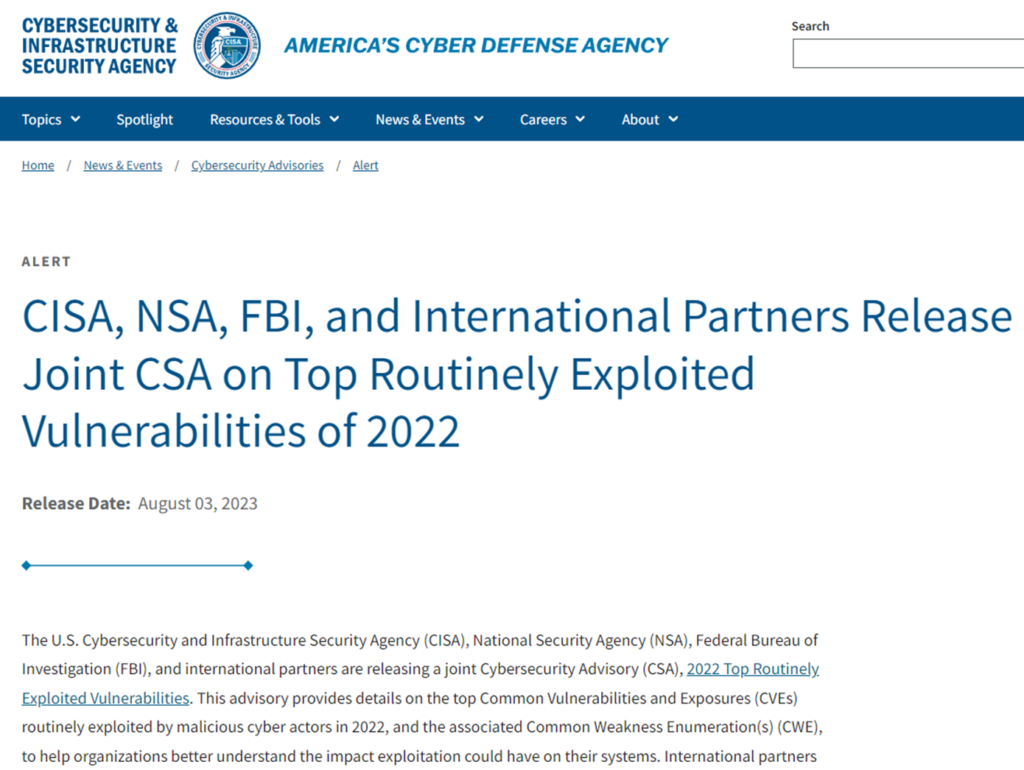

8月3日,美國CISA、NSA 和 FBI 與五眼聯盟的網路機構合作,共同發布了2022年前12名最常被駭客開採的漏洞清單,其中許多漏洞出現在上一年的清單中,鑑於這些機構對針對美國、澳洲、加拿大、新西蘭和英國組織的攻擊的所有了解,聯合諮詢警告稱,攻擊者更喜歡舊的漏洞,而不是新的漏洞。該清單與去年發布的清單沒有什麼不同,包括常被駭客開採的 Log4Shell(追踪為 CVE-2021-44228)和 Zoho 漏洞(CVE -2021- 40539)等。英國國家網路安全中心 (NCSC) 表示,清單上重新出現的漏洞數量突顯了,攻擊者持續針對先前披露的面向互聯網的系統中的漏洞。去年被開採最多的頭號漏洞實際上早在 2018 年就已披露,各大組織和企業已有四年的時間來修補,該漏洞並且一直是CISA,FBI和NCSC重複警告的漏洞為FortiOS SSL VPN Web中的路徑漏洞,此漏洞讓攻擊者可以透過下載FortiOS系統檔案來竊取VPN憑據。世界各地有關部門已留意到這個漏洞可被利用的情況,這漏洞更可包括使用Fortinet VPN設備的機構的VPN網路,該漏洞編號為CVE-2018-13379,長期以來,這是一個眾所周知的漏洞,西方當局警告稱,該漏洞被與俄羅斯 SVR 外國情報服務機構有關聯的駭客組織 APT29 以及其他惡意組織所利用。

最常被駭客開採的漏洞清單中的第2, 3和4名是Microsoft Exchange 伺服器的一系列漏洞,通常稱為ProxyShell(漏洞編號為 CVE-2021-34473、CVE-2021-31207、CVE-2021-34523),分屬遠端程式攻擊漏洞、權限擴張漏洞與安全功能繞過漏洞,影響Microsoft Exchange Server 2013、2016與2019。微軟已在今年4、5月修補,這些漏洞於2021年發現。

NCSC 表示:“攻擊者通常會在公開披露的頭兩年內利用已知漏洞取得最大成功,並可能將其利用目標最大化,從而強調組織及時應用安全更新的好處。”

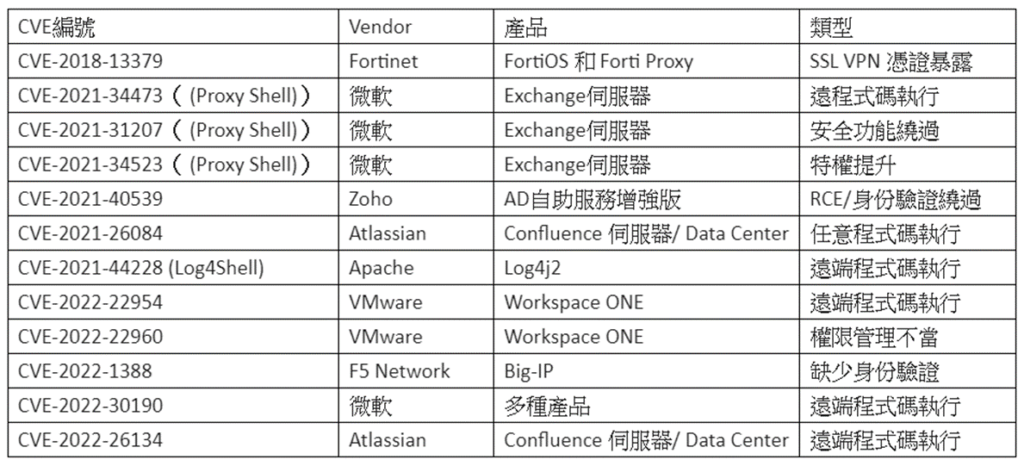

儘管截至 2022 年底,通用漏洞揭露(CVE)計畫發布了超過 25,000 個新安全漏洞,以下是去年前12個最容易被利用的安全漏洞:

這個漏洞清單提供了對網路犯罪活動背後策略的深入了解,新西蘭國家網路安全中心副主任 Lisa Fong 表示,這一建議強化了網路安全的一個基本方面,惡意行為者繼續一遍又一遍地使用相同的技術取得成功,通過了解您的資產並在修補可用時快速應用修補。強調做好基本面的重要性。Fong進一步說,由於攻擊者通常在漏洞公開披露後的頭兩年內獲得最大的利用成功,及時修補會降低已知、可利用漏洞的有效性,可降低惡意網路行為者的行動速度,並迫使攻擊者尋求成本更高、更耗時的方法(例如開發零日漏洞或進行軟體供應鏈操作)

該聯合諮詢還包括 2022 年另外 30 個經常被利用的漏洞,此外該諮詢還為供應商和開發人員提供了緩解措施。

了解更多,有關該諮詢:

https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-215a