資安公司Cybereason的研究指出,Winnti(也稱為 APT41、Blackfly 和 BARIUM)是一個效力於中國政府的駭客組織,自 2010 年以來一直很活躍,以複雜、隱秘和專注於竊取技術機密而聞名,這次的發現是Winnti以名為CuckooBees的間諜行動多次的入侵製造、科技、能源和製藥等產業的約30家跨國公司並竊取了大量商業機密和智慧財產,該網路竊密行動至少可以回溯到2019年,但直到最近才曝光。Cybereason 發布了兩份與 CuckooBees 行動相關的報告,第一份是關於Winnti 的入侵策略和獨特性,第二份則是關於Winnti所使用的惡意軟體和漏洞的深入分析。

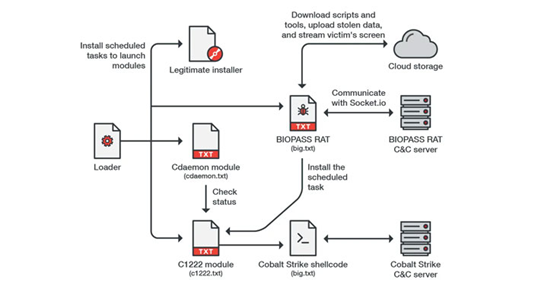

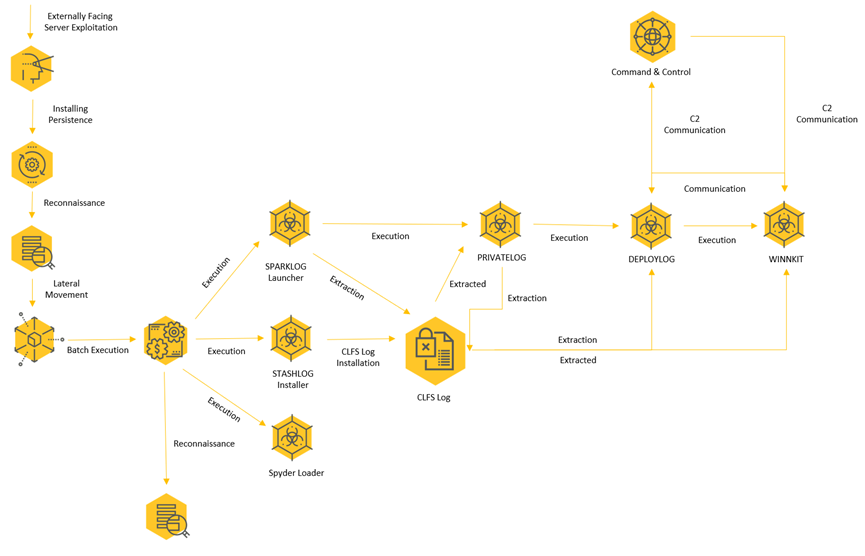

根據Cybereason的調查,自網路間諜活動開始以來,Winnti迄今已從 30 多個全球組織竊取了數百 GB 的數據包括藍圖、圖表、配方和與製造相關的專有數據和其他商業機密。此外,Cybereason表示,Winnti還收集了有關目標組織的網路架構、用戶帳戶、憑證、客戶數據和業務的詳細資料,攻擊者可以在未來的攻擊中利用這些資料。Cybereason的調查還揭示從CuckooBees行動中發現Winnti的武器庫中新增了前以被未記錄名為DEPLOYLOG的新惡意軟體,其有效負載隱藏和檢測規避是基於對 Windows CLFS 功能的濫用。此外,Winnti也在攻擊中使用已知的惡意軟體,包括Spyder Loader,PRIVATELOG和WINNKIT等。

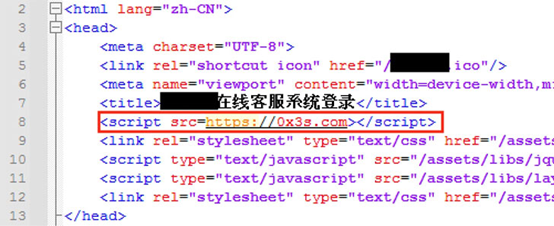

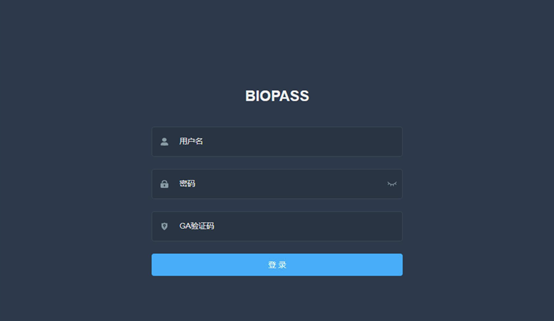

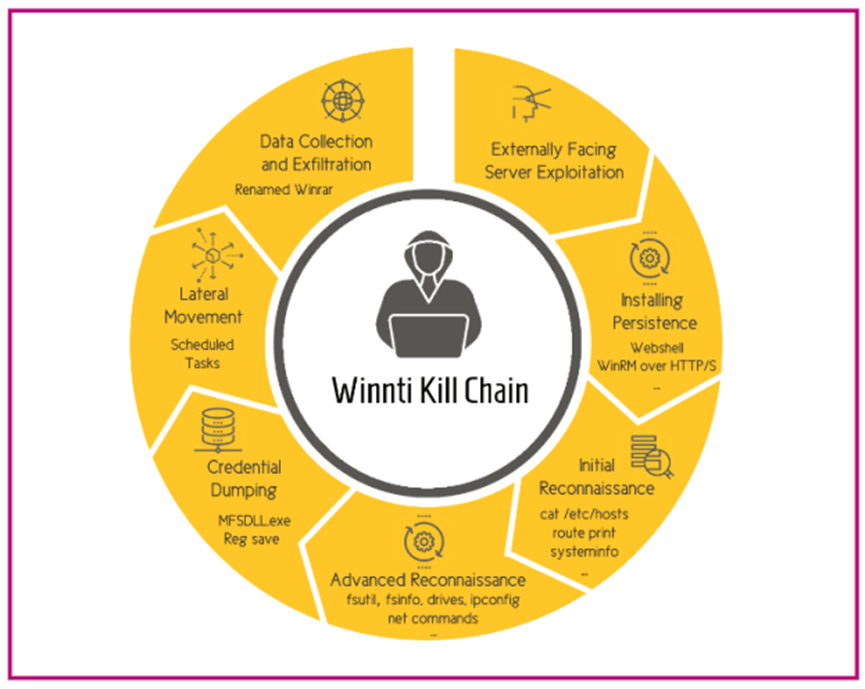

入侵調查揭示了入侵始於駭客利用企業資源規劃 (ERP)平台中存有的遠端程式碼執行漏洞,在ERP Web 應用程式伺服器上部署JSB WebShell後門以保持持久性,並開始網路偵察和憑證轉儲,這進一步允許橫向移動,最終導致敏感數據從關鍵伺服器和員工的端點外洩。在CuckooBees 行動中使用Winnti多種持久性技術。第一個是刪除 WebShell 的 VBScript 版本,使用 wscript 執行它,然後將結果複製到外部可存取的檔案夾中。第二種持久性方法提供了一個額外的備份切入點,涉及修改 WinRM 遠端管理協議以啟用 HTTP 和 HTTPS 偵聽器以進行遠端 shell存取。

第三種方法利用簽名的內核 rootkit,而第四種技術濫用合法的IKEEXT和PrintNotify Windows 服務來側載 Winnti DLL 並保持持久性。最初的偵察使用內置的 Windows 命令來收集有關受感染服務器的信息。一旦在多台機器上建立了立足點,Winnti 就開始使用計劃任務來執行不同機器之間不同的batch scripts,並根據攻擊者的目標使用不同的命令。憑證轉儲使用了兩種方法:reg save 命令和名為MFSDLL.Exe的未知工具,已知的 reg save 用於轉儲SYSTEM、SAM和SECURITY註冊表配置單元,使攻擊者能夠在本地破解密碼的hash。Cybereason 無法恢復 MFSDLL 的樣本,但已經了解了它的使用方式和載入內容,它載入了一個名為mktzx64.dll的 DLL ,該 DLL與 Mimikatz 工具的使用有關。

Winnti 使用受被入侵感染的網域管理員憑證,進而使用scheduled tasks在數十台受感染的電腦上執行命令,使其能夠橫向移動並使用被盜憑證感染大量主機。

對於數據收集,攻擊者使用重新命名的中文版本的WinRAR來建立包含被盜數據的密碼保護檔案,並被重新命名為rundll32.exe偽裝成其他Windows系統檔案。

Cybereason認為,在諸如CuckooBees行動等駭客攻擊活動中最常見被利用的安全漏洞包含因為系統未打修補、網路分段不足、資產不受管理、帳戶被遺忘以及缺乏多因素身份驗證產品。儘管這些漏洞看起來很容易修復,但當今的安全性很複雜,大規模實施緩解措施並不總是那麼容易。防禦者應遵循 MITRE或類似框架,以確保他們擁有適當的可見性、檢測和補救能力來保護他們的最關鍵的資產。

另外,鑑於攻擊的複雜程度以及該活動於 2019 年發起且直到去年才被發現的事實,全球可能還有更多受害者。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”