曼谷航空(Bangkok Airways)公司在8 月26 日給客戶的一份聲明中,就涉及護照資訊和其他個人數據的外洩發表道歉,該公司表示最初的入侵發生在 8 月 23 日,到目前為止,調查發現攻擊者可能已經存取了一些個人數據,但未說明有多少乘客受到影響。

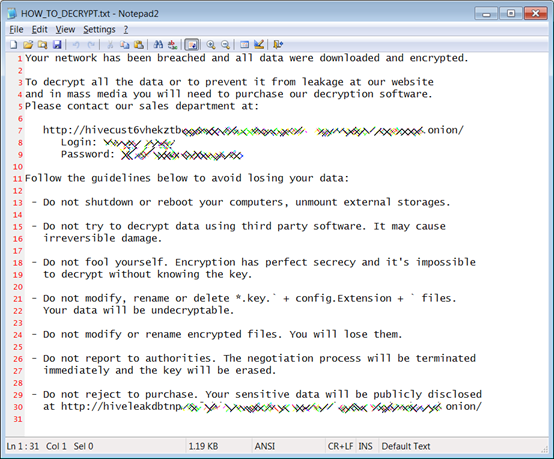

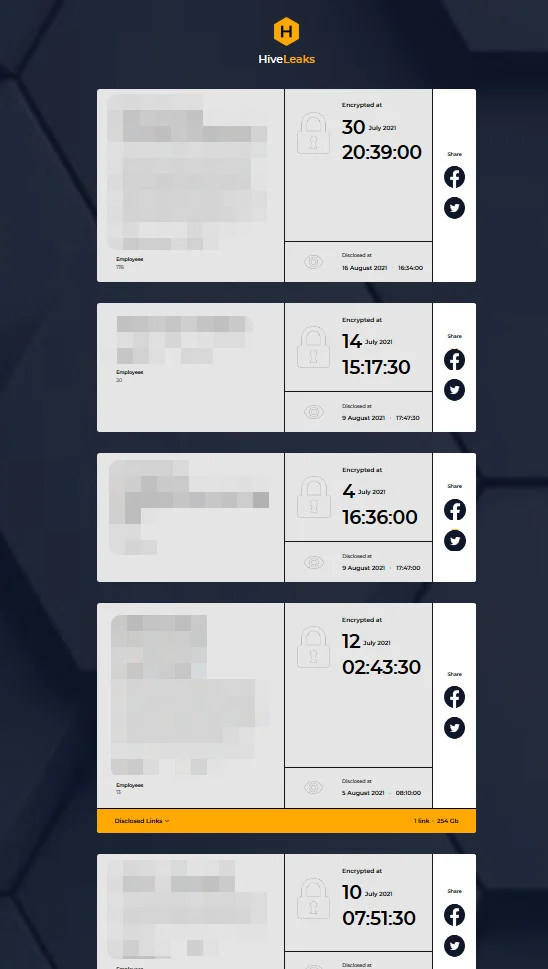

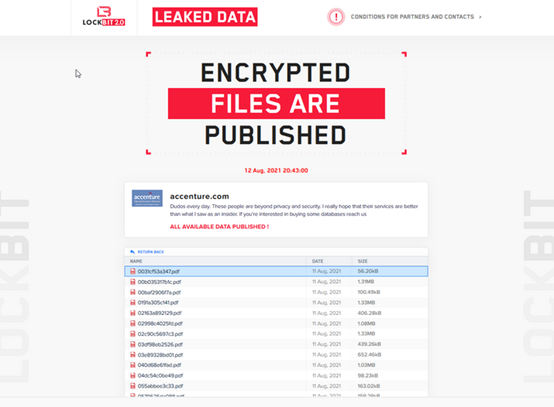

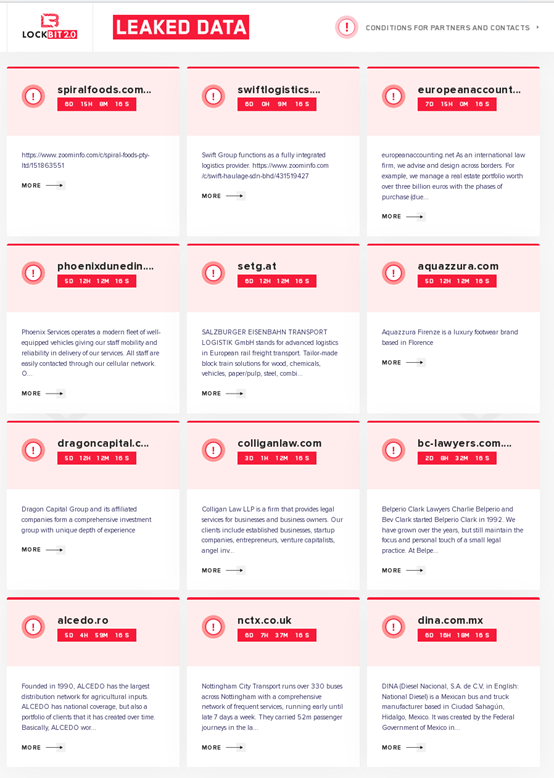

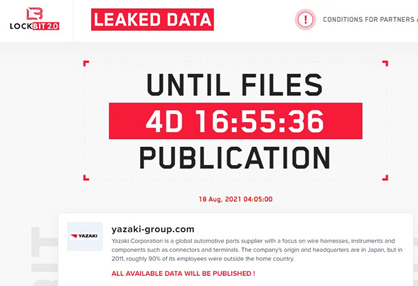

操作LockBit2.0勒索軟體的背後駭客聲稱他們是這次攻擊曼谷航空的肇事者,並在其揭秘網站上發布消息,威脅該公司如果不支付高額贖金,就會洩露數據。LockBit2.0給了該航空公司五天的時間來付贖金,但很明顯的曼谷航空沒有乖乖就範而自行公開被入侵的情況,因此Lockbit2.0也在週六(8月28日)公佈了從曼谷航空盜來的200多GB的數據。

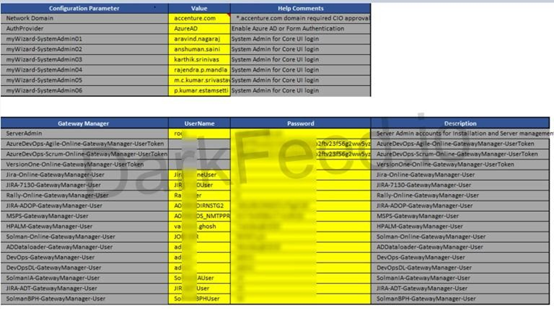

雖然大部分被盜資料似乎是與其業務有關的檔案,但曼谷航空公司表示,駭客仍設法竊取了包含部分乘客個人識別資訊的檔案。根據航空公司的說法,被盜檔案中包含的一些個人數據包括乘客姓名、姓氏、國籍、性別、電話號碼、電子郵件、地址、聯繫資訊、護照資訊、歷史旅行資訊,部分信用卡資訊和特殊餐飲資訊等數據,根據曼谷航空新聞稿,該公司在發現事件後,立即採取行動,在網路安全團隊的協助下調查並遏制該事件。目前,該公司正在緊急進行調查,核實洩露的數據和受影響的乘客,並採取相關措施加強其IT系統,並已將入侵行為通知了當地執法部門。

該公司建議乘客留意要警惕任何聲稱來自該航空公司的電子郵件或電話,因為這些可能是使用被盜數據進行的網路釣魚。曼谷航空公司還建議乘客盡快聯繫他們的銀行或信用卡提供商並更改密碼。

LockBit2.0是在 REvil、DarkSide 和 Avaddon 等競爭對手在今年夏天退出勒索市場之後,當今發動最多攻擊的勒索軟體之一。

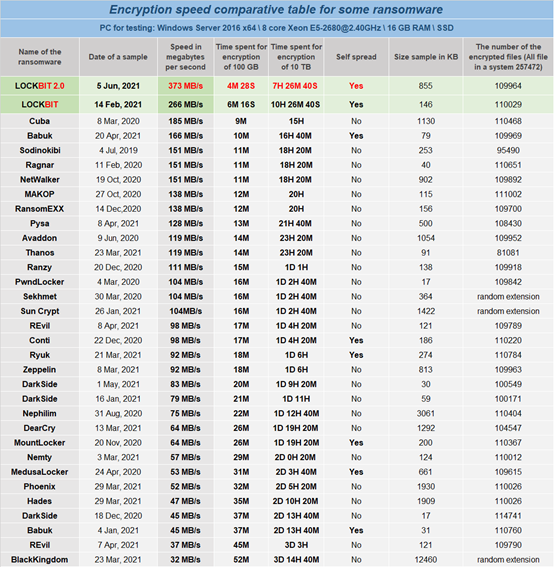

本月早些時候,澳洲網路安全中心發布了一項警報,指出該LockBit勒索軟體在中斷其活動後重新啟動,並在第二波中以更大的力度回歸成為新的LockBit 2.0,其攻擊的特點是利用 CVE-20218-13379,這是 Fortinet FortiOS 和 FortiProxy 中的一個已知漏洞,允許駭客獲得對受感染網路的初始存取控制權。另外,LockBit2.0稱其工具StealBit是世上最迅速盜竊數據的神器,能在不到 20 分鐘內從受感染的系統迅速下載 100 GB 的數據。

有關LockBit2.0勒索軟體的入侵指標(Indicator of compromise -IOCs):

SHA256: 66b4a0681cae02c302a9b6f1d611ac2df8c519d6024abdb506b4b166b93f636a

SHA 256: 36e33eb5280c23cbb57067f18514905e42f949250f95a5554f944180fcd5fe36

MD5: f47e3555461472f23ab4766e4d5b6f6fd260e335a6abc31b860e569a720a5446

MD5: 0dd0cb0eda6374e48e6cc403151ac5ba

SHA 1:c96924053567407dc917d0abb9ed89fd7f99d574

SHA256: f47e3555461472f23ab4766e4d5b6f6fd260e335a6abc31b860e569a720a5446

SHA 256:6d15cf3f757f4df04b425252041b1d679b084d82bf62bf12bebc82a9d7db621f

SHA 256: dae5fbdaa53b4f08876e567cf661346475ff4ae39063744ca033537d6393639a

SHA 256: ce162d2d3649a13a48510e79ef0046f9a194f9609c5ee0ee340766abe1d1b565

SHA 256: c667c916b44a9d4e4dd06b446984f3177e7317f5f9cff91033d580d0cc617eaa

SHA 256: 7e97f617ef7adbb2f1675871402203c245a0570ec35d92603f8f0c9e6347c04a