在許多企業與家庭網路中,路由器往往是最容易被忽略的資安盲點。然而對攻擊者而言,這些設備卻是建立殭屍網路與匿名攻擊基礎設施的理想目標。近期研究人員發現,一個名為 KadNap botnet 的新型惡意程式,正專門鎖定 華碩路由器與其他邊緣網路設備,將其轉變為地下網路犯罪活動的代理節點。

根據 Black Lotus Labs 的研究,自 2025 年 8 月開始,KadNap 殭屍網路的規模迅速擴張,目前已經控制 約 14,000 台設備。這些受感染設備組成一個 點對點(P2P)殭屍網路,並透過改造版的 Kademlia Distributed Hash Table(DHT) 協議與指揮控制(C2)基礎設施通訊。

與傳統集中式殭屍網路不同,這種 去中心化架構使得整個控制網路更加隱蔽,也更難被執法單位或資安團隊快速關閉。

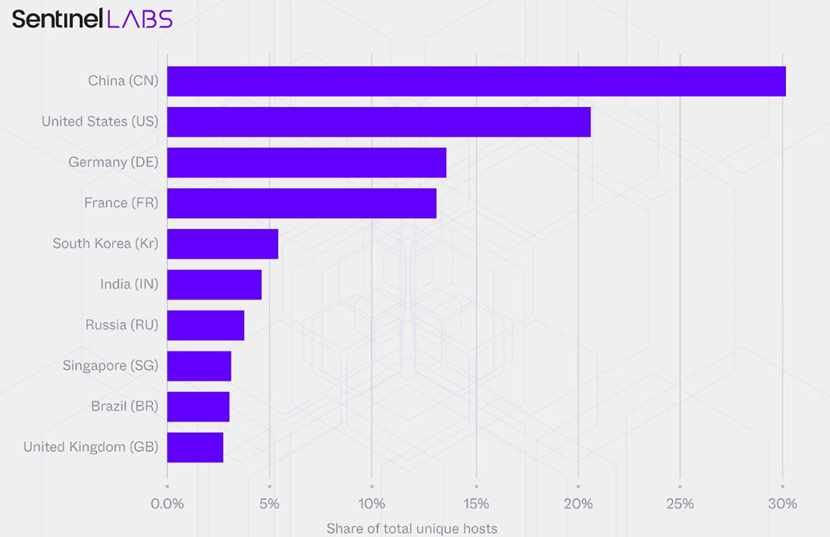

全球感染分布:台灣同樣在主要受影響區域

研究顯示,KadNap 感染設備主要分布在以下地區:

- 美國:約佔 60%

- 台灣

- 香港

- 俄羅斯

台灣出現在主要感染區域之列,顯示大量家庭或中小企業路由器可能仍存在 弱密碼、未更新韌體或暴露管理介面等問題。

研究團隊同時發現:

- 約 一半的殭屍節點與專門管理 華碩路由器 bot 的 C2 基礎設施連線

- 其餘節點則與 另外兩組控制伺服器進行通訊

這種分散式架構能降低整個殭屍網路被一次性摧毀的風險。

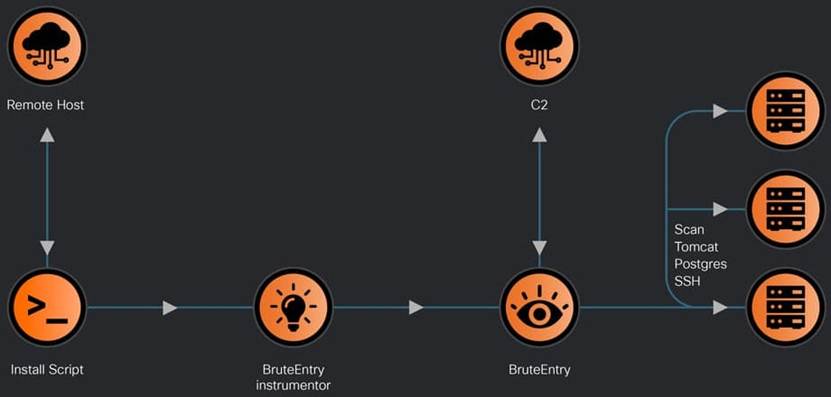

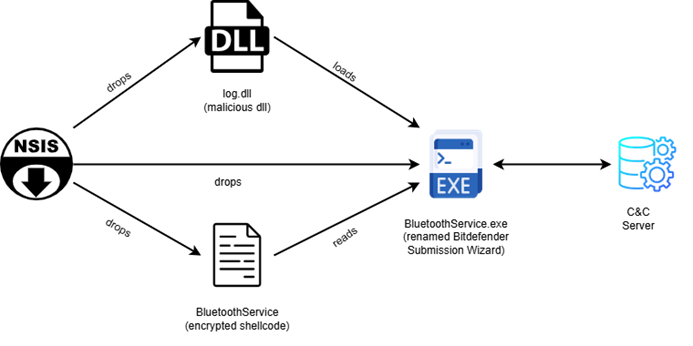

KadNap 的感染流程

KadNap 的攻擊流程顯示出典型的 Linux-based IoT malware 行為模式。

感染通常從下載一個惡意 shell script 開始。該腳本(aic.sh)會從遠端伺服器下載並執行主要 payload。

攻擊流程大致如下:

1. 下載惡意腳本

設備首先從遠端伺服器下載惡意腳本 aic.sh。

2. 建立持久化機制

腳本會建立一個 cron 任務,每 55 分鐘執行一次,確保惡意程式持續存在。

3. 安裝主要惡意程式

接著下載一個名為 kad 的 ELF 二進位檔,這就是 KadNap 的主要客戶端。

4. 系統與網路資訊蒐集

惡意程式會:

- 取得設備的 外部 IP 位址

- 向多個 NTP 伺服器查詢時間

- 計算系統 運行時間(uptime)

這些資訊可協助攻擊者了解設備狀態並優化殭屍網路的運作。

利用 Kademlia DHT 隱藏控制基礎設施

KadNap 的關鍵技術之一,是利用 Kademlia DHT 協議來隱藏其指揮控制架構。

在這種架構下:

- C2 伺服器資訊被分散儲存在整個 P2P 網路中

- 每個節點只掌握部分資料

- 新加入的 bot 可以透過 DHT 查詢找到其他節點與 C2

這讓傳統的 C2 封鎖與 IP 黑名單策略變得更難奏效。

研究人員指出,KadNap 使用的是 客製化版本的 Kademlia 協議,專門設計來躲避網路監控與威脅情資封鎖。

不過研究團隊仍發現一個設計缺陷:

KadNap 在連接真正的 C2 之前,通常會先與 兩個固定節點建立連線。這個行為降低了理論上的去中心化程度,也讓研究人員得以追蹤部分控制基礎設施。

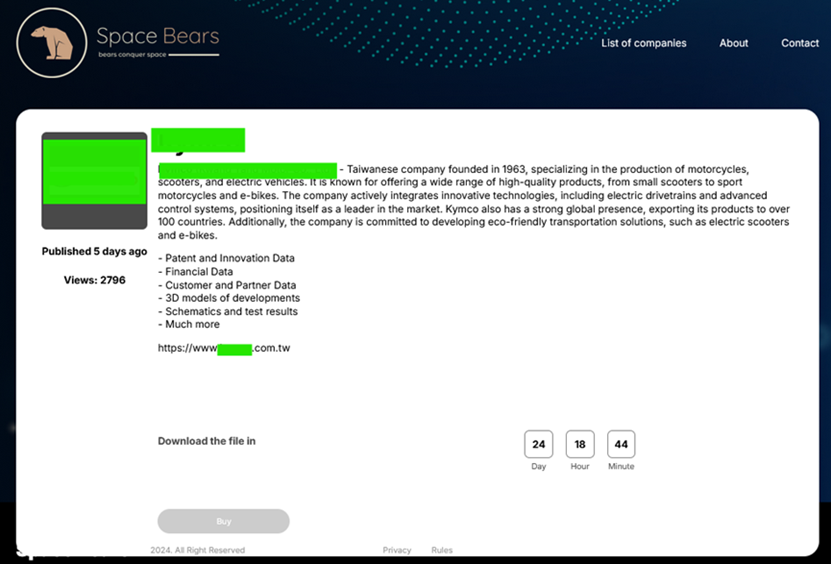

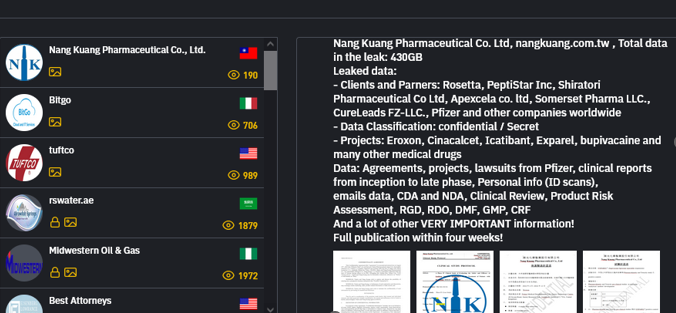

殭屍網路的商業模式:Proxy 即服務

研究顯示,KadNap 很可能與 Doppelganger Proxy Service 有關。這個服務被認為是過去 TheMoon malware 殭屍網路所使用的 Faceless proxy 的重新品牌化版本。

Doppelganger 的運作模式相當典型:

將被感染的設備當作 住宅代理(Residential Proxy) 出租給地下市場客戶。

這些代理通常被用於:

- DDoS 攻擊

- Credential stuffing

- 暴力破解攻擊

- 繞過 IP 封鎖與風險偵測

換句話說,這些被入侵的路由器會在不知情的情況下,成為攻擊者進行各種網路犯罪行動的 匿名跳板。

為何路由器殭屍網路仍持續增加?

KadNap 的案例再次凸顯一個長期存在的問題:

邊緣設備安全長期被低估。

許多路由器與 IoT 設備存在以下問題:

- 韌體更新頻率低

- 預設密碼未更改

- 管理介面暴露於網際網路

- 缺乏端點防護與監控

這使得它們成為殭屍網路作者的理想目標。

對企業與使用者而言,基本的防護措施包括:

- 定期更新路由器韌體

- 停用不必要的遠端管理功能

- 更換預設帳密

- 監控異常外部流量

在現代網路環境中,一台被忽視的路由器,不只是內網風險,也可能成為全球網路犯罪基礎設施的一部分。