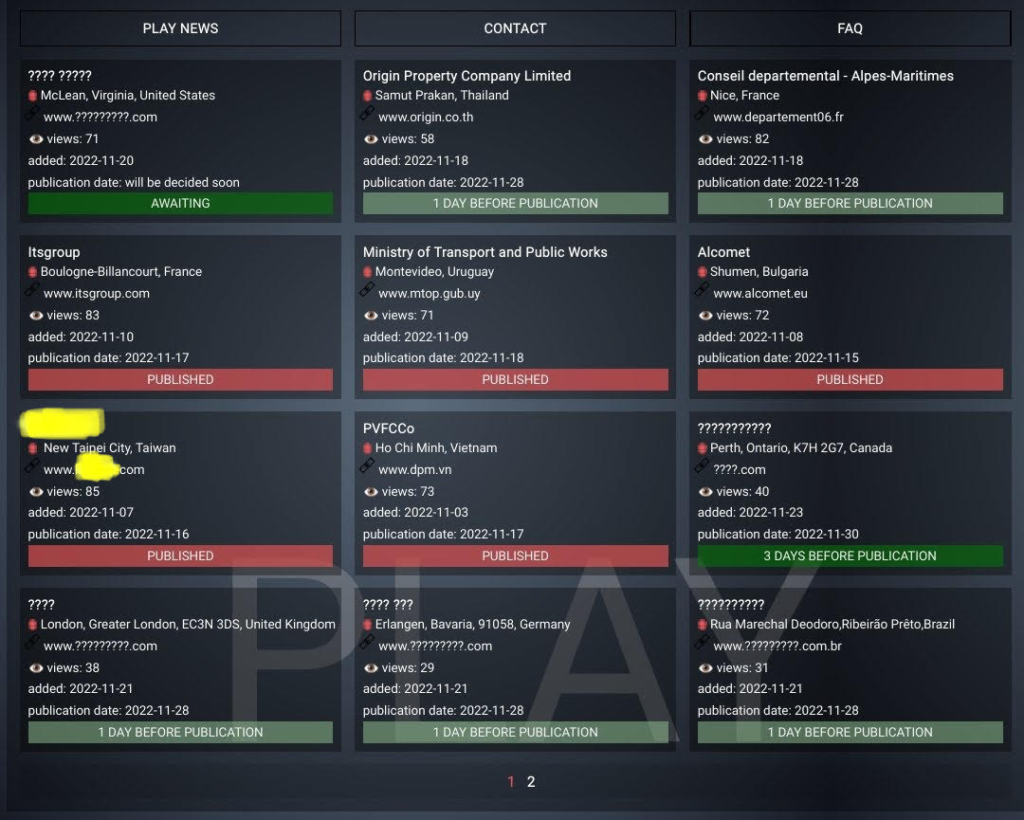

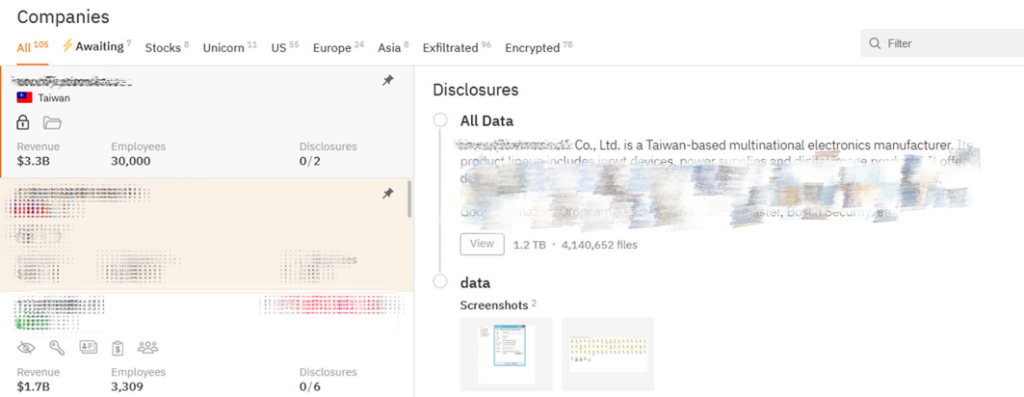

4月16日,竣盟科技在Hunters International 的暗網揭秘網站上發現台灣某跨國電子大廠的頁面,Hunters聲稱已取得該公司約1.2TB的資料共約420萬份檔案。該受害電子大廠主要從事鍵盤、影像相關產品、電源供應器、智慧家居產品等製造及代理各品牌電腦週邊設備等。目前Hunters International 沒有公佈確切發佈資料的日期及要求的贖金金額。 最近日本光學大廠Hoya也傳出成為Hunters 的受害者,被盜約200萬份資料及勒索1千萬美元的贖金。截至目前,Hoya被盜的資料還沒有在網路上出現,攻擊者也沒有公布他們是如何滲透到 Hoya 的。然而,Hoya 與網路犯罪分子之間談判過程的螢幕截圖已在網路上洩露,突顯了緊張的局勢。Hoya事件的直接結果是,一些生產工廠和某些產品的訂購系統受到了影響。 台灣電子大廠的生產線是否也如Hoya受到直接的影響,目前仍不得而知。

Hunters International於 2023 年第三季才浮出水面上,儘管只有幾個月的歷史,該組織的發展速度仍超出了任何人的預期,但這樣一個新組織為何能如此迅速地崛起呢?答案相對簡單:Hunters似乎是 Hive 勒索軟體的繼承者。Hive曾經是世界上最危險、資金充足、足智多謀的勒索軟體組織之一,該勒索軟體於 2023 年 1 月被 FBI 攻破,停止了Hive 勒索軟體的操作。據觀察Hunters International,是一種針對 Windows 和 Linux 環境的勒索軟體,一旦勒索軟體組織完成資料洩露,就會在受害者電腦上的加密檔案中加入.LOCKED副檔名。截至目前,他們列出的全球受害者,涉及健康、汽車、製造、物流、金融、教育、食品等產業。另外,根據Bitdefender 的報告,Hive 的程式碼與 Hunters International 的程式碼之間有重大相似之處,兩者程式碼有60%重疊。

此前,2023 年 11 月中, Hunters宣稱入侵了台灣某上市生醫並已盜取約236GB的資料,當中檔案的範圍包含客戶投訴數據-資料庫備份檔(HR相關、CRM相關和其他)-財務數據(付款、報告、審計等)-營業單位數據(訂單,產品配方,實驗室測試,包裝等) – 美國子公司數據(網路設置、稽核、供應商、員工數據等)-客戶數據(訂單、混合配方、產品處方、實驗室測試、郵件等。

根據 Cybernews的數據,Hunters International 是上個月最活躍的勒索軟體前五名之一。Hunters在 3 月聲稱有 23 名受害者,此外,自 2023 年 10 月以來總共有 89 名受害者。

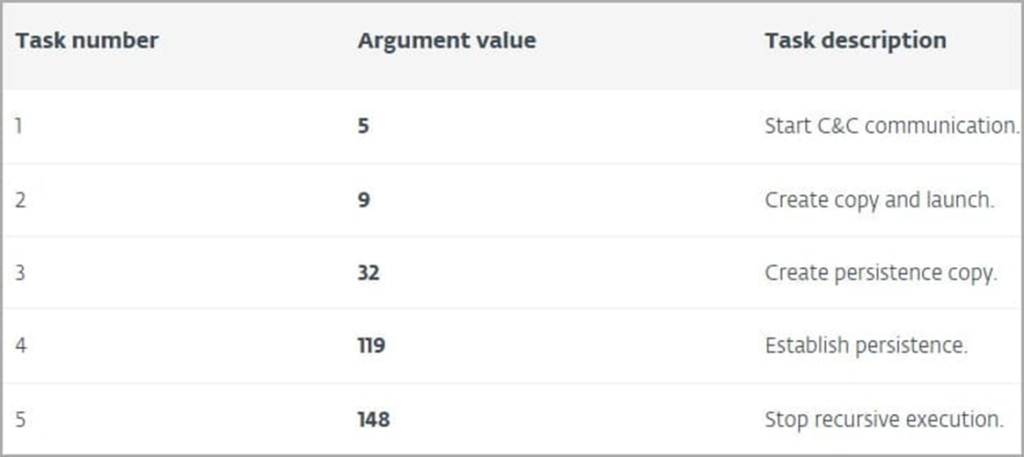

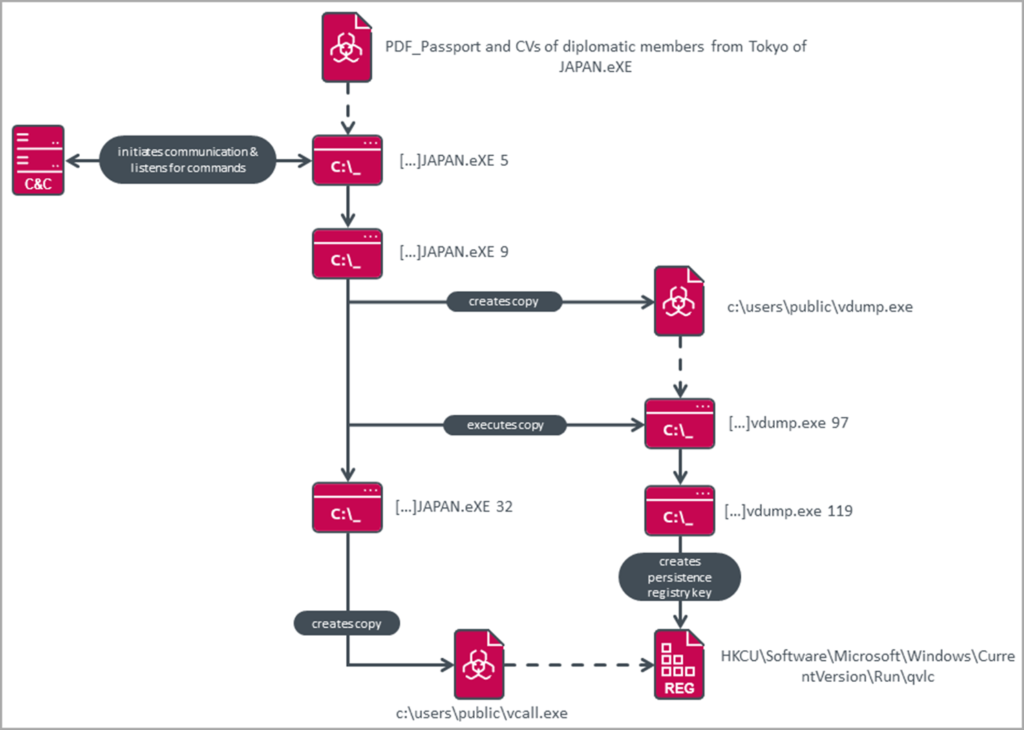

有關Hunters International的部分入侵指標(Indicator of compromise -IOCs):

48b0a224697ead43ca1272c34a4777662049964913f083a40a5458a4ee1f78a6

c4d39db132b92514085fe269db90511484b7abe4620286f6b0a30aa475f64c3e

94b6cf6c30f525614672a94b8b9788b46cbe061f89ccbb994507406404e027af