台積電則表示只是其供應鏈中的一個廠商遭入侵

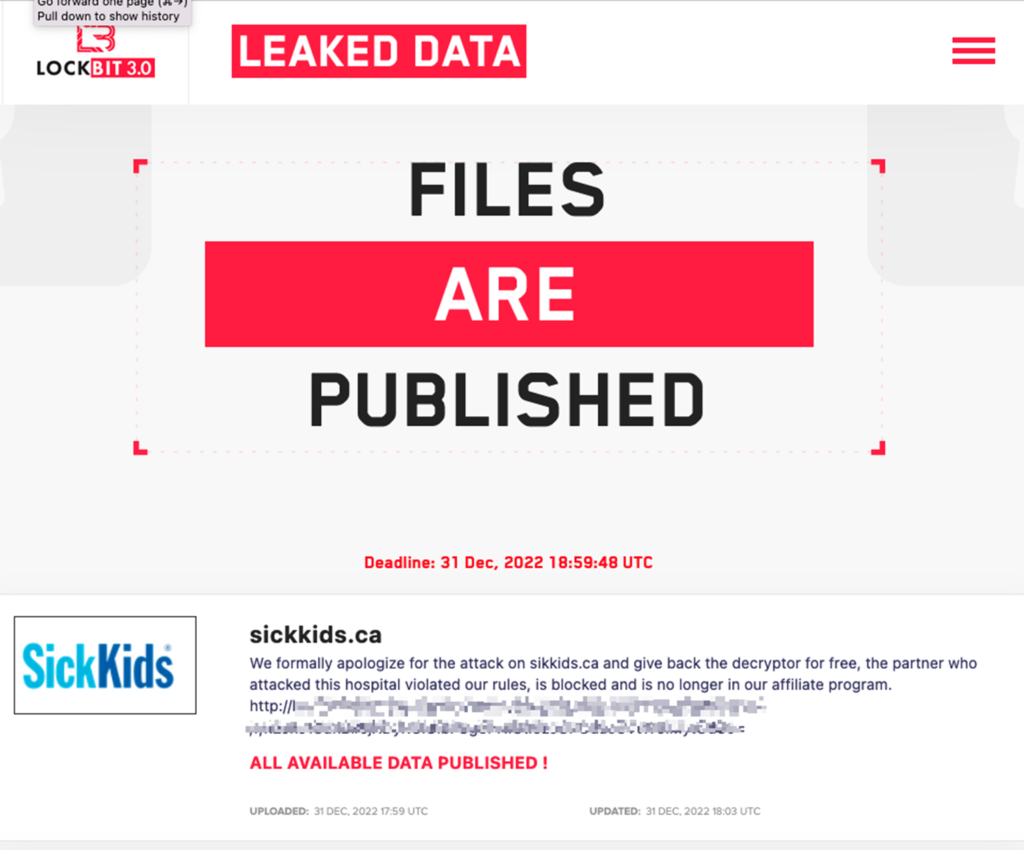

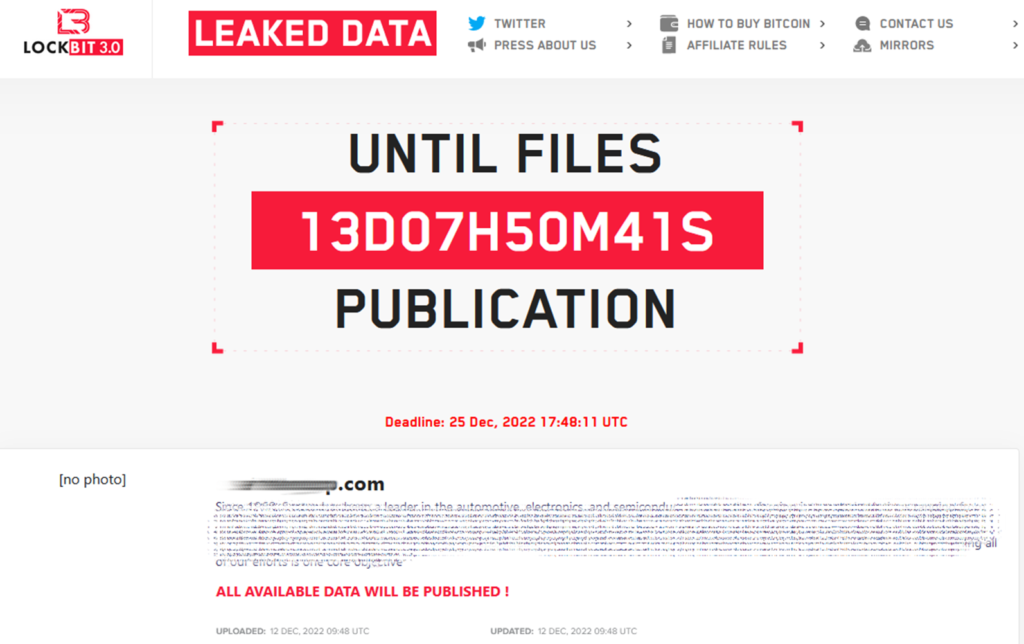

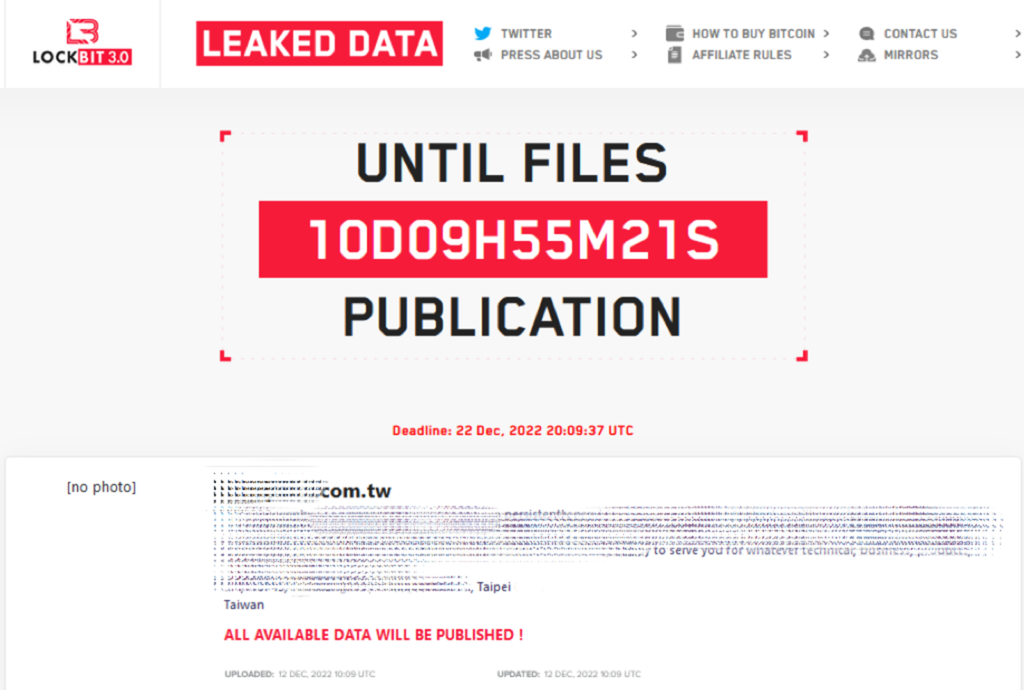

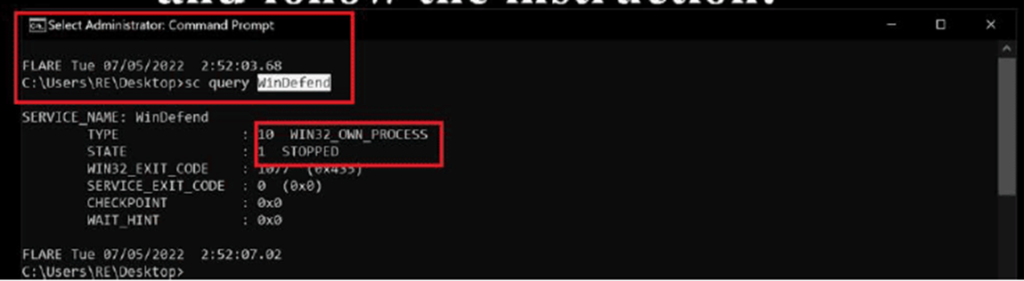

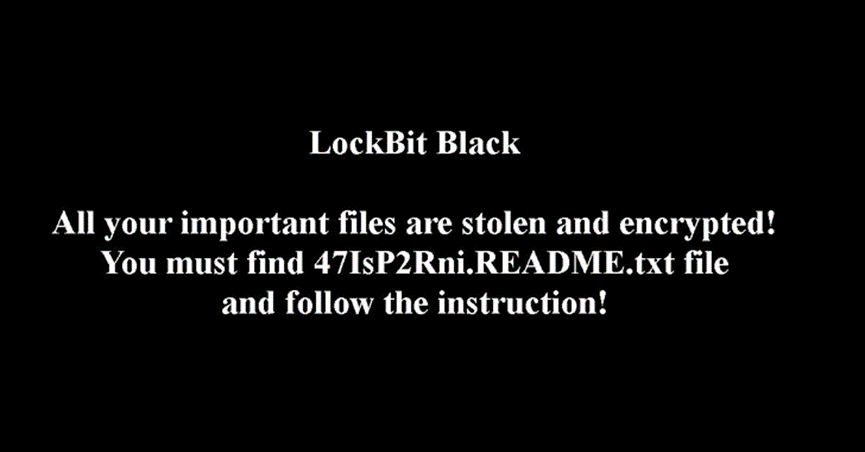

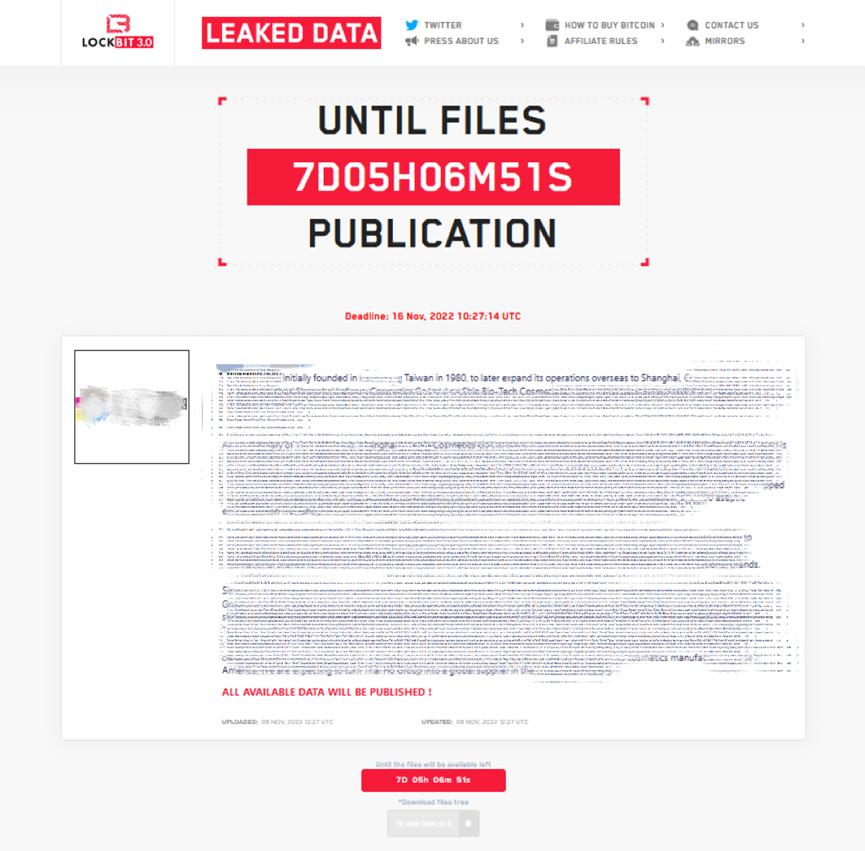

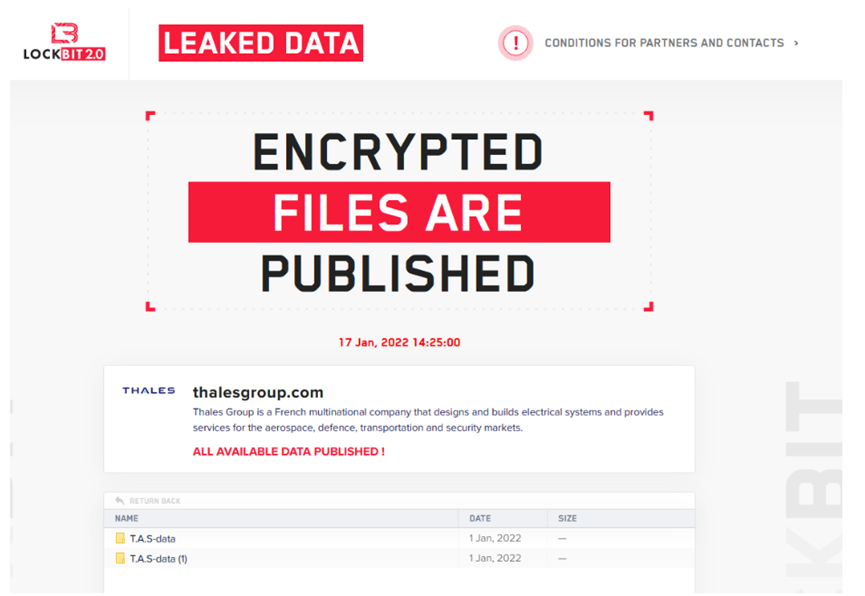

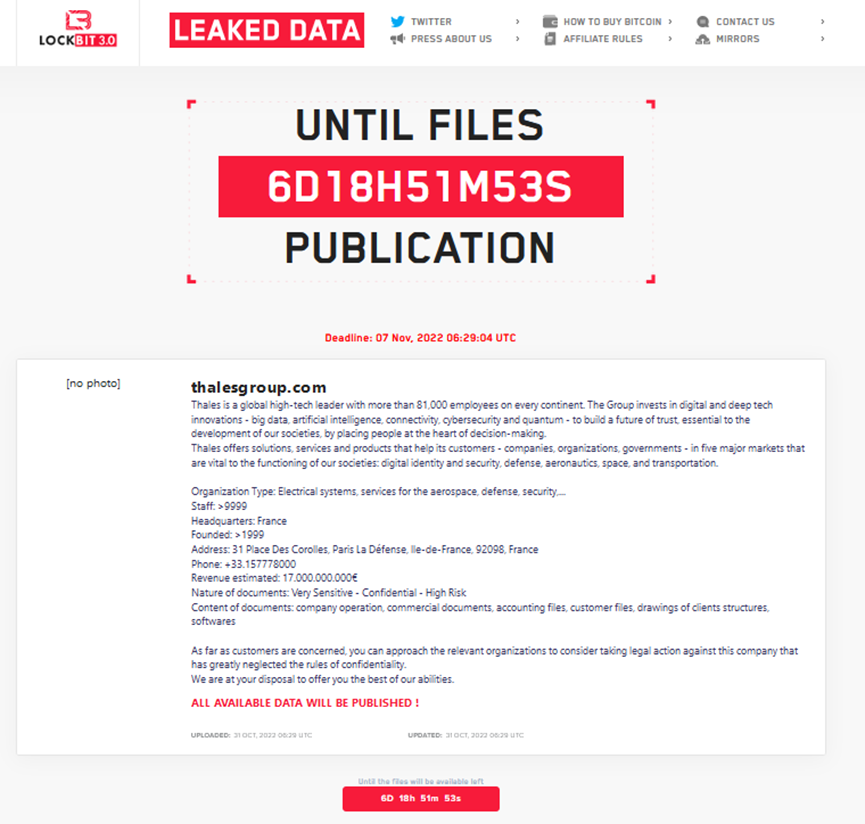

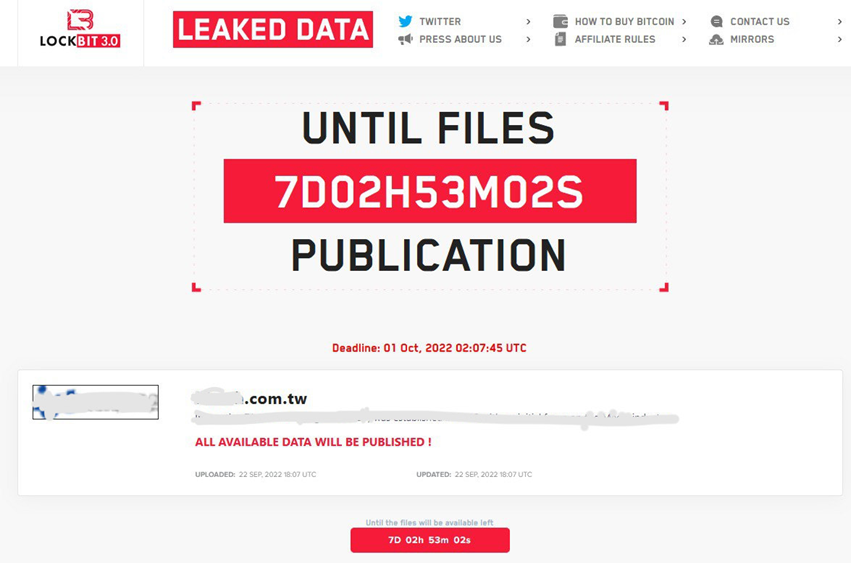

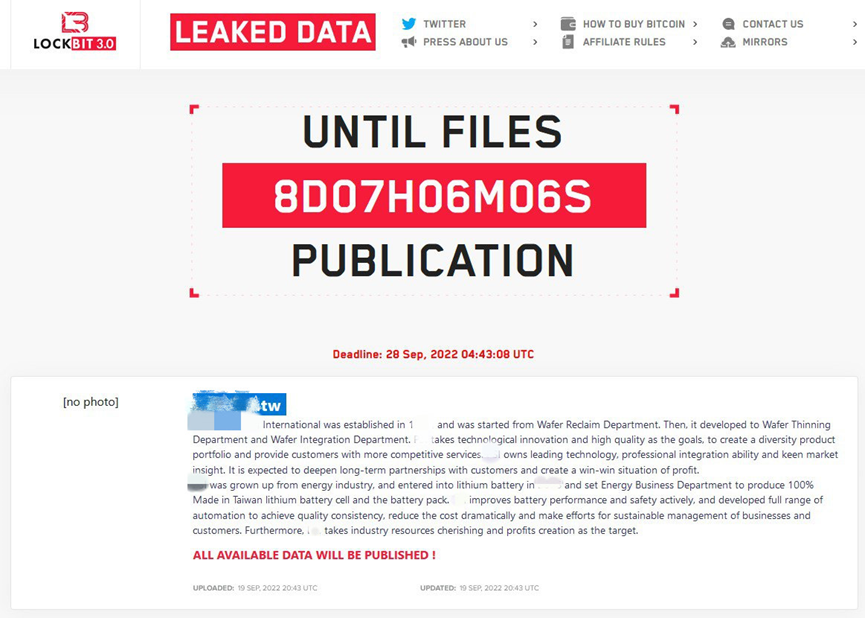

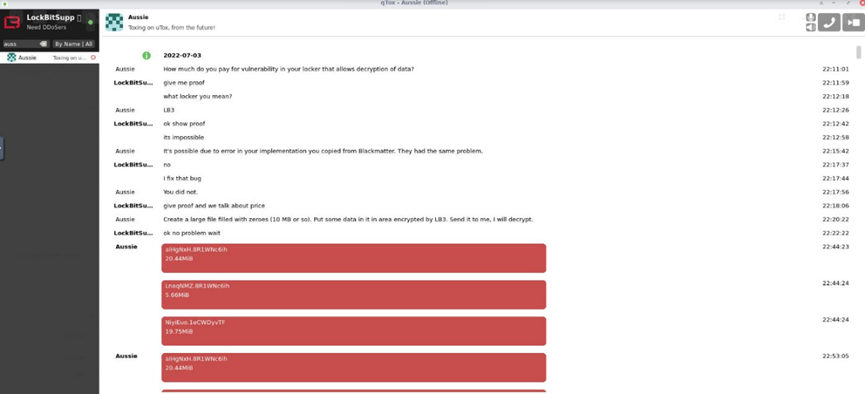

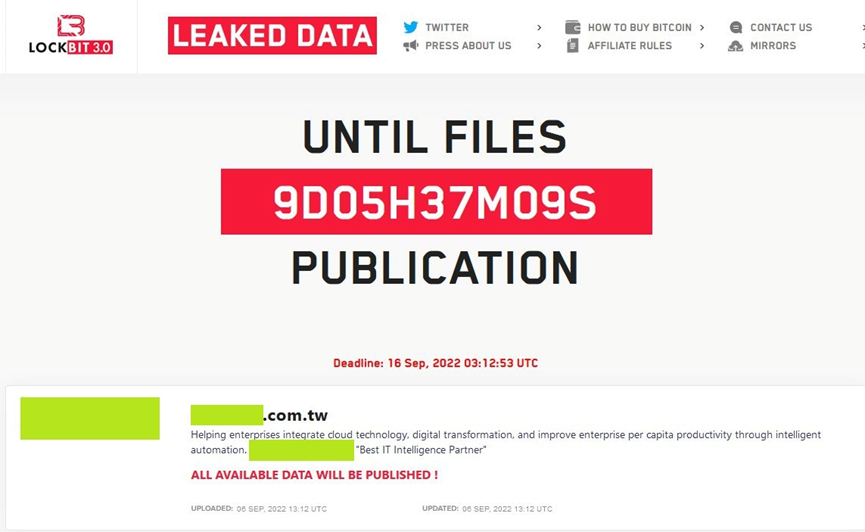

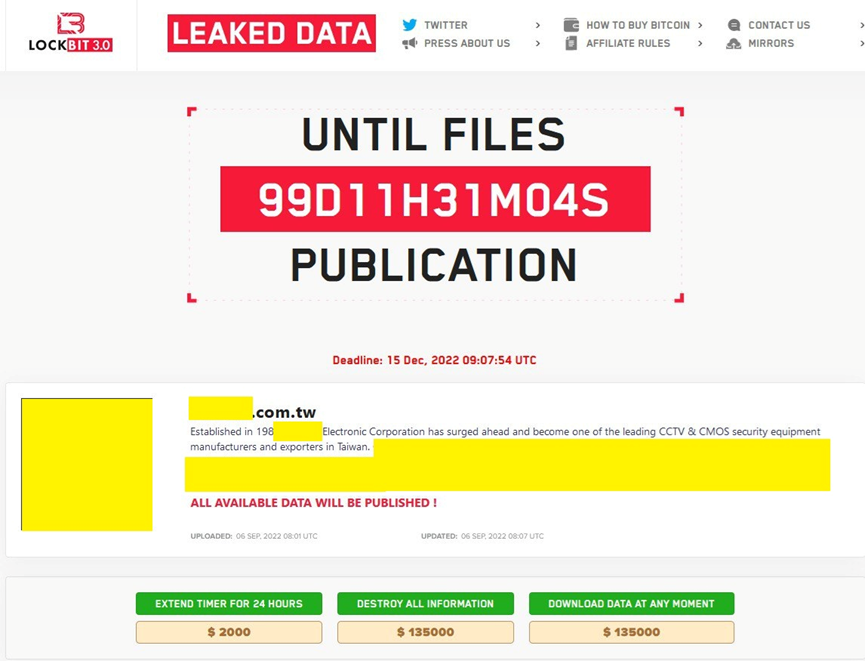

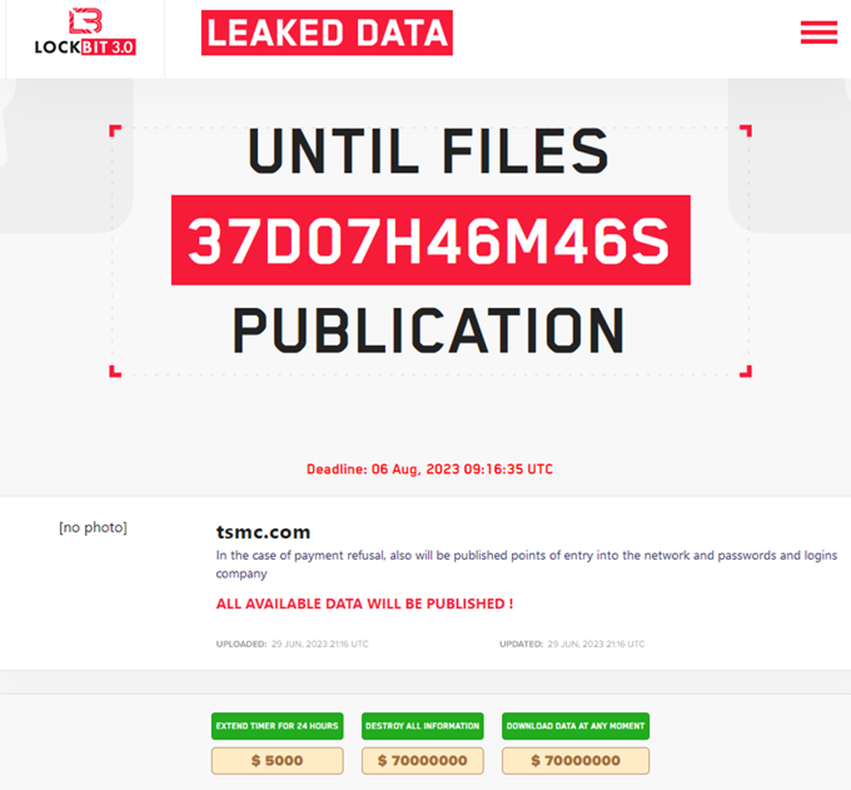

臭名昭著的勒索軟體集團於今天(6月30)在其暗網揭秘網站上宣布,已入侵台積電並要求高達7千萬美元的贖金以換作不散播盜來的資料。LockBit聲稱若台積電拒絕付款,將公佈入侵該企業網路的切入點、密碼和公司登錄帳號,然而該貼文並未公佈包含任何數據樣本或其他表明攻擊者可能掌握的資料類型,但LockBit已設定支付贖金的最後期限為 8 月 6 日。

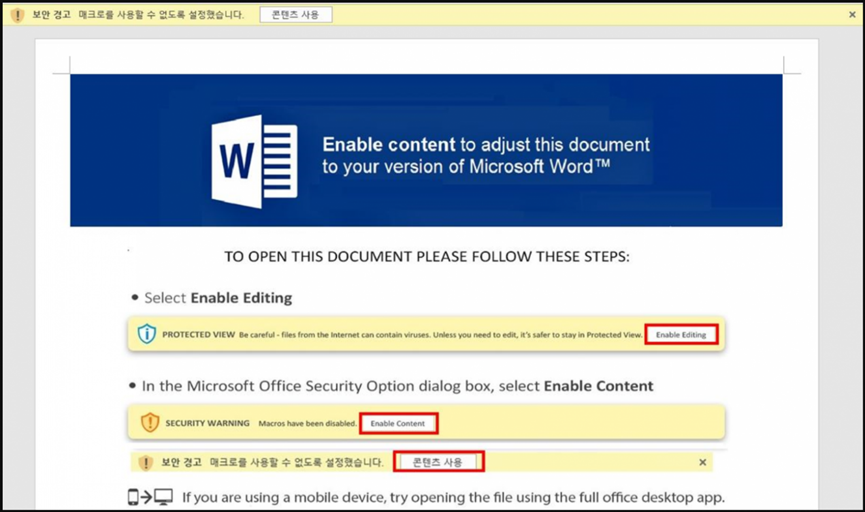

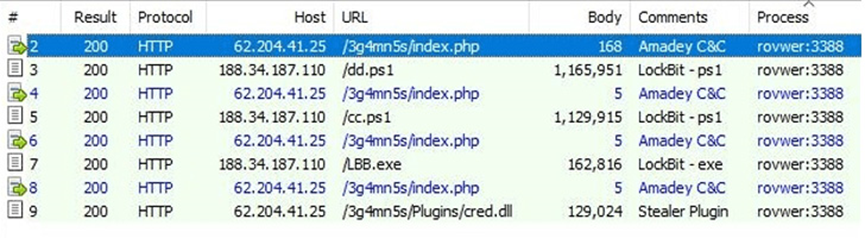

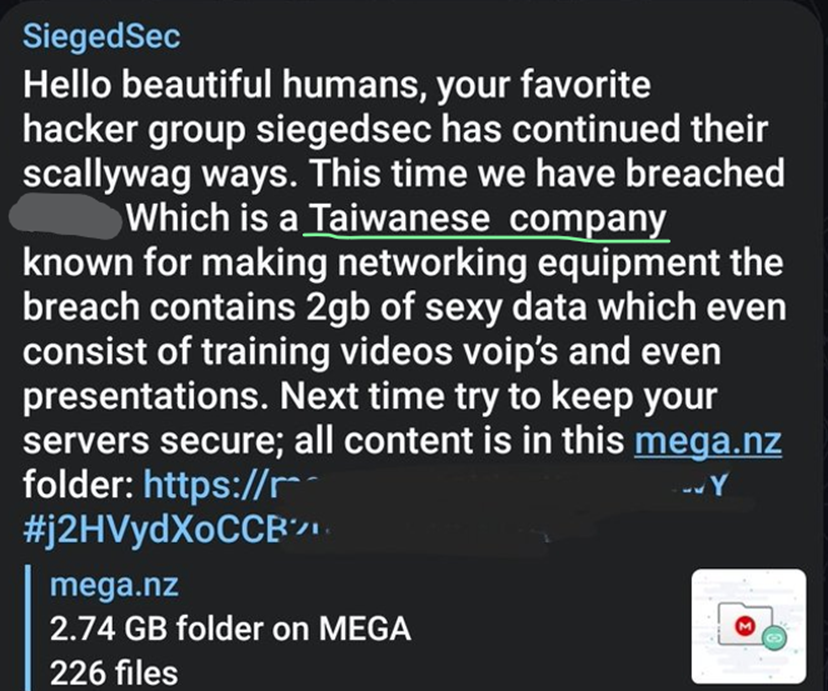

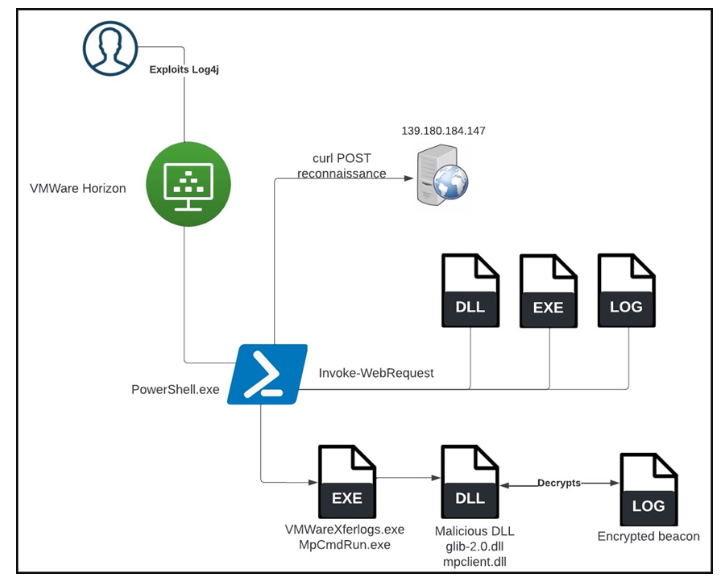

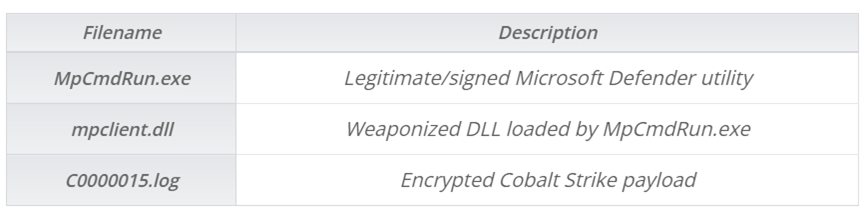

根據國外資安媒體SecurityWeek,台積電最近獲悉其供應商經歷了一場資安事件,導致與初始伺服器設定和配置相關的資料遭到外洩。然而,台積電則表示因所有進入其公司之硬體設備包括其安全設定皆須在進廠後通過公司完備程序做相對應的調整,包括安全配置。經審查,該事件並未影響台積電的業務運營,也沒有外洩任何台積電的客戶資料。事件發生後,台積電已根據公司的安全協議和標準操作程序立即終止與該供應商的數據交換。據了解,遭攻擊的供應商是台灣的擎昊科技(Kinmax Technology),一家提供IT、SI系統諮詢與整合服務的廠商。根據經濟日報擎昊科技也已發布聲明如下:

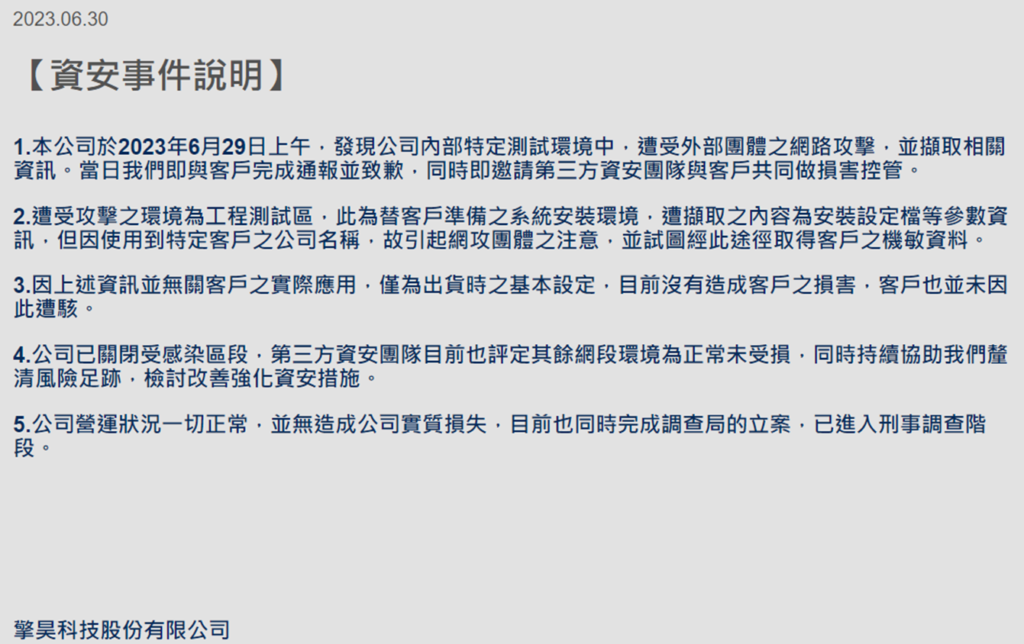

「本公司於 2023 年 6 月 29 日上午,發現公司內部特定測試環境中,遭受外部團體之網路攻擊,並擷取相關資訊,資訊內容主要為本公司為客戶提供之各式系統裝機準備資訊,因揭露之資訊中出現特定客戶之名稱,造成客戶之困擾,除先向受到影響之客戶致歉外,本公司已就此次資安事件進行排查與防護強化,特此通知。」

後續該公司也特別針對該資安事件在其官網發出說明的公告:

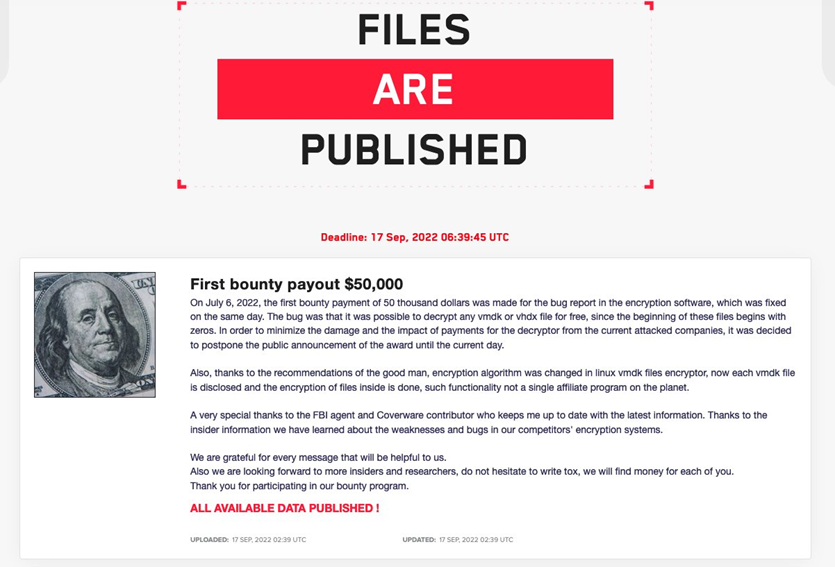

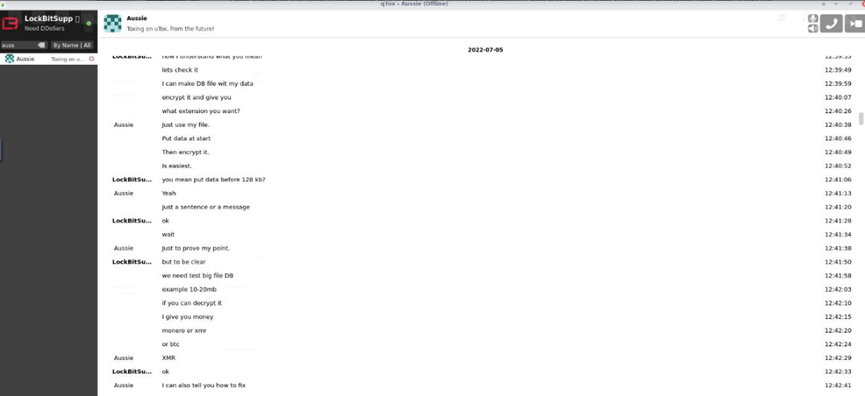

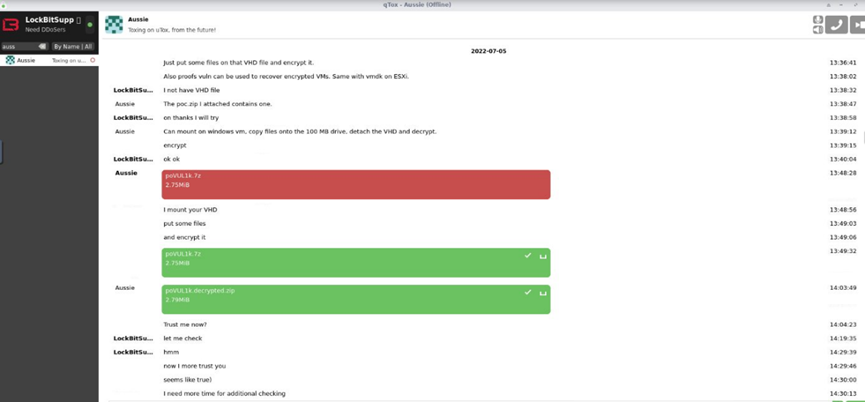

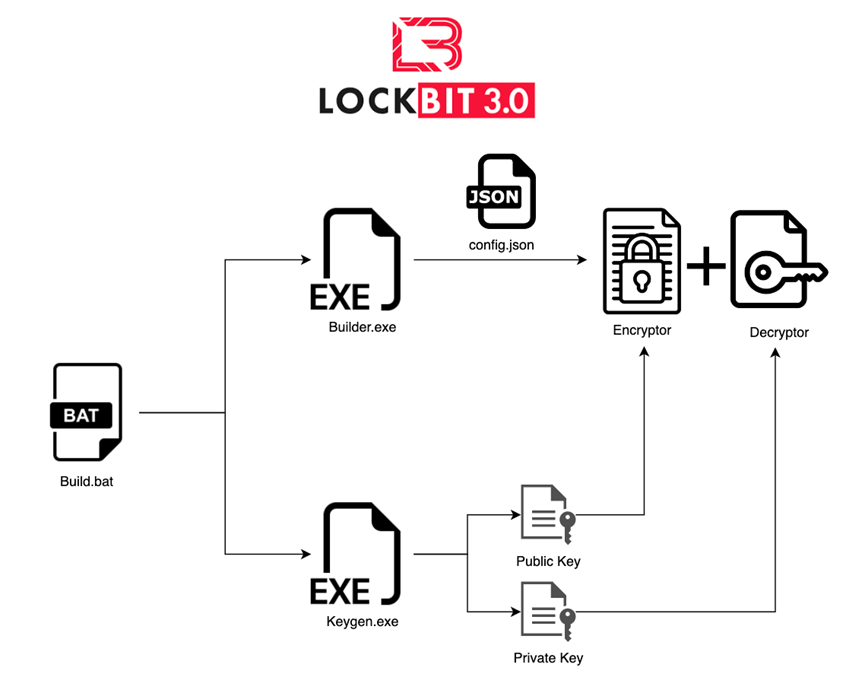

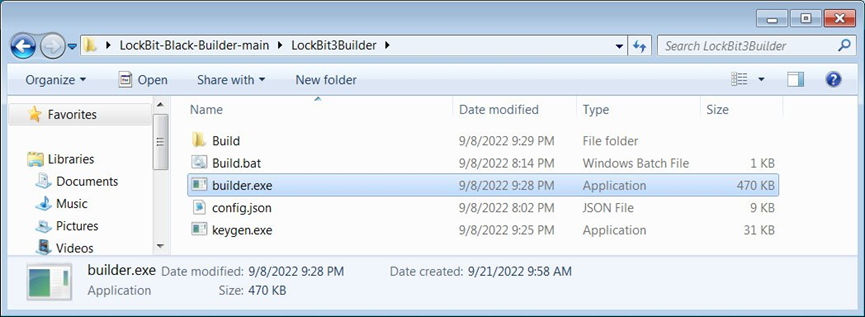

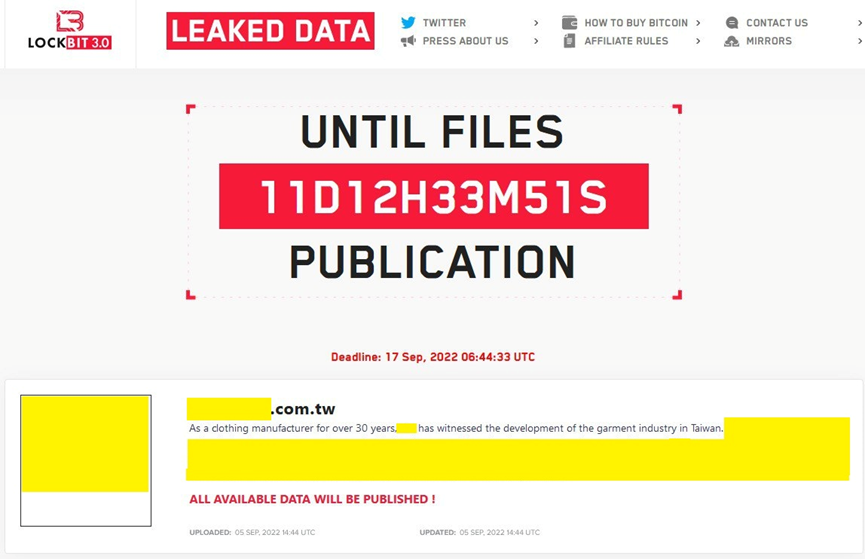

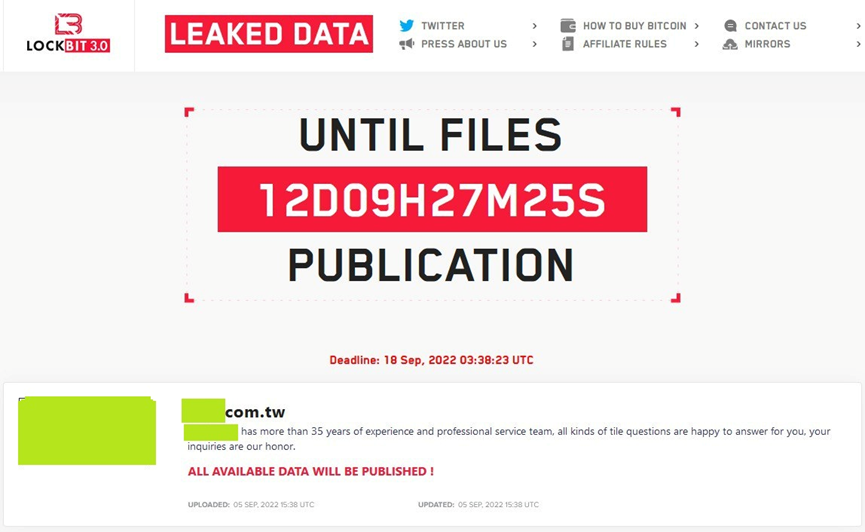

LockBit 勒索軟體集團自 2019 年以來一直存在,並以其同名惡意軟體而聞名。自 2022 年初以來,該集團一直在勒索軟體領域佔據主導地位,成為市場上最多產的勒索軟體集團。它主要採用勒索軟體即服務模式(RaaS),將部分贖金利潤支付給實施攻擊的會員,這個臭名昭著的勒索集團擁有 1,800 多名受害者。