#官網張貼維護中的公告

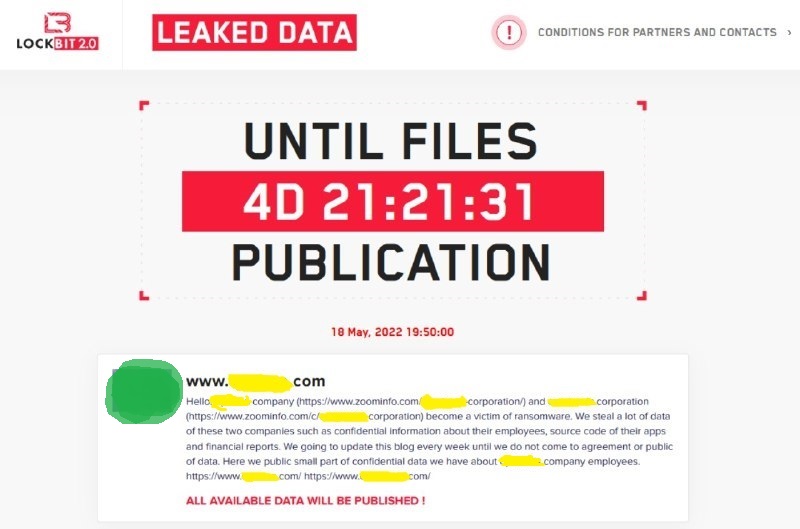

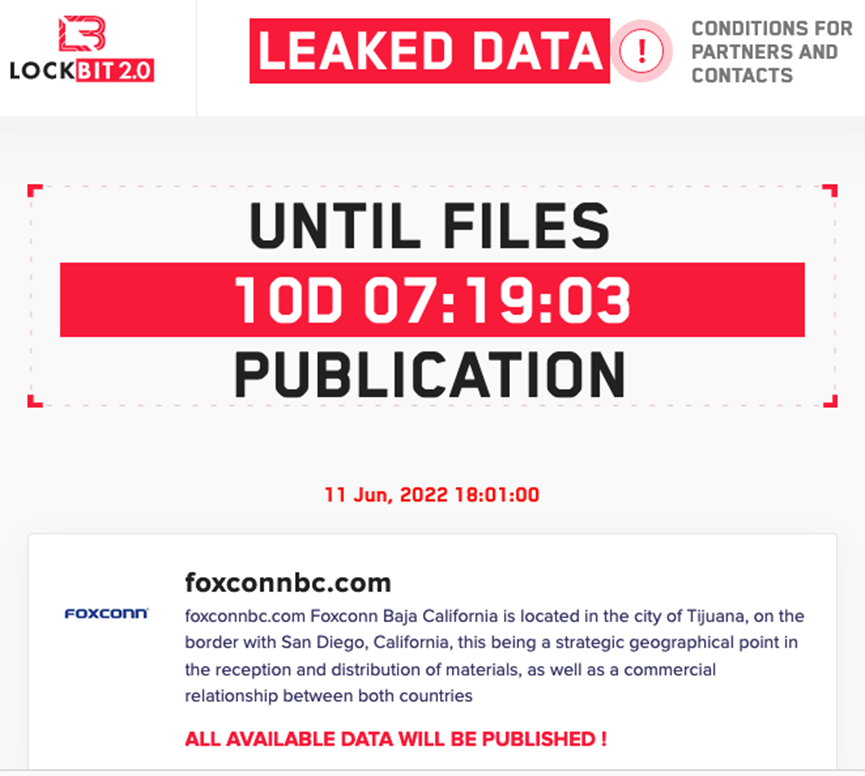

根據資安新聞網站SecurityWeek的報導,操作勒索軟體LockBit 2.0的背後駭客聲稱入侵了富士康墨西哥的電腦系統,富士康墨西哥工廠Foxconn BC位於下加州Baja California(墨西哥最靠近北邊的州) 的最大城市提華納(Tijuana),Foxconn BC是致力於製造醫療設備和消費電子產品的大型製造業者,該工廠約有 5,000 名員工。

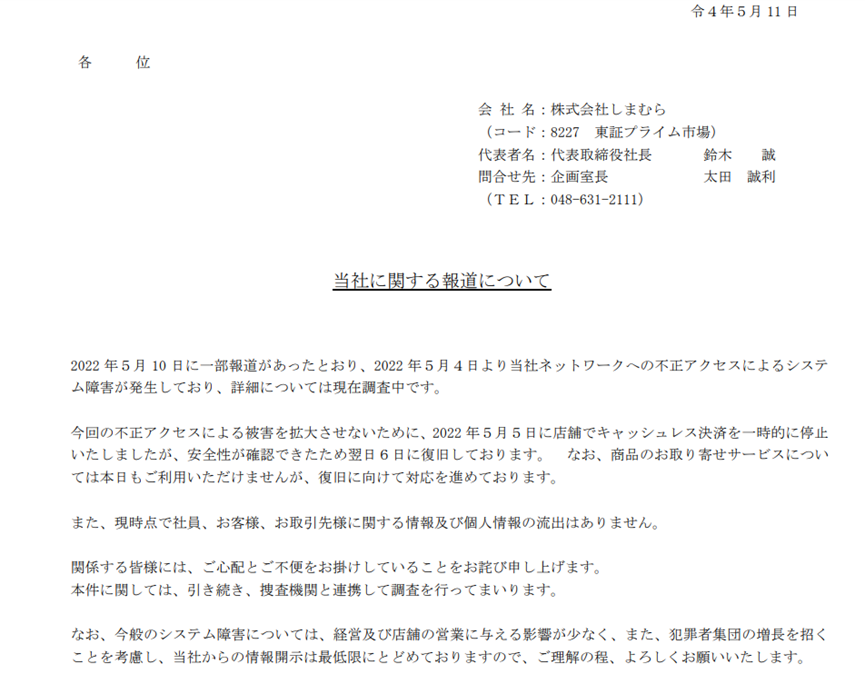

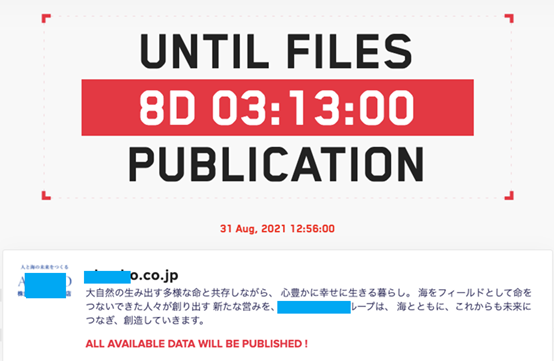

直到目前,尚不清楚LockBit2.0勒索軟體的攻擊是否對該工廠運營科技 (OT) 系統產生任何影響,是否波及製造環境導致生產線關閉等問題。然而,據觀察,Foxconn BC的官網目前呈現維護中的畫面。

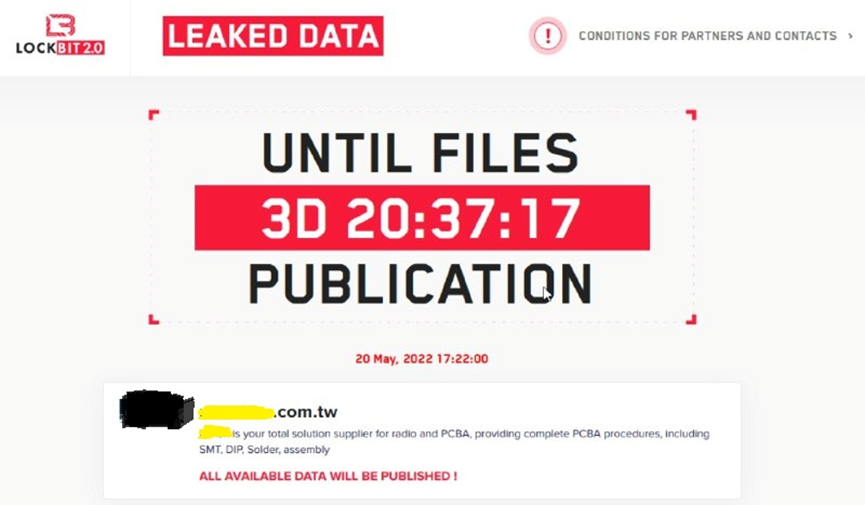

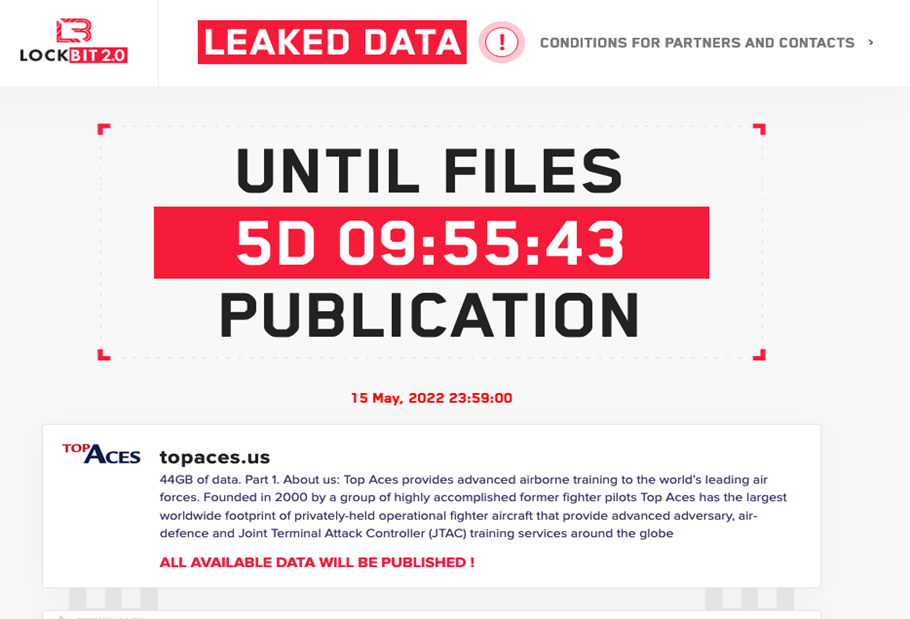

據報導,駭客威脅除非收到贖金,否則將在 6 月 11 日發布所有取得的資料,但索要的贖金金額仍不得而知。據悉,外媒已經聯繫了Foxconn BC,但該公司尚未發表任何評論作出回應。此次之前,2020年11月底,位於墨西哥Ciudad Juárez, Chihuahua的富士康CTBG工廠亦曾遭勒索軟體Doppel Paymer加密,當時駭客宣稱竊取了100GB的檔案,而且加密了1,200臺伺服器,已刪除的20-30 TB備份,要求富士康CTBG工廠支付3,400萬美元的贖金。

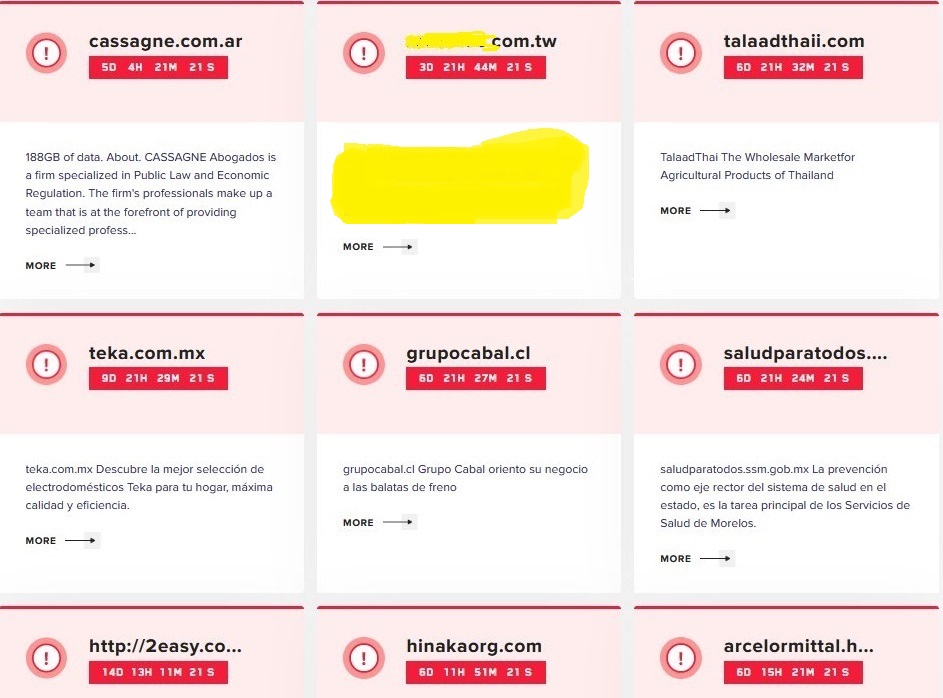

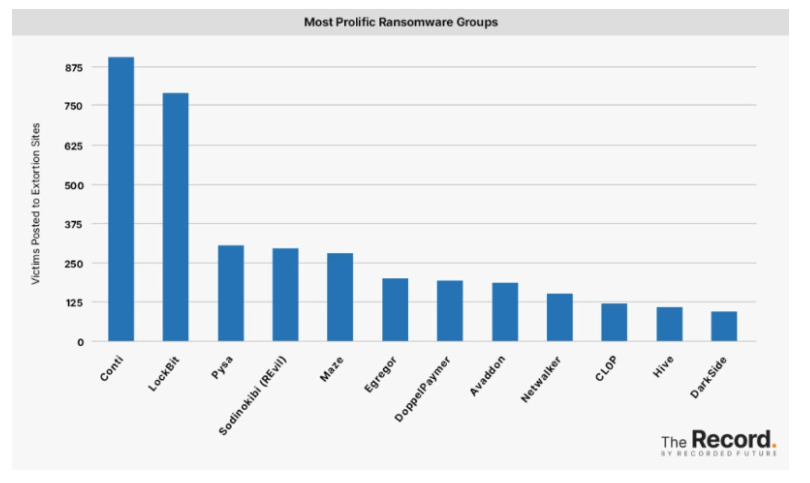

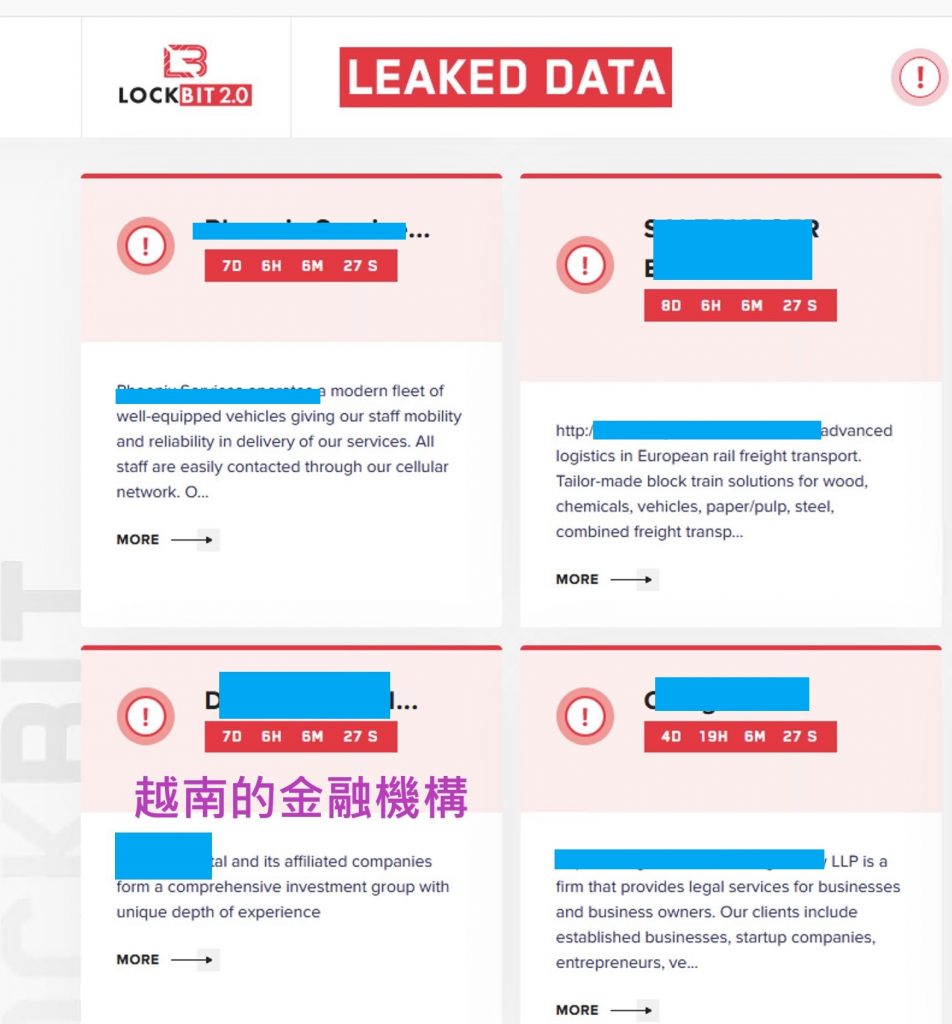

勒索軟體LockBit2.0導致國內企業有不少災情:

2022年5月份,有四家台灣企業遭LockBit2.0勒索軟體的攻擊,當中包含台灣某背光模組大廠和其子公司–> https://blog.billows.com.tw/?p=1923

2022 年 4 月某一飲料原物料商–>https://blog.billows.com.tw/?p=1833

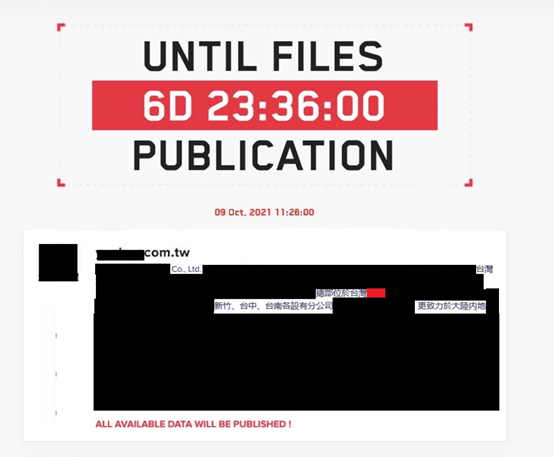

2021年10月某製造業成衣副料商–>https://blog.billows.com.tw/?p=1411

2021年11月上市營建公司日勝生及該集團旗下百貨京站也遭LockBit2.0攻擊

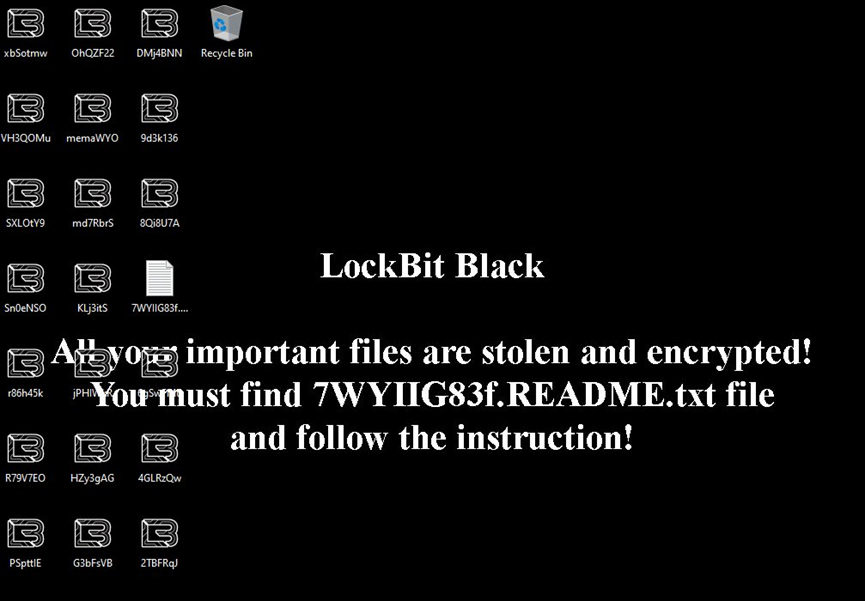

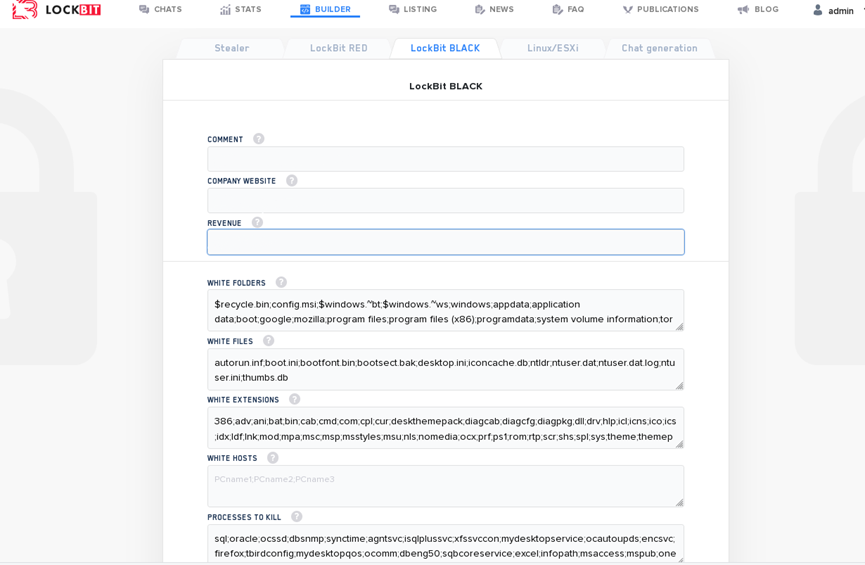

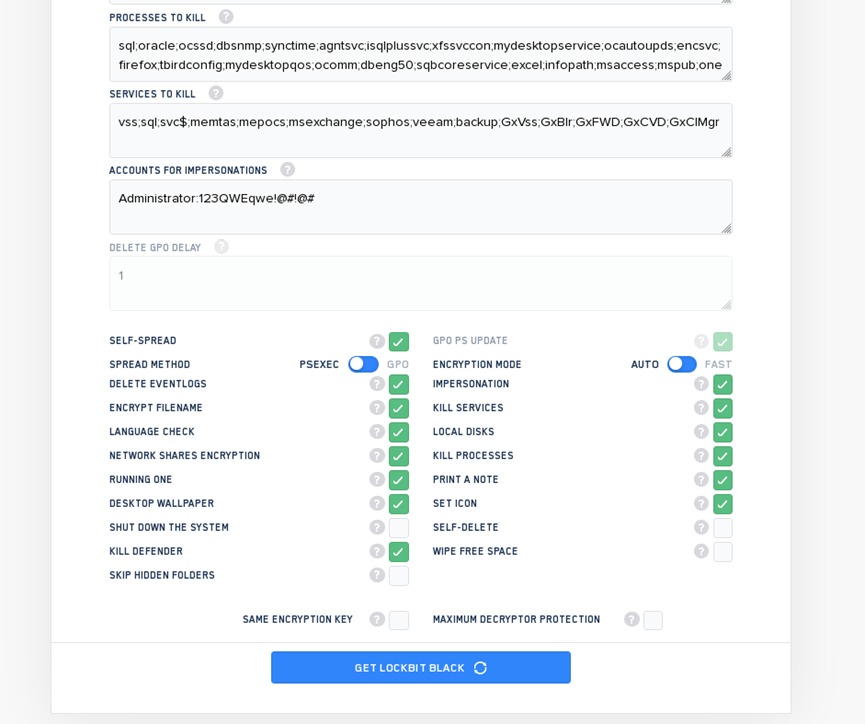

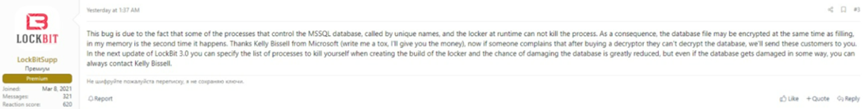

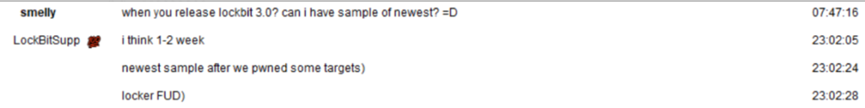

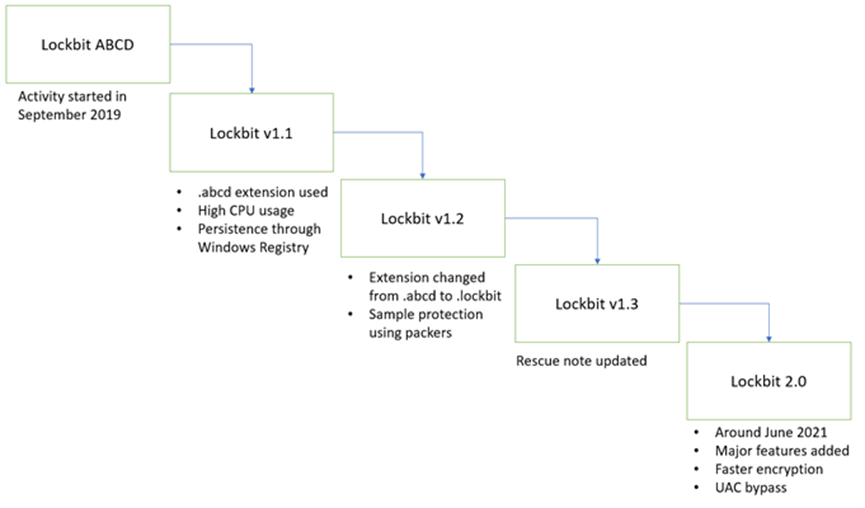

最近傳出LockBit2.0將升級成為LockBit3.0的版本,並將更名為LockBit Black,LockBit2.0被譽為當今最快加密的勒索軟體,它的升級是否會帶來更多的變化,值得我們持續關注。

有關LockBit2.0的部分入侵指標(Indicator of compromise -IOCs):

URL:

http://45.32.108.54:443/c0000015.log

http://45.32.108.54:443/glib-2.0.dll

IPv4: 149.28.137.7

SHA 1:

e35a702db47cb11337f523933acd3bce2f60346d

729eb505c36c08860c4408db7be85d707bdcbf1b

25fbfa37d5a01a97c4ad3f0ee0396f953ca51223

1458421f0a4fe3acc72a1246b80336dc4138dd4b

0c842d6e627152637f33ba86861d74f358a85e1f

091b490500b5f827cc8cde41c9a7f68174d11302

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”