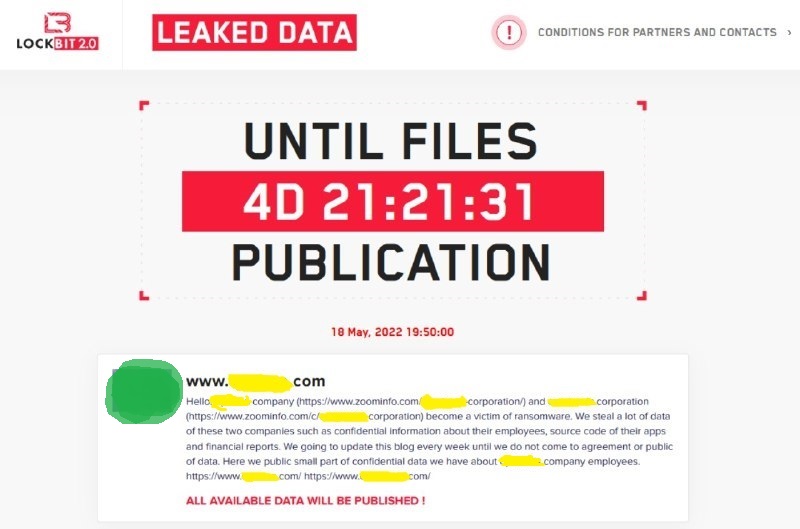

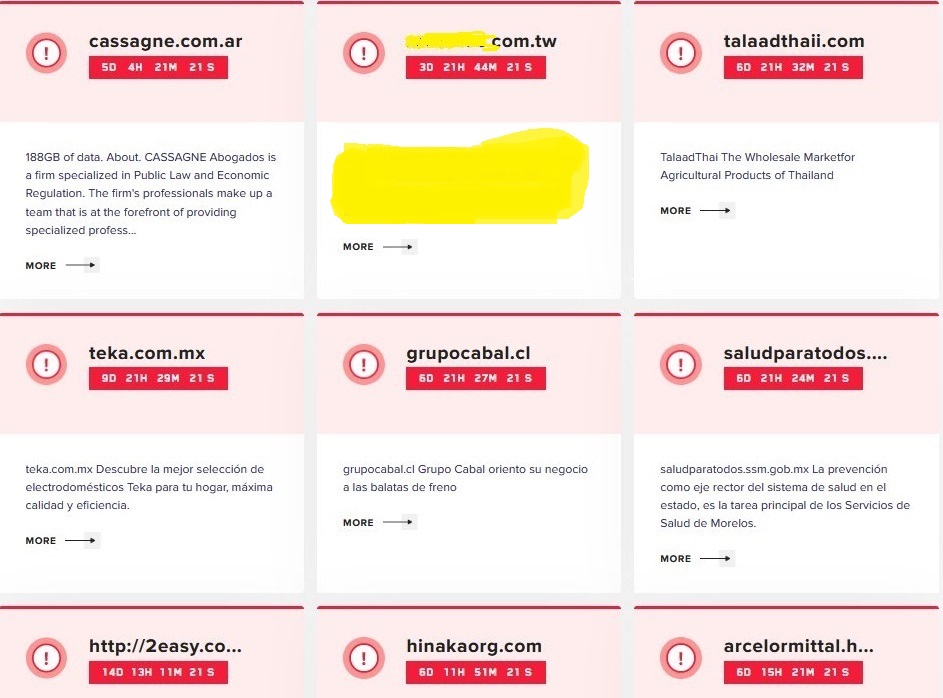

據觀察,勒索軟體LockBit 2.0已在5月上、中旬,攻擊了四間不同的台灣企業,大肆在其揭秘網站上公告受害名單。當中引人關注的是一間上市的背光模組大廠與其子公司疑同時遭LockBit 2.0的毒手,LockBit揚言已竊得母公司和子公司的機密資料,包括apps的原始碼、財務報告、員工個資等超過 3 千份檔案。據了解母公司和子公司分別位於不同的縣市,該母公司的主要生產廠房遍佈台灣及大陸多個地區。截至目前,在公開資訊觀測站上沒有看到該母公司發佈重訊的相關訊息,另外,LockBit2.0聲稱會在5月18日發布從該母公司及子公司盜來的資料,但目前尚未看到任何公開流出的檔案。

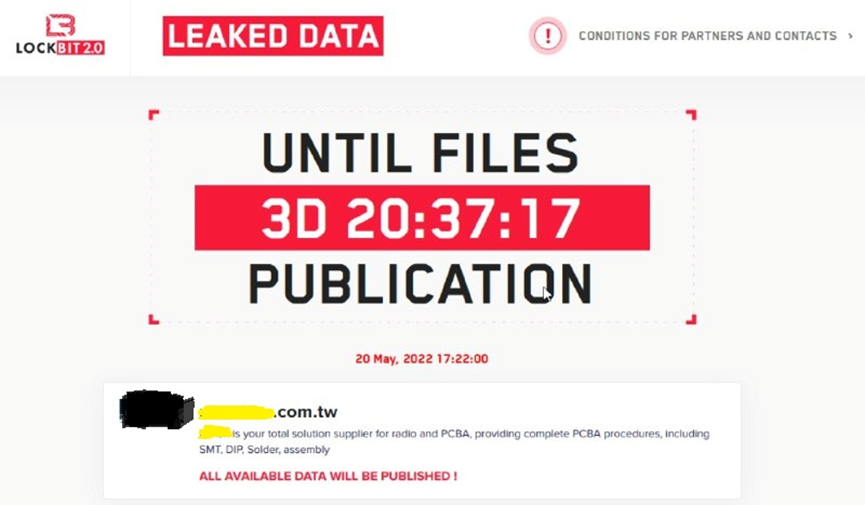

另外,一家位於新北市的電線公司和一家位於台中的對講機製造廠商也成為LockBit 2.0的受害者。

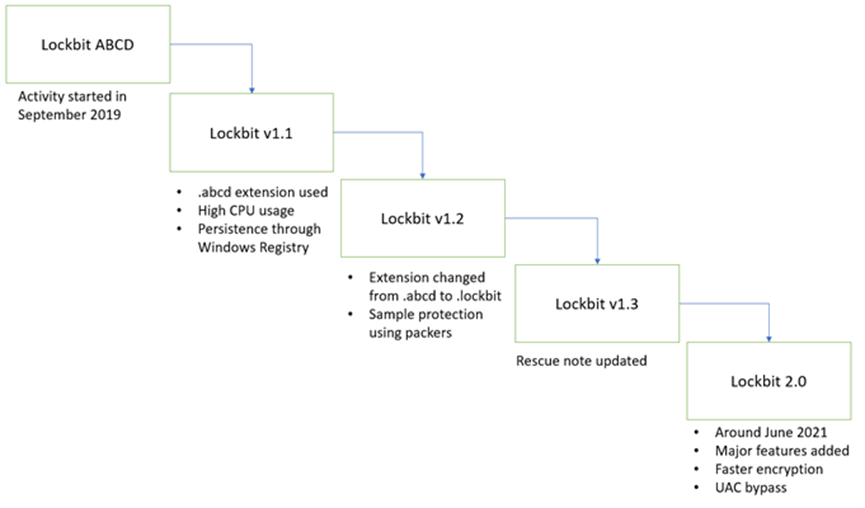

LockBit在2021年6月推出升級版 LockBit 2.0 以來,承諾通過名為StealBit的新工具提供市場上最快的數據上傳速度,該工具還支援實時壓縮和拖放功能,對安全工具保持隱藏。根據 LockBit 的承諾,它可以在不到 20 分鐘的時間內從受感染的系統下載 100 GB 的數據,攻擊的企業數量比以往更多。8月初,BleepingComputer曾報導,LockBit2.0積極招募目標企業的內鬼,幫助他們入侵和加密企業的網路,並會以百萬美元作為報酬。LockBit2.0能利用 Active Directory (AD) 的群組原則,自動將 Windows 網域內所有裝置加密,使攻擊更加有效,之後LockBit 2.0還在其工具包中增加了一個針對 VMware ESXi虛擬化系統中的Linux加密器。

美國FBI(聯邦調查局)在2022年2月針對LockBit發布了CU-000162-MW的Flash Alert警報,提供了與 LockBit 勒索軟體攻擊相關的技術細節和入侵指標。FBI 建議網絡安全人員要求使用強密碼、多因素身份驗證和更新軟件等,以降低 LockBit 2.0 勒索軟件的危害風險。

在過去Lockbit2.0曾攻擊過的台灣企業:

2021年10月某製造業成衣副料商àhttps://blog.billows.com.tw/?p=1411

2021年11月上市營建公司日勝生及該集團旗下百貨京站也遭LockBit2.0攻擊

2022 年 4 月某一飲料原物料商àhttps://blog.billows.com.tw/?p=1833

有關LockBit2.0的部分入侵指標(Indicator of compromise -IOCs):

URL:

http://45.32.108.54:443/c0000015.log

http://45.32.108.54:443/glib-2.0.dll

IPv4: 149.28.137.7

SHA 1:

e35a702db47cb11337f523933acd3bce2f60346d

729eb505c36c08860c4408db7be85d707bdcbf1b

25fbfa37d5a01a97c4ad3f0ee0396f953ca51223

1458421f0a4fe3acc72a1246b80336dc4138dd4b

0c842d6e627152637f33ba86861d74f358a85e1f

091b490500b5f827cc8cde41c9a7f68174d11302

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”