據路透社報導,聯邦調查局發現,隸屬於美國農業部 (USDA) 的聯邦發薪機構國家財務中心 (National Finance Center) 是受SolarWinds事件影響的政府機構之一,報導說中國駭客利用了SolarWinds Corp去年製造的軟體中存在的漏洞來入侵美國政府的電腦。

自1973年以來,美國國家財務中心(NFC)為大約170個聯邦機構和65萬名聯邦僱員提供了人力資源和薪資服務,令人憂慮數以萬計的政府員工數據可能已被盜。

美國農業部確認數據外洩

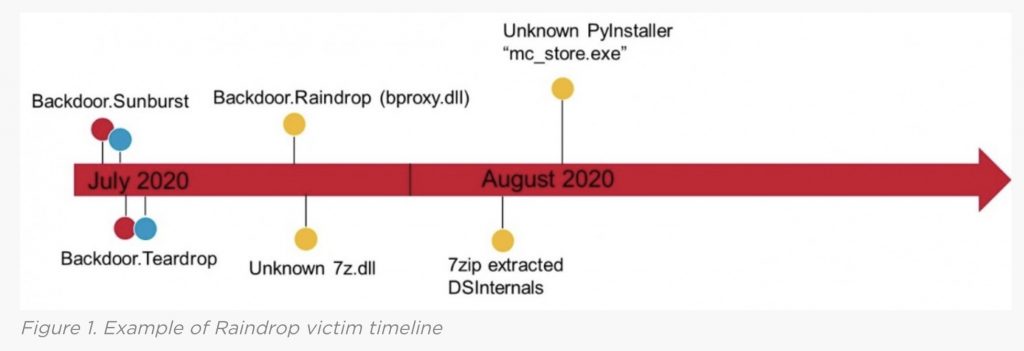

據報導,用來入侵NFC系統的漏洞與可疑的俄羅斯國家級駭客用來破壞Orion軟體的更新機制以將Sunburst後門部署到SolarWinds客戶系統上的漏洞不同。這起由疑似中國的駭客集團,利用軟體漏洞展開的行動,則是另一起攻擊事件。儘管FBI和美國農業部(USDA)均拒絕提供進一步評論,但後者證實遭受了數據洩露。

農業部發言人在一封電子郵件中說:“美國農業部已通知所有客戶(其個人和組織)其數據已受到SolarWinds Orion Code Compromise的影響。”

在《路透社》報道後, 農業部再發聲明表示,國家財務中心未有被入侵,且無與 SolarWinds 相關的資料數據外洩,但未有作進一步解釋。

據路透社消息人士稱,由於駭客使用的電腦基礎設施和工具與先前由中國政府支持的網路間諜相同,美國農業部機構駭攻背後的威脅者被懷疑是中國國家級的駭客組織的一部分,並認為攻擊者是在中國。

另外,確認在SolarWinds供應鏈攻擊中受到打擊的美國政府機構名單包括:

美國財政部

美國國家電信和信息管理局(NTIA)

美國國務院

美國國立衛生研究院(NIH)(美國衛生部的一部分)

美國國土安全部(DHS)

美國能源部(DOE)

美國國家核安全局(NNSA)