與中國有關聯的駭客組織Storm-1376利用人工智慧(AI)生成的內容和虛假的社交媒體帳號,來煽動美國、台灣和其他地方的分裂,旨在加劇社會的混亂。

根據微軟威脅分析中心(MTAC)在4 月 6 日發布名為 Same targets, new playboks: East Aisa threat actors employ unique methods的報告,在過去七個月裡,中國的認知作戰的活動加強利用人工智慧在(AI)全球散佈虛假資訊並煽動不和,報告稱,微軟觀察到了國家支持的駭客組織的顯著趨勢,這表明駭客不僅在熟悉的目標上加倍努力,而且還試圖使用更複雜的影響技術來實現他們的目標,特別是激增的生成式AI內容也被用來增強與中國有關的線上認知作戰(Influence Operations) 的活動。

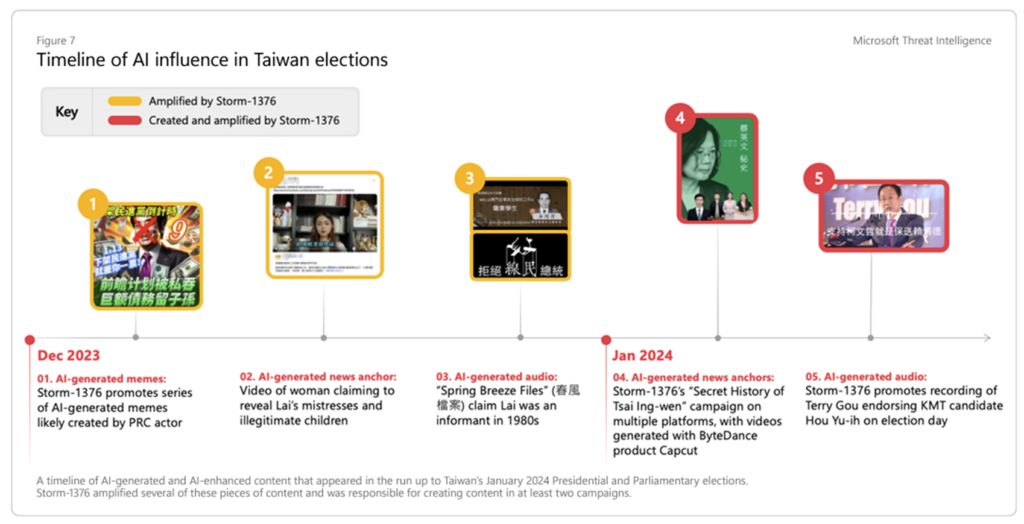

微軟指出,它發現1月台灣總統選舉期間更複雜細緻的AI內容遽增,包括出現一個AI創造的假音檔片段,音檔中假造的郭台銘聲音表示,他支持另一位總統後選人。這是微軟威脅情報首次詳細介紹國家級駭客組織利用人工智慧產生的內容來試圖影響國外選舉的情況。微軟進一步說,我們稱之為 Storm-1376 的駭客組織,也稱為 Spamouflage 和 Dragonbridge,在台灣選舉日,它發布了由人工智慧生成的前候選人郭台銘(他於 2023 年 11 月退出競選)在總統競選中支持另一位候選人的虛假音訊。實際上,郭台銘並沒有發表過這樣的言論。

報告指出,Storm-1376 推廣了一系列人工智慧生成的梗圖(Memes),內容涉及台灣當時的民進黨(DPP)總統候選人賴清德、其他台灣官員以及世界各地的中國異議人士。其中包括至少從 2023 年 2 月起,Storm-1376 就開始越來越多地使用人工智慧生成的電視新聞主播。微軟觀察到在台灣的選舉中國宣傳團體製作人工智慧生成的新聞廣播,並配有假主播,以影響選舉。其中一些剪輯是使用 CapCut 產生的,CapCut 是位元組跳動(Tik Tok母公司)旗下的人工智慧編輯工具。

值得注意的是,與中國政府相關的帳號也發布了人工智慧生成的媒體片段,旨在煽動美國的混亂。報告指出,人工智慧生成的一張圖片將 2023 年夏威夷火災歸咎於美國製造的氣象武器,Storm-1376 使用人工智慧生成的燃燒的沿海道路和住宅圖像使內容更加引人注目,並以至少 31 種語言發布文字。在另一個案例中,該組織針對感恩節假期期間發生的肯塔基州火車脫軌事件發起了一場社群媒體活動。這些貼文散佈了這樣的說法:美國政府可能造成了這次脫軌,並且故意隱瞞了一些事情。此外,許多中國社群媒體訊息都要求追隨者評論他們支持哪位美國總統候選人。微軟表示,這些帳號的運作可能是為了增加圍繞美國關鍵投票人口統計的情報收集。

微軟預計中國網路和認知作戰的參與者將努力瞄準今年稍後舉行的一系列關鍵選舉,包括印度、韓國和美國,利用人工智慧協助他們的活動。研究人員警告說,雖然直接影響可能很小,但隨著時間的推移,中國的能力可能會變得更加複雜。除了影響選舉之外,微軟的報告還強調了北京如何擴大與情報收集相關的駭客行動。這些行動旨在更好地了解友好國家和敵對國家的政治進程並竊取敏感技術。