包含機場自動通關系統遭癱瘓

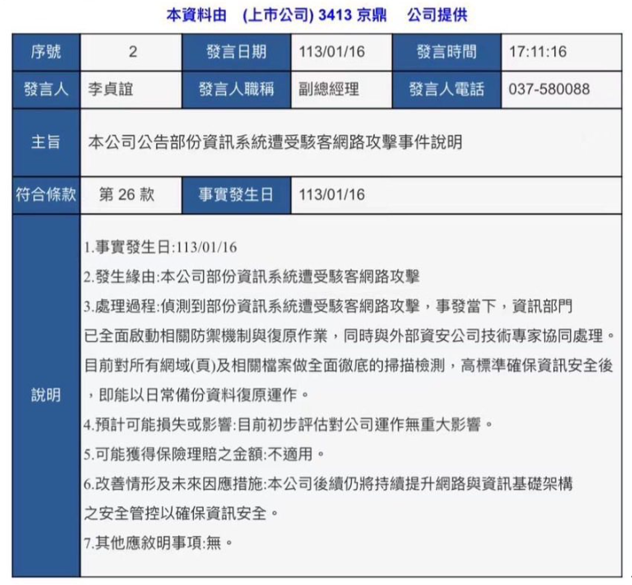

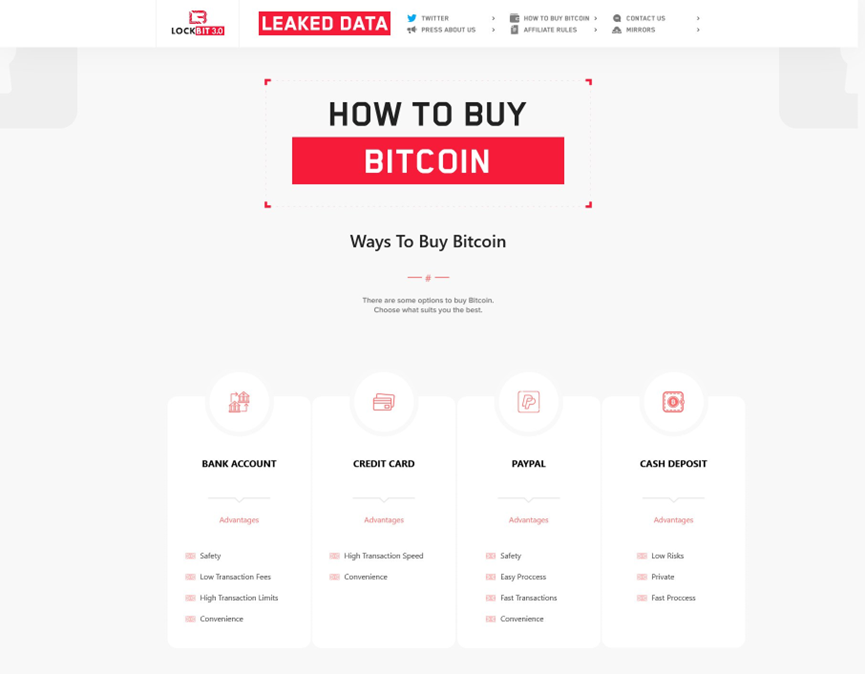

雅加達政府對外聲明表示,兩個臨時國家資料中心(National Data Center)設施在上週遭受勒索軟體LockBit 3.0的新變種攻擊造成資料中斷與外洩,導致共有210個中央和地方政府機構的資料庫受到攻擊影響,其中包含哈達國際機場的移民處理系統癱瘓,迫使移民官員進行人工檢查,導致旅客長時間等待的諸多不便。

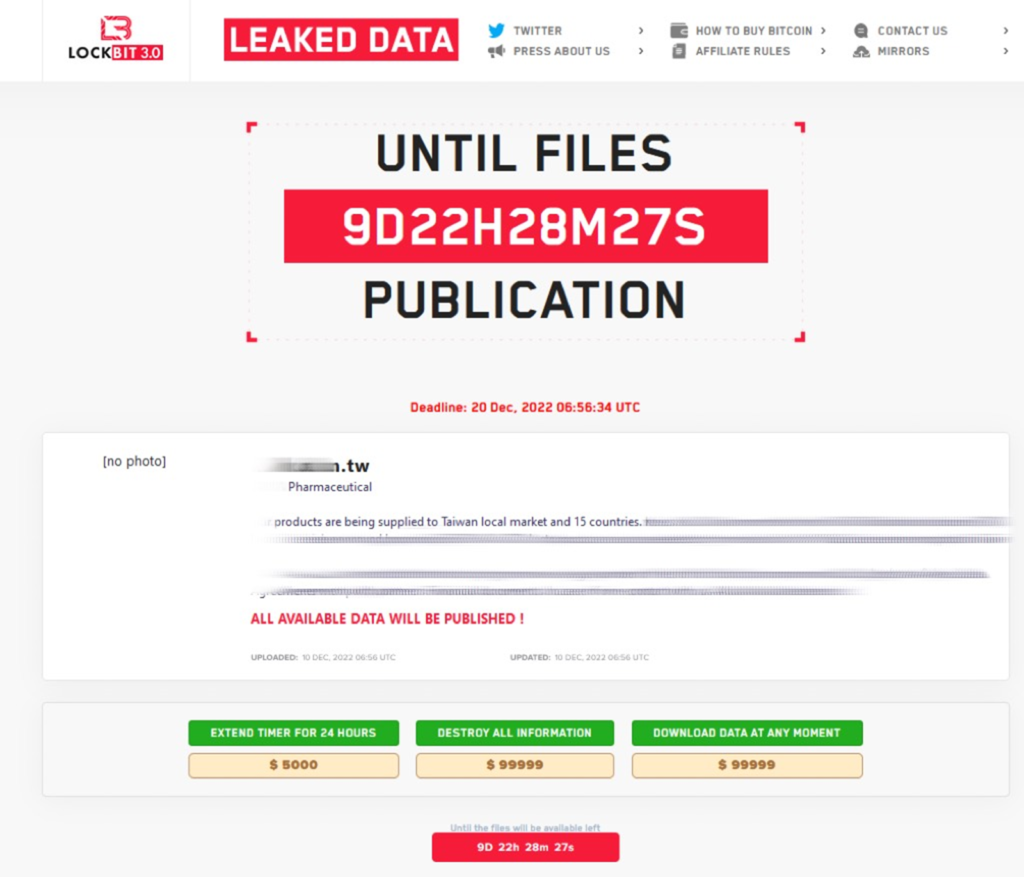

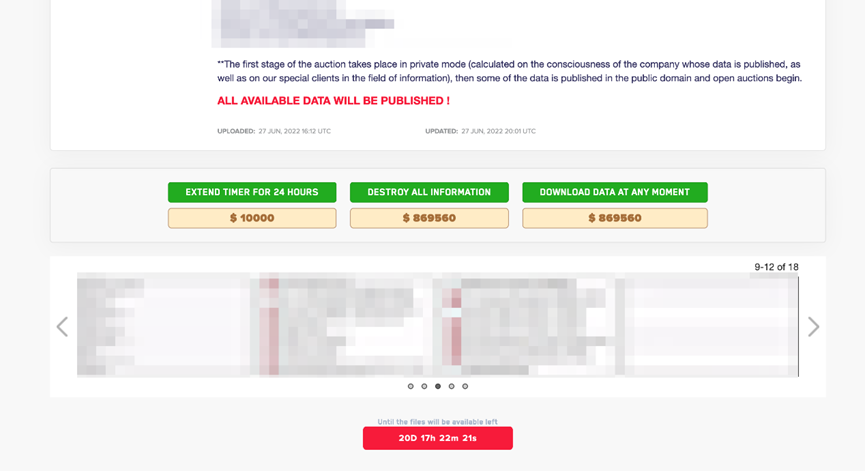

通訊部長(Budi Arie Setiadi)告訴國家通訊社(Antara),攻擊者勒索要800萬美金的贖金,以換取解密數據,並強調政府不會支付或遵守這些要求。

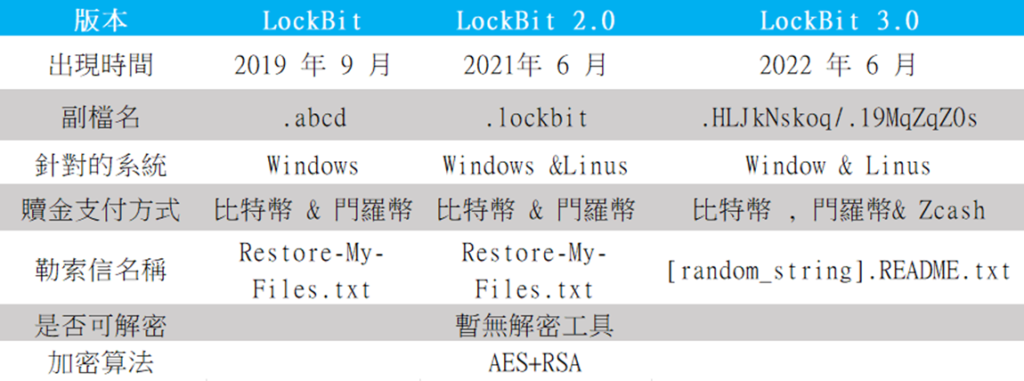

國家網路和加密機構(National Cyber and Crypto Agency)負責人Hinsa Siburian表示,數位鑑識調查人員發現,攻擊者使用現有惡意軟體Lockbit的新變種勒索軟體Brain Cipher。Lockbit是一種阻止使用者存取電腦系統的勒索軟體,經常被駭客組織Lockbit用於對受害者進行數位勒索。駭客很可能停用了該中心的Windows Defender 安全功能,使他們能夠在不被注意的情況下進入系統,然後使用惡意軟體感染目標系統,刪除重要文件,並停用運行的服務。

根據印尼當地媒體報導,這次攻擊也影響了學校和大學線上招生平台,迫使地方政府延長註冊期限,據報導該勒索軟體總共中斷至少210個本地服務。

雖然對於駭客襲擊事件的調查還在進行中,印尼當局表示他們已經「隔離」了受感染的地區,但由於系統已加密,他們可用於分析攻擊的工具有限。截至週一(6月24日),印尼政府正在努力恢復全國範圍內受影響的公共服務,儘管包括護照和落地簽證處理在內的所有移民服務均正常運作。移民局、海事和投資部已於週一恢復服務,但許多其他城市仍處於恢復過程中。

通訊和資訊部已經將資料暫時儲存在泗水和雅加達的兩個設施中,同時正在建造新的資料中心,以整合中央和地區各級政府機構的資料。這些設施由上市國有電信公司PT Telkom Indonesia的子公司Telkomsigma營運。

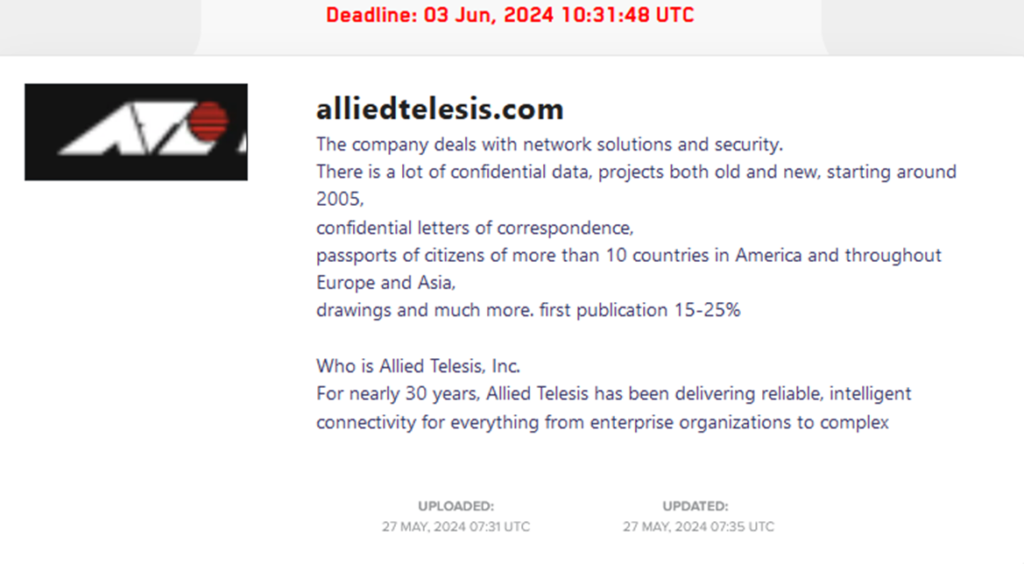

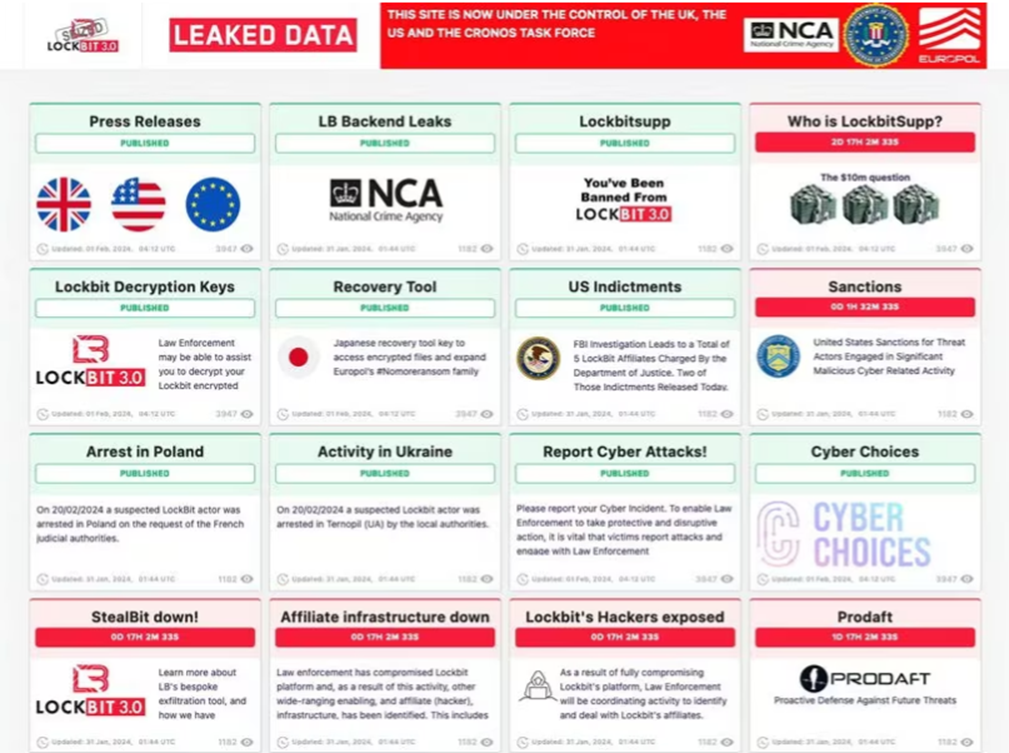

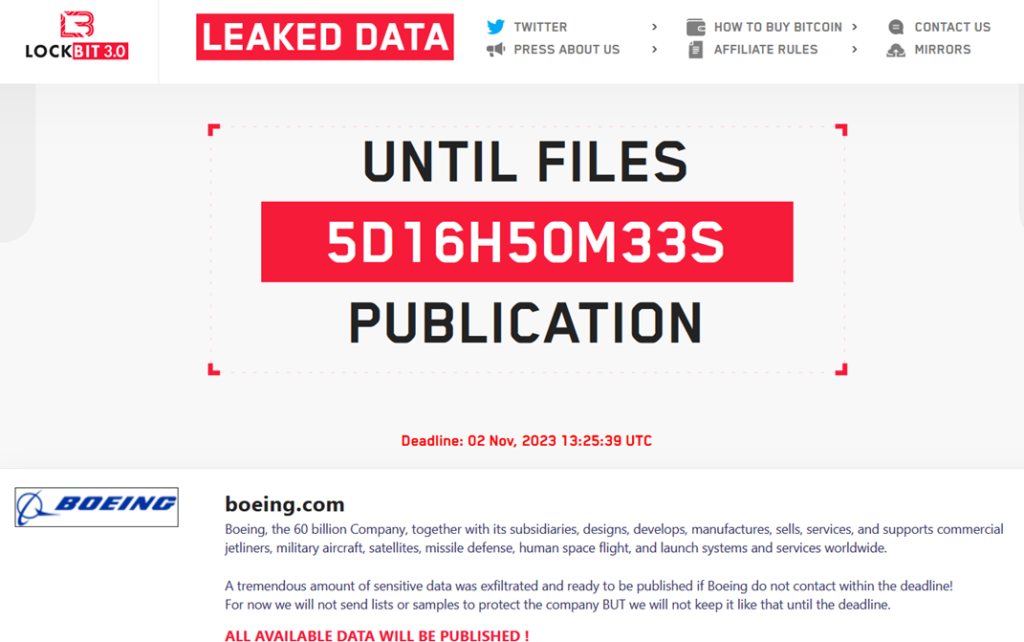

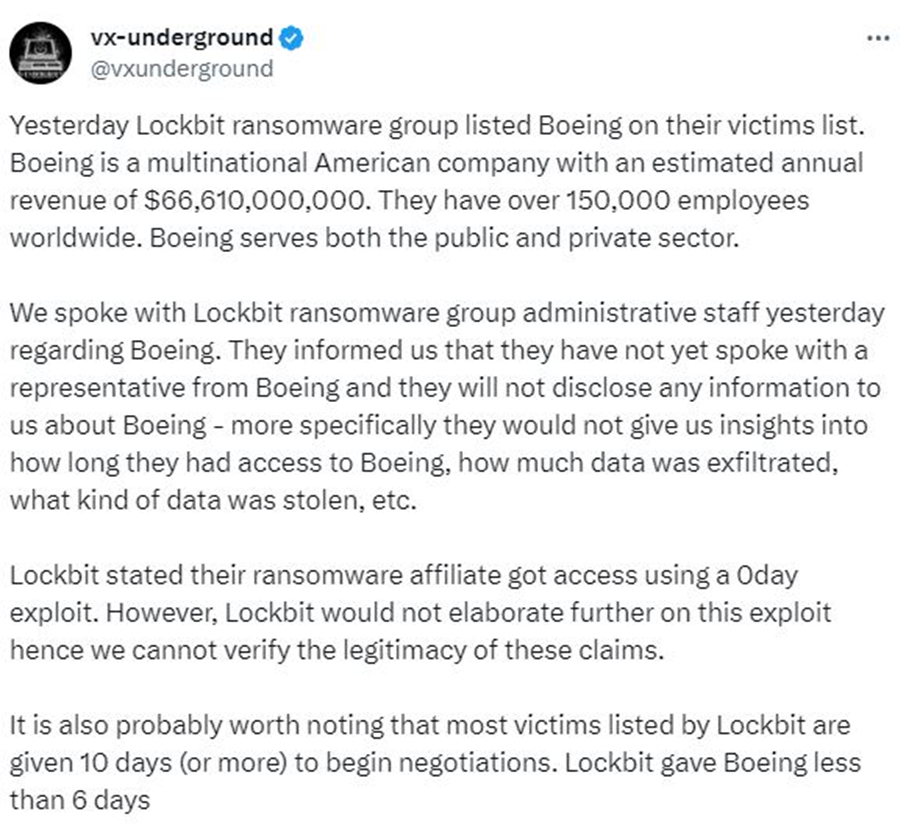

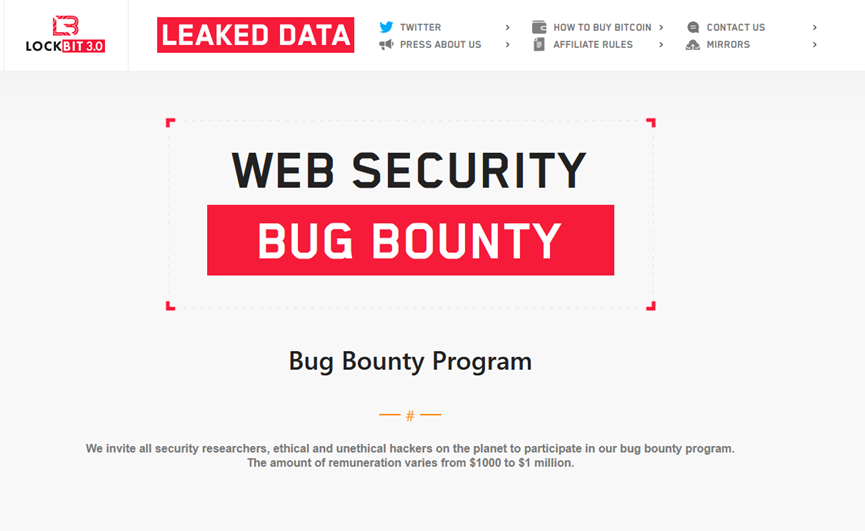

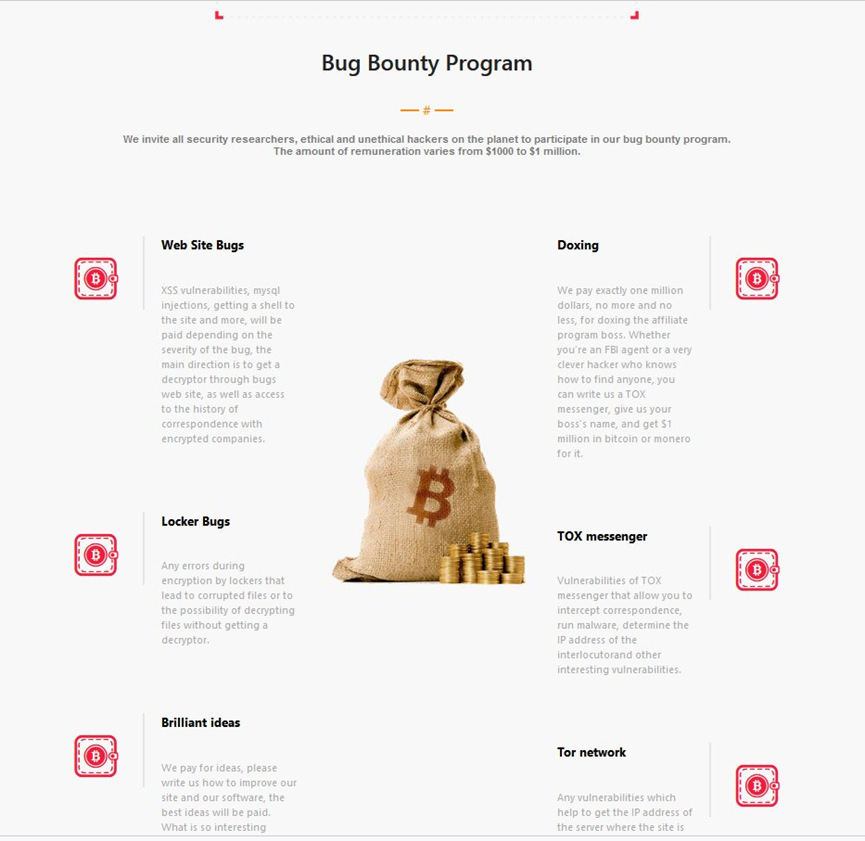

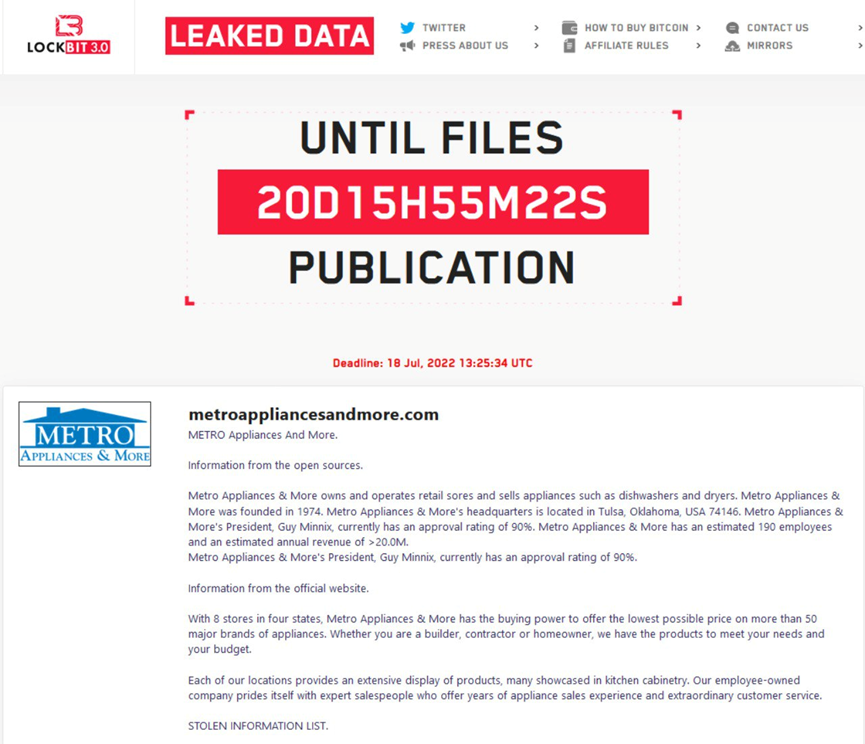

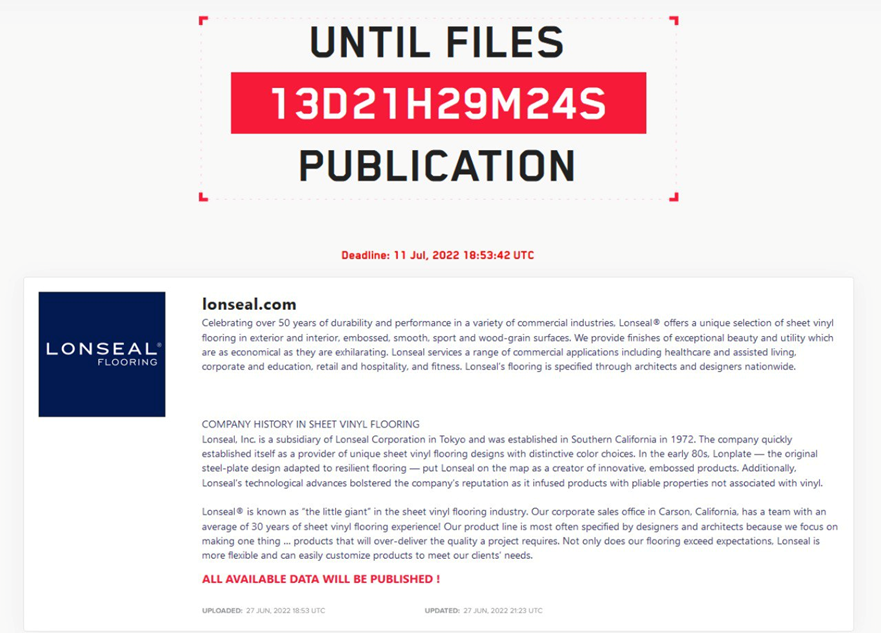

在警方於二月關閉其勒索網站之前,LockBit是最猖狂的勒索軟體活動之一。僅僅三個月後,網路犯罪分子似乎又復活了它。網路安全分析師Dominic Alvieri 表示,這並不是印尼的資料中心第一次成為駭客的目標。2023年,ThreatSec 組織聲稱入侵了該中心的系統,據稱竊取了包括犯罪記錄在內的敏感資料。印尼另一起影響該國最大伊斯蘭銀行BSI的重大資料外洩事件就是由LockBit造成的。據報導去年5月,駭客竊取超過1500萬BSI客戶和員工的個人資訊。

網路安全專家Ardi Sutedja告訴「雅加達郵報」表示,政府未能確保國家數位基礎設施達到最高安全標準。從事件的規模來看,這不再只是技術中斷,而是一場巨大的災難。他表示,長達數天的恢復時間令人擔憂,因為數位事件的標準恢復時間不應該超過24小時。

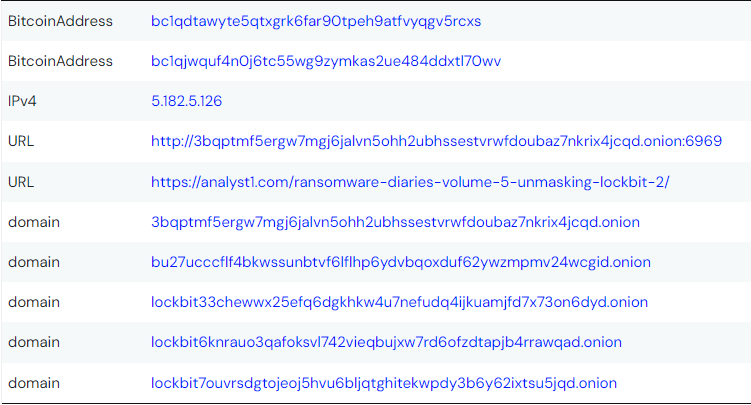

Lockbit的新變種Brain Cipher相關的部分的入侵指標(IOCs):

9cb96848386327410ca588b6cd5f6401

968c4ae64dcb71c9eeffd812ef38a69d5548b3bb

0ed5729655b3f09c29878e1cc10de55e0cbfae7ac344f574d471827c256cf086