LockBit 是近年來最具代表性的勒索軟體家族之一,憑藉其 勒索軟體即服務(Ransomware-as-a-Service, RaaS) 模式,打造出一個全球規模的「加盟生態」。然而,在 2024 年 2 月,隨著 「Operation Cronos」國際行動重挫其基礎設施,外界一度認為 LockBit 走向瓦解。

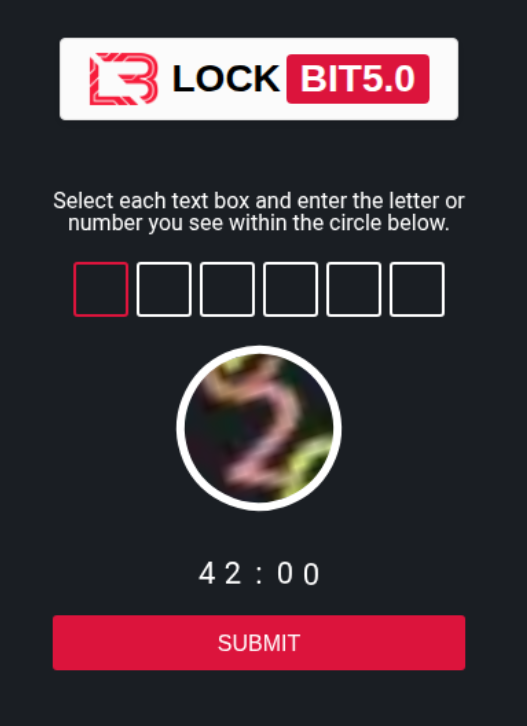

昨天 9月4日,LockBit 在其聲稱的 六週年紀念日,宣布推出 「LockBit 5.0」,並在知名的 RAMP 網路犯罪論壇上高調亮相,掀起新一波爭議與猜測。

六週年宣告:LockBit 5.0 正式登場

LockBit 在 RAMP 論壇發表公告,宣稱其 新的加盟者後台與加密器已「完全重寫,無任何相似產品」。與過去不同的是,新平台不再對加盟者免費開放,任何欲加入的駭客必須先繳交 500 美元等值的加密貨幣註冊費。

這代表 LockBit 企圖透過「收費門檻」篩選加盟者,可能是為了提高組織的專業化程度,避免過往大規模開放加盟帶來的混亂與漏洞。

社群重建與聲量經營

除了技術宣告,LockBit 也積極經營其「品牌聲譽」:

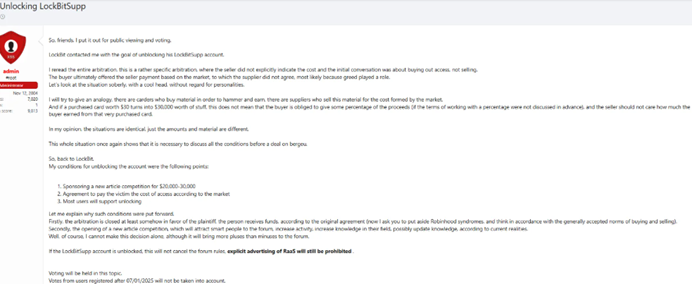

- 重返論壇:LockBit 營運者正嘗試解除在 XSS 論壇的封禁,並發起社群投票,甚至承諾贊助 2–3 萬美元的寫作比賽來換取社群支持。

- 拉攏結盟:LockBit 亦正面回應 DragonForce 勒索軟體集團提出的「黑暗聯盟」構想,可能與 麒麟等其他頂級組織形成「勒索軟體聯盟」,共同制定規則、避免公開內鬥,並意圖「壟斷市場議價權」。

這種「黑幫式的結盟」若成真,將顯著提高攻擊的協同效應與規模,對全球資安生態帶來更大挑戰。

陰影與疑慮:LockBit 真的回來了嗎?

雖然 LockBit 的宣告來勢洶洶,但專家與地下社群對其真實性仍抱持懷疑:

- 真正重生:LockBit 核心成員在 Cronos 行動後重新集結,藉全新基礎架構再度崛起。

- 執法誘捕(Honeypot):這可能是執法單位設下的陷阱,藉以蒐集加盟者名單與受害者資訊。

- 品牌劫持或詐騙:其他駭客冒用 LockBit 名號,試圖快速累積聲望與資源。

更值得注意的是,地下社群內部信任正在動搖。部分論壇成員公開指控 LockBit 營運者曾詐騙加盟者,侵吞數萬美元分贓,這種爭議恐怕削弱其招募能力。

目前為止,LockBit 5.0 尚未出現公開的 資料外洩站,也沒有技術能力的具體證據,讓外界難以判斷這是否為真正的復活,抑或是一場「最後的騙局」。

從歷史到現況:LockBit 的發展軌跡

- 2019:首次現身,憑藉快速橫向傳播與進階加密技術竄紅。

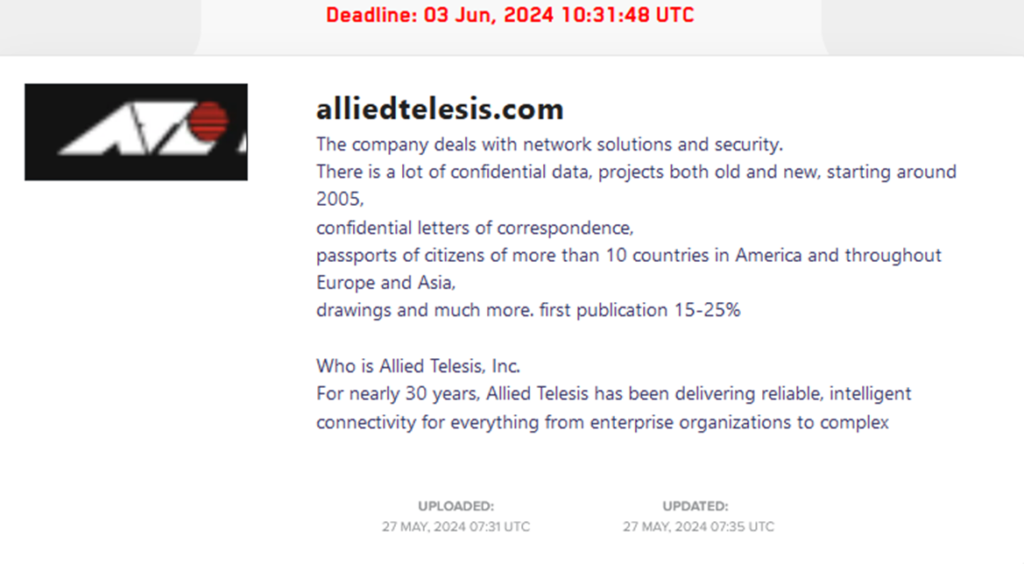

- 2020–2021:完善 RaaS 模式,透過外洩站推行「雙重勒索」,影響力快速擴張。

- 2022:推出 2.0 與 3.0 版本,支援多語言與跨平台攻擊,成為全球最活躍的勒索軟體。

- 2023:擴展至 Linux 與 Go 平台,鎖定供應鏈與關鍵產業。

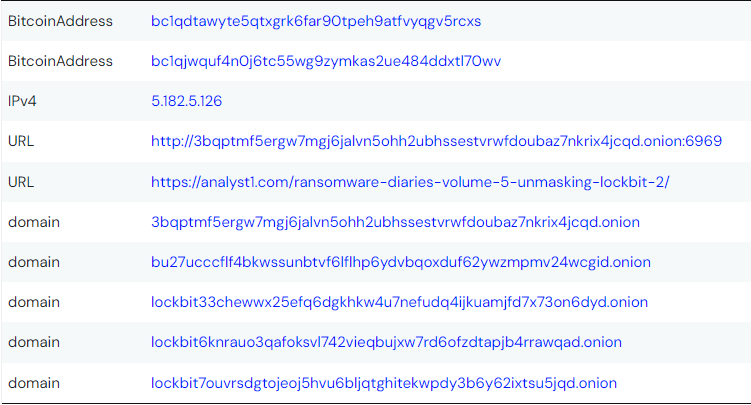

- 2024(Operation Cronos):國際合作行動查扣超過 30 台伺服器與 Onion 網域,並首次釋出官方解密工具,對 LockBit 造成重擊。

- 2025(LockBit 5.0):以「六週年紀念」為名宣布回歸,試圖重建品牌與組織結構。

專家觀點:為何 LockBit 5.0 值得關注?

即使 LockBit 的「回歸宣告」仍充滿不確定性,但它帶出三個值得深思的趨勢:

- 勒索軟體組織的韌性:即便遭受全球規模打擊,核心成員仍可能重組與再生。

- 經濟化與專業化:透過收費加盟制度與結盟策略,未來勒索生態可能更接近「黑市企業化」。

- 社群信任的兩面刃:在地下市場,名聲既能助攻,也能摧毀一個集團的生存機會。

結語

無論 LockBit 5.0 是否真的是一次「重生」,這起事件再次揭示了勒索軟體產業的高度適應性與詭譎多變。對企業與機構而言,唯有持續監控暗網情報、建立縱深防禦(Defense in Depth)、落實端點防護與異常行為偵測,才能在面對此類高風險威脅時保持韌性。

值得注意的是,攻防對抗已不再只是「被動防禦」的遊戲。透過部署欺敵技術(Deception Technology),如誘捕攻擊者進入假設環境、蒐集其戰術與工具,能有效延緩甚至誤導威脅行為者的行動,爭取寶貴的防禦時間。

LockBit 5.0 可能是「王者歸來」,也可能只是「最後的幻影」——但在這場無形的博弈中,每一次動作都足以牽動全球資安態勢。