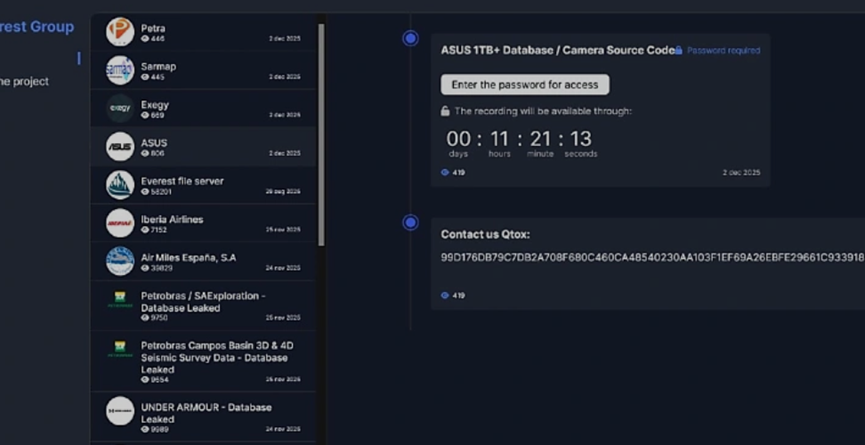

12月3日,根據國際知名資安媒體包括 HackRead, CyberDaily的報導,勒索軟體集團 Everest再次高調現身,這次宣稱鎖定的目標,是全球知名的跨國科技大廠華碩(ASUS)。據報導 Everest 在暗網上的公告,他們已成功入侵 華碩 內部系統,並竊走超過 1TB 的資料——其中包括疑似為華碩裝置所使用的 相機原始碼。「相機原始碼」很可能指華碩裝置(如筆電或手機)內建相機所使用的專有韌體或軟體,包括相機模組的底層控制程式、驅動程式,甚至與影像處理或硬體整合相關的核心程式碼。

Everest 要求華碩必須透過加密通訊工具 Qtox 聯繫;若未在期限內回應,該團體通常會直接公開被竊資料,

Everest 是什麼來歷?

Everest約在 2021 年崛起,是一支低調但技術成熟、專攻大型企業的勒索團隊。與一般勒索集團不同,Everest 更像是 APT 與勒索的混合體,偏好長期滲透與偷資料,而不是單純加密檔案。Everest 雖不像 LockBit、ALPHV那樣頻繁曝光,但在暗網圈內,它被視為 專攻大型組織與高價值資料的「精準型勒索團體」。

其行動具有以下特點:

- 不依賴大量加密,而是偏好竊取大量資料再威脅外洩

- 長期滲透能力強,行動隱蔽性高

- 鎖定國際級企業與政府機關

Everest 近期已陸續宣稱攻擊:

- Under Armour(美國運動品牌)

- Petrobras(巴西國營石油公司)

- Iberia Airlines(西班牙航空)

這些受害者的規模與資料價值,顯示 Everest 的目標一向是全球級的高價值獵物。此次華碩事件若屬實,將成為 Everest 針對高科技製造業的最新重大攻擊案例,也可能是華碩 繼 2019 年 ShadowHammer 事件後,再次遭受關鍵基礎設施與企業系統的重大威脅。當時,攻擊者利用 ASUS Live Update 工具散布惡意程式,被外界認為具有國家支持背景。

Everest 如何入侵企業?

Everest 的攻擊行為更像是「APT + 勒索商業化」的混合模式,關鍵步驟如下:

1. 入侵入口:先拿到一把鑰匙

- 使用被竊取的 VPN 帳密

- 利用弱密碼或管理不善的 RDP

- 透過社交工程與釣魚郵件取得登入憑證

他們偏好「合法」登入,而不是暴力突破,因為這更不容易被偵測。

2. 橫向移動:深入內網核心

取得初始權限後,Everest 會:

- 使用 NETSCAN.EXE 等工具探索整個內網

- 執行 Active Directory Dump,蒐集網域管理員資訊

- 取得高價值伺服器(例如 Git、NAS、研發機房存取點)

這階段的目標很明確:找到能賣錢、能威脅的資料。

3. 大量外洩資料:未談判前先「搬空」

Everest 會優先偷偷外傳:

- 原始程式碼

- 研發文件、設計圖

- 客戶與內部資料

- 財務、人資、法務文件

這些資料能成為談判籌碼,也讓企業難以忽視威脅。

4. 勒索:倒數計時的壓力戰

通常會發布倒數時鐘,要求受害企業在短時間內聯繫。

企業該怎麼防?

✔ 強化 AD 與憑證管理

- 偵測異常 AD 查詢

- 部署欺敵誘餌(Deception)

- 對所有遠端存取強制 MFA

✔ 監控敏感資料流動

- 偵測大量壓縮或大量上傳行為

- 落實敏感資料分類與權限管理

✔ 假設已經被入侵(Assume Breach)

這是對抗 Everest 這類安靜型 APT 勒索團隊最有效的心態。

你要問的不是「我有沒有被入侵?」

而是:

「我如何在攻擊者已經在內網的情況下抓到他?」

結語

據報導,華碩尚未正式回應,但 Everest 的手法、過往紀錄與近期攻擊強度,讓事件備受關注。

對所有企業而言,這不只是「某家廠商被駭」的新聞,而是再次提醒:

現代勒索攻擊已從檔案加密,進化成「深度滲透+資料外洩+供應鏈威脅」的複合型態。