在全球勒索攻擊「產業化」的浪潮下,台灣一家知名影像監控大廠於 2025 年內連續兩度遭不同勒索組織鎖定。這已不再是單一事件,而是一場長期、深層的滲透行動警訊——企業的資安治理與攻擊面防護正面臨系統性失衡。

兩次攻擊、兩個組織、一條未封閉的攻擊鏈

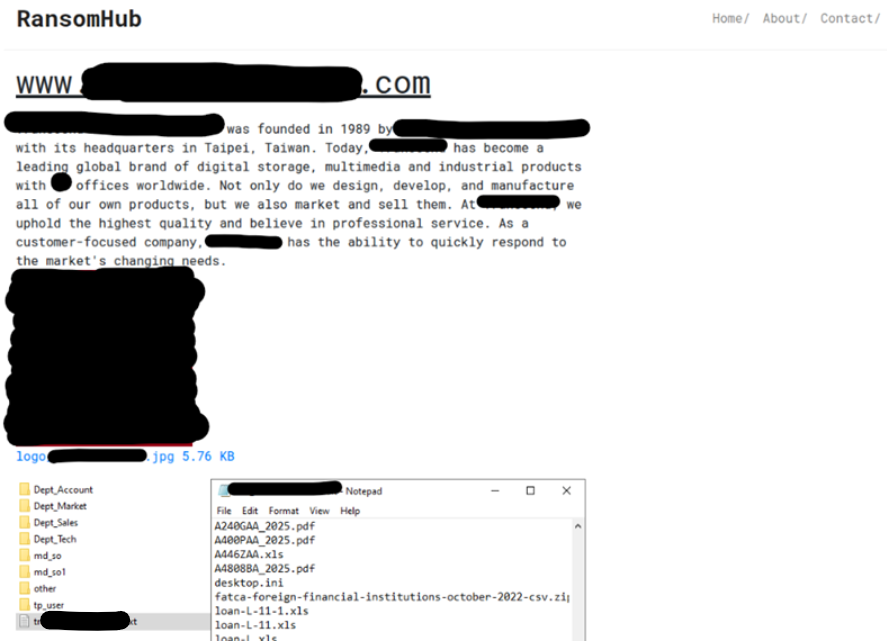

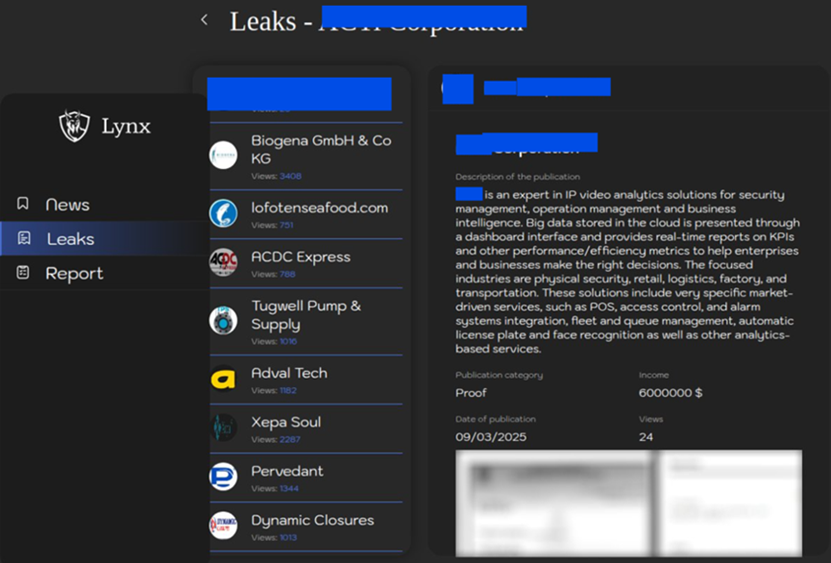

2025 年 3 月初,該企業通報部分資訊系統遭駭,重訊公告隨即發布。暗網上,Lynx 勒索組織公開樣本,顯示企業內部資料已遭外洩。

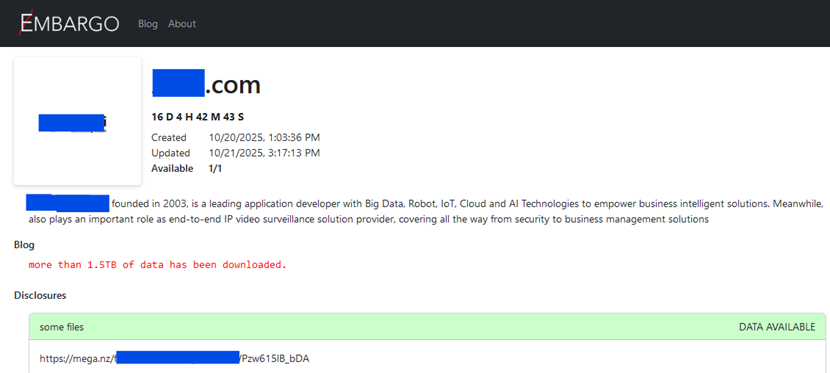

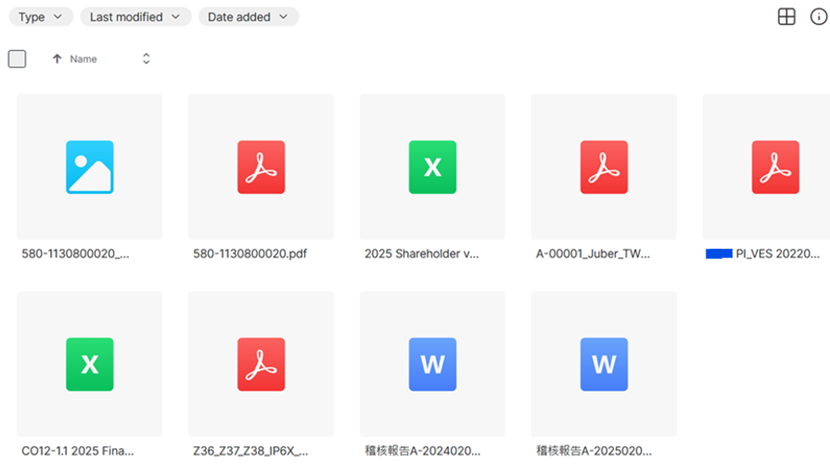

僅七個月後的 10 月 20 日,另一支新興勒索組織 EMBARGO 再度出手,聲稱竊得 1.5 TB 的內部資料,並公開 9 份檔案作為「Proof of Breach」——宣告入侵成功。

這意味著:

攻擊面可能未被有效封閉、憑證或網域存取權限仍在地下市場流通,甚至內部網段可能早已被長期滲透與觀察。

EMBARGO:從美國橫掃到亞洲的新世代勒索集團

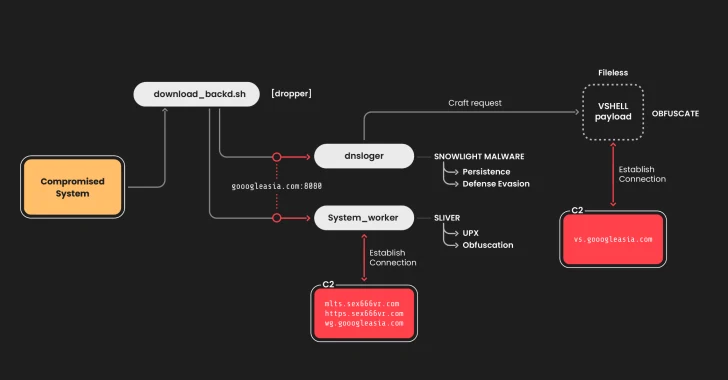

EMBARGO 勒索組織並非一般的加密型攻擊者。該集團於 2024 年中首度現身美國,以兩款惡意工具 MDeployer 與 MS4Killer 聞名。

這兩者分別是:

- MDeployer:Rust 語言撰寫的惡意載入器,負責部署並執行攻擊程式。

- MS4Killer:專門關閉與破壞 EDR / 防毒產品的「EDR Killer」。

EMBARGO 以 Ransomware-as-a-Service (RaaS) 模式運作,提供攻擊平台與工具給附屬組織使用,形成龐大的「勒索生態系」。這也代表攻擊規模與頻率將持續上升。

技術剖析:MDeployer 與 MS4Killer 的隱匿攻擊鏈

MDeployer 的執行流程極具策略性:

- 進入系統後,以管理員權限啟動 Safe Mode(安全模式),暫時停用 Windows Defender。

- 重命名安全軟體目錄,讓防護機制無法正常啟動。

- 在系統重新啟動後持續存活(Persistence),並載入 Embargo 勒索程式本體。

- 成功執行後會清理痕跡,刪除惡意檔案與驅動程式,讓追查更加困難。

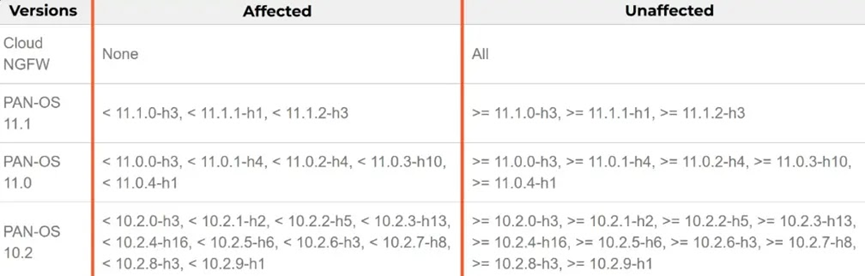

而 MS4Killer 則利用存在漏洞的驅動程式(probmon.sys),將其加密內嵌並在執行時釋出,用以終止各種防護進程。它甚至會比對內建的安全軟體清單,針對特定防護產品進行定向攻擊——代表其行為是「量身訂製」,針對不同企業環境進行微調。

資安公司ESET研究人員指出,EMBARGO 的工具持續開發中,程式碼中仍可見到實驗性模組與錯誤處理紀錄檔(如 fail.txt、stop.exe),顯示該集團正積極改良與武器化攻擊鏈。

從外洩樣本到長期滲透:事件背後的深層風險

這次 EMBARGO 公開的 9 份檔案中,包括稽核文件、財務檔案等,印證攻擊者已掌握企業內部架構。更值得警惕的是,這與 3 月的 Lynx 攻擊極可能共享早期入侵點,換句話說,這不是「再次被駭」,而是「長期型滲透」的延續。

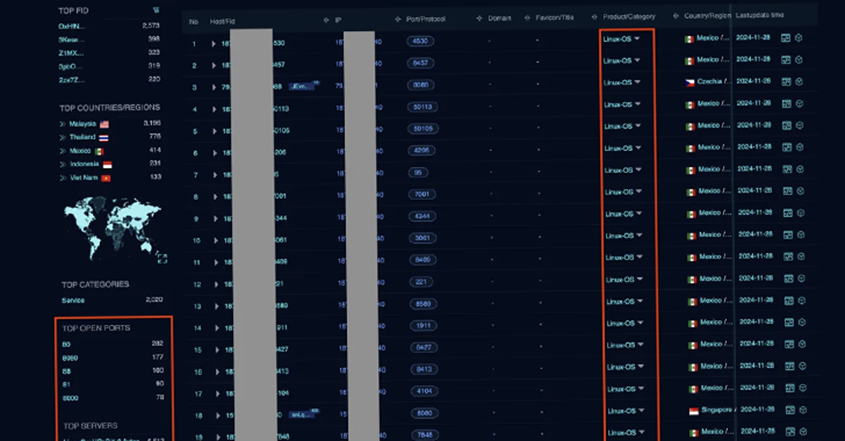

我們需將視角從「事件」轉向「戰略攻擊面」分析。多個跡象顯示,該企業並非只遭到一次破口,而可能存在以下風險:

1. 初始入侵點仍失守

若 Lynx 在 3 月使用 VPN / RDP 弱密碼、憑證竊取或供應鏈漏洞入侵,而事後僅做表面事件處理而未進行帳號下線、金鑰輪替、憑證撤銷,那麼這些入口仍可被轉售給其他組織(如 EMBARGO)。

在地下論壇中,已入侵企業的 AD 憑證與內網拓樸圖是交易價值極高的資源,且常被多組織反覆使用。

2. 內網已被建置 persistent access(長期存活機制)

常見技術:Golden Ticket、Skeleton Key、域控植後門(DCShadow、DCSync)或部署 Cobalt Strike Beacon / Sliver implant。

若事件後僅清除端點惡意程式而未重新構建 Domain Controller、未進行 KRBTGT reset,攻擊者即可數月後重新登入系統,甚至不需再突破防線。

3. 偵測能力過度集中邊界,忽略內部橫向移動風險

多數企業仍依賴防火牆、EDR 告警,而忽略 AD 權限異常、橫向移動的 SMB/WinRM 流量、RHCredential 錯誤輸入、異常 Kerberos ticket 行為。EMBARGO 勒索集團明顯善於運用 Living-off-the-Land(LOLBin)技術,降低可視跡象,攻擊路徑極可能未被監控到。

專家建議:重建攻擊面,而非只處理事件

若企業在短期內被不同勒索集團連續點名,這代表它已被標記為「低防禦、高價值」目標。

因此,重建防禦面才是當務之急,而非僅止於事件修復。

建議行動包括:

全面重建 AD / IAM 憑證體系(含 KRBTGT Reset)

審查所有 VPN、跳板機、供應鏈存取與 MFA 設定

檢測並移除內網 Cobalt Strike / Sliver implant

導入 Deception 技術監控橫向移動與權限濫用行為

教育內部團隊:事件處理 ≠ 攻擊面修復

結語

EMBARGO 代表的是新一代勒索產業的演進:Rust 語言、EDR 殺手、RaaS 模式、長期滲透——這些特徵正在讓防線與偵測模式逐漸過時。

企業若不從「結構性攻擊面」思維出發,而只在事件後補洞,將永遠追不上攻擊者的迭代速度。在勒索攻擊的時代,最大的風險不是「被攻擊」,而是「錯以為自己已修復」。

EMBARGO的部分入侵指標(Indicator of compromise -IOCs):

8A85C1399A0E404C8285A723C4214942A45BBFF9

612EC1D41B2AA2518363B18381FD89C12315100F

7310D6399683BA3EB2F695A2071E0E45891D743B

7310D6399683BA3EB2F695A2071E0E45891D743B

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.tech , 以免觸法”