RansomHub 勒索軟體集團迅速崛起,成為 2024–2025 年度最猖獗的網路犯罪組織之一。該組織透過擴展攻擊範圍,鎖定 Windows、VMware ESXi、Linux 及 FreeBSD 作業系統,發動全球性攻擊。

高度進化的攻擊手法

RansomHub 勒索軟體集團運用先進的規避技術、跨平台加密機制,並針對企業基礎架構漏洞進行攻擊。根據 Group-IB 的調查,該集團已成功入侵超過 600 家組織,涵蓋醫療、金融及關鍵基礎設施等產業。

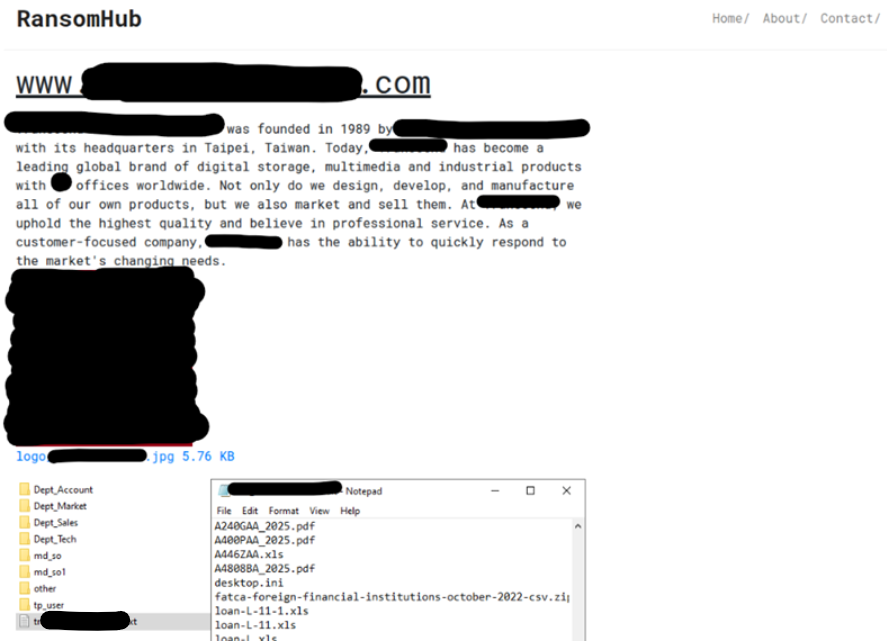

2月16日,竣盟科技發現RansomHub勒索軟體組織聲稱對位於台北市的上市記憶體大廠發動了網路攻擊。該組織聲稱已竊取 74GB 的機密數據,並威脅如果未能滿足其要求,將於 2025 年 2 月 28 日公開這些數據。RansomHub 以雙重勒索模式著稱,除了加密受害者數據,還威脅公開洩露,以施壓企業支付贖金。該組織自 2024 年 2 月活躍以來,迅速崛起,並與 ALPHV 和 LockBit 等知名勒索軟體組織的前附屬成員合作,針對醫療、政府機構及製造業等大型企業發動攻擊,成為當前網路犯罪領域的活躍威脅。

多作業系統加密能力

RansomHub 針對不同環境開發專屬勒索軟體變種,並依平台調整指令參數與加密機制。

powershell RansomHub.exe -pass <SHA256> -fast -disable-net -skip-vm “VM1”

在執行期間,勒索軟體會解密 JSON 設定檔,其中包含白名單目錄、進程與服務終止列表,以及橫向移動所需的憑證。

- ESXi 加密器 (C++ 開發):透過 vim-cmd 指令強制關閉虛擬機,並使用 ChaCha20 與 Curve25519 演算法加密 .vmdk、.vmx 檔案。

- 漏洞 (防禦技巧):在 /tmp/app.pid 中寫入 -1 可觸發無限迴圈,阻止加密。

// ESXi 加密器程式的片段:

if (access(“/tmp/app.pid”, F_OK) == 0) {

pid_t pid = read_pid();

if (kill(pid, 0) == 0) {

kill(pid, SIGKILL);

exit(0);

}

}

- Linux 變種:使用間歇性加密技術 (1 MB 區塊),並終止 syslog 服務以降低偵測機率。

- FreeBSD 變種:識別為 Ransom.FreeBSD.INTERLOCK.THJBBBD,避開 /boot、/etc 等關鍵目錄,並將 .interlock 附加於加密檔案。

初始攻擊與漏洞利用

RansomHub 夥伴攻擊者透過已知漏洞入侵企業網路,例如:

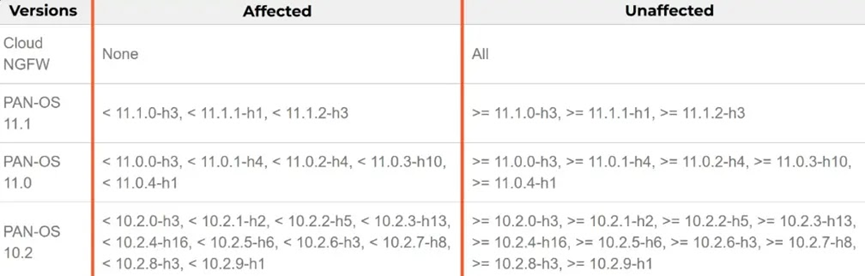

- CVE-2024-3400 (Palo Alto Networks 防火牆)

- CVE-2021-42278 / CVE-2020-1472 (Active Directory 權限提升攻擊)

企業受害後的攻擊行為

攻擊者入侵後通常部署以下工具:

- PCHunter:終止 EDR 進程並刪除系統日誌。

- FileZilla:將竊取的數據上傳至 C2 伺服器。

- BYOVD 攻擊:利用漏洞驅動程式 (POORTRY.sys) 禁用安全工具。

此外,RansomHub 透過從已關閉的 Knight 勒索軟體集團取得的勒索軟體管理面板,允許夥伴攻擊者自訂勒索訊息與資料外洩網站整合。

// 已解密的 RansomHub 設定檔片段

{

“master_public_key”: “a1b2c3…”,

“extension”: “.6706c3”,

“note_file_name”: “README.txt”,

“kill_processes”: [“MsMpEng.exe”, “TaniumCX.exe”]

}

緊急防禦建議

美國 CISA (Cybersecurity and Infrastructure Security Agency) 呼籲組織立即:

- 修補 CVE-2024-3400 及其他相關漏洞。

- 強化遠端服務存取管控,防範未授權入侵。

- 部署 YARA 規則偵測 RansomHub 二進位文件。

- 監控可疑的 PowerShell 命令,例如:

Get-CimInstance Win32_ShadowCopy | Remove-CimInstance

- 封鎖已知攻擊指標 (IoC),如:

- IP 位址 10.10.10.10:22

- TOR 網址 (請參閱最新 IoC 資訊)

隨著 RansomHub 積極招募已解散的 ALPHV / LockBit 攻擊者,企業必須加強端點安全性,並確保備份資料離線隔離,以降低遭受攻擊的風險。

Ransom Hub 勒索軟體相關的部分入侵指標(Indicator of compromise -IOCs):

09e382be8dc54551cbfc60557d5a70b0

0cd4b7a48220b565eb7bd59f172ea278

19209b41db4a3d67e2c2c1962d91bd25

19ebefbb1e4cb0fc5ce21b954f52e1bc

3034b61a52ddc30eabdb96f49334453b

392880023da7df0f504056be9e58d141

477293f80461713d51a98a24023d45e8

8c8916d8ea8c44e383d55e919a9f989f

a1dd2dff2859b22bcf6a3a4d868a2dbc