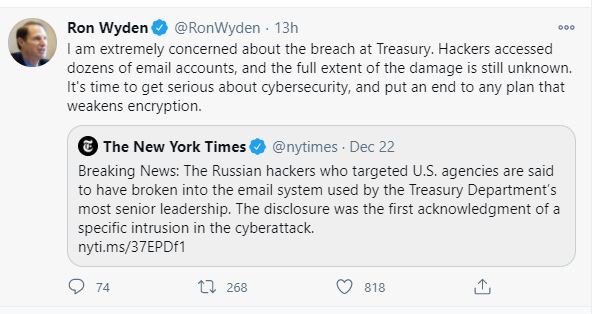

參議員Ron Wyden“我非常擔心財政部被入侵事件。駭客存取了數十個電子郵件帳戶,其破壞程度尚不清楚。現在該認真考慮網路安全,並結束任何削弱加密的計劃。”該Twitter發文是在美國財政部和美國國稅局(Internal Revenue Service)向委員會通報SolarWinds供應鏈攻擊事件後發布的。雖然沒有證據表明美國國稅局本身或任何納稅人的數據在這次持續的攻擊活動中遭到破壞,但這位參議員說,“財政部被駭客入侵意味相對重大。”

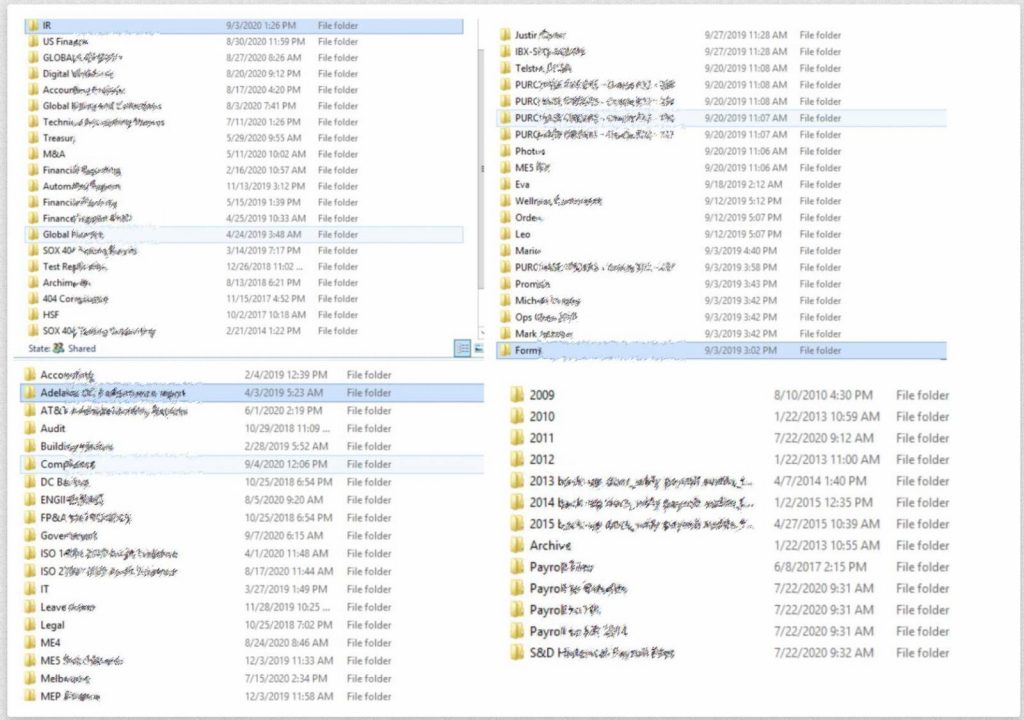

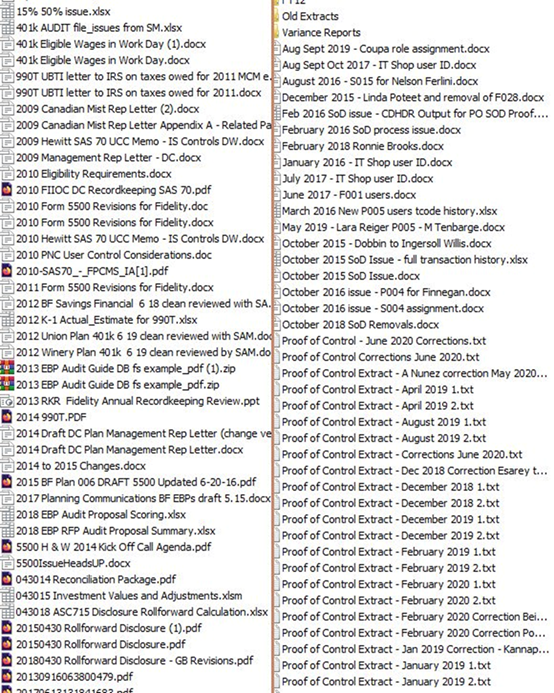

數十個美國國庫電子郵件帳戶被盜

“根據財政部的工作人員,該機構遭受了嚴重的入侵,在7月開始,但其深度尚不清楚”,Wyden說: “Microsoft通知財政部,發現它們有數十個email帳戶被盜。”

這位參議員還補充說,SolarWinds供應鏈攻擊的背後駭客還入侵了美國財政部部門最高官員辦公室的系統,Wyden說:“財政部仍然不知道駭客的所有入侵行動,也不知道什麼資料被盜。”

在發現SolarWinds供應鏈被入侵後,多個組織包括FireEye,Microsoft,Cisco和VMware等披露了同樣遭駭客攻擊被植入了木馬程式。

微軟還透露,這一系列持續的攻擊破壞了其40多個客戶的網路,其中80%來自美國,44%來自IT部門。

FireEye更成為了攻擊者第二階段的目標,策劃攻擊的國家級駭客組織從其系統中盜取了紅隊工具。

自攻擊以來,已知受SolarWinds Orion平臺波及的組織不斷增加,目前已確認其網路遭到破壞的美國各州和政府機構:

美國財政部

美國國家電信和信息管理局(NTIA)

美國國務院

美國國立衛生研究院(NIH)(美國衛生部的一部分)

美國國土安全部(DHS)

美國能源部(DOE)

美國國家核安全局(NNSA)

美國的某些州(未披露的特定州)

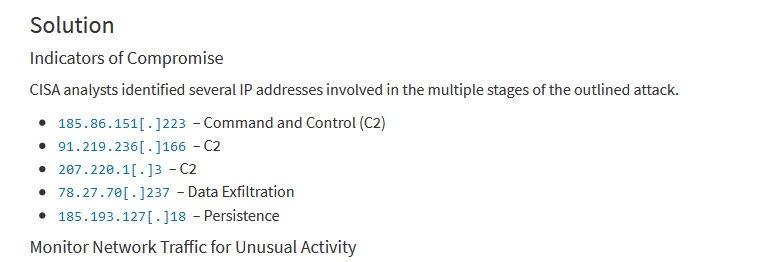

有關SolarWinds供應鏈攻擊的情資,就在竣盟科技代理的 AlienVault OTX 情資平台上:

*****竣盟科技快報歡迎轉載,但請註明出處

https://otx.alienvault.com/pulse/5fdce61ef056eff2ce0a90de