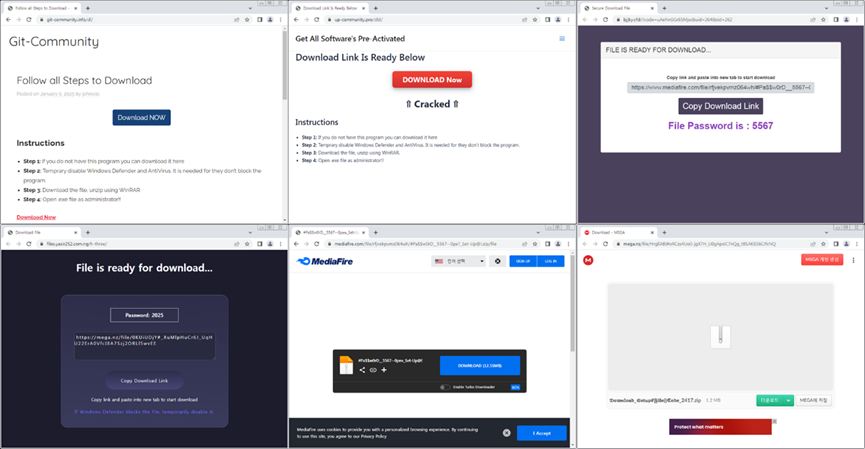

資安專家警告,一波新的惡意軟體攻擊正利用破解軟體作為誘餌,散布資訊竊取類惡意軟體(Infostealer),其中包括 Lumma Stealer 和 ACR Stealer。

根據韓國資安業者AhnLab Security Intelligence Center(ASEC) 的觀察,自 2025 年 1 月起,ACR Stealer 的散布量顯著上升,顯示攻擊者正在積極推廣該惡意軟體。

惡意軟體技術分析:利用「Dead Drop Resolver」隱藏 C2 伺服器

這類竊取型惡意軟體(Stealer Malware)的一大特點是使用 「Dead Drop Resolver」技術 來隱藏並解析其真正的 指揮與控制(C2)伺服器。

此技術利用合法的第三方服務,如:

- Steam

- Telegram 的 Telegraph

- Google Forms

- Google Slides

來存放 Base64 編碼的 C2 網域資訊。

ASEC 表示:「攻擊者會將 C2 網域以 Base64 編碼 存入特定網頁,惡意軟體則會訪問該頁面、解析字串,並取得實際的 C2 伺服器地址,以執行惡意行為。」

這種方法讓惡意軟體難以被偵測與攔截,因為它不會直接在程式碼內嵌入 C2 伺服器地址,而是透過外部平台動態獲取。

ACR Stealer:廣泛蒐集受害者資訊

ACR Stealer 先前常透過 Hijack Loader 傳播,並具備以下資料竊取能力:

✅ 文件與系統檔案

✅ 瀏覽器憑證、Cookies、歷史記錄

✅ 加密貨幣錢包插件(如 MetaMask)

這些被竊取的憑證與敏感資訊,最終會流入 地下黑市,供其他網路犯罪者購買並利用。

MSC 文件攻擊:Rhadamanthys Stealer 的新載具

ASEC 近期還發現,攻擊者透過 .MSC 檔案(Microsoft Management Console,MMC 可執行的管理文件)來傳播 Rhadamanthys Stealer。

MSC 惡意軟體主要有兩種變體:

1️⃣ 利用 Windows DLL 漏洞(CVE-2024-43572,GrimResource)

2️⃣ 執行惡意 Console Taskpad 指令,下載並執行 PowerShell 腳本

攻擊者常將 MSC 文件 偽裝成 Word 文件,當受害者點擊 「開啟」 按鈕時,便會下載並執行惡意 PowerShell 腳本,最終植入 Rhadamanthys Stealer 惡意程式。

⚠ CVE-2024-43572(GrimResource)最早於 2024 年 6 月 由 Elastic Security Labs 發現,屬於 零日漏洞,微軟已於 2024 年 10 月 修補該漏洞。

利用線上客服詐騙:假冒客戶傳播 Zhong Stealer

資安專家還發現,網路犯罪者開始利用 線上客服系統(如 Zendesk),假冒客戶,誘騙技術支援人員下載並執行惡意軟體 Zhong Stealer。

這種社交工程攻擊(Social Engineering)特別針對 企業內部支援人員,一旦客服人員點擊惡意附件或連結,攻擊者便能竊取企業內部的機密資訊與登入憑證。

資訊竊取惡意軟體的巨大威脅:數千萬台電腦已受感染

根據 Hudson Rock 近期報告,過去幾年間,已有 超過 3,000 萬台電腦 感染資訊竊取惡意軟體,導致:

⚠ 企業帳密與 Session Cookies 遭竊

⚠ 憑證在地下市場販售,供攻擊者利用

⚠ 企業內部被滲透,成為更大規模攻擊的跳板

Hudson Rock 指出:

「在地下論壇上,每台受感染電腦的資料售價 低至 10 美元,攻擊者可透過這些憑證滲透 國防、軍事與關鍵基礎設施,造成嚴重風險。」

這些竊取的登入資訊,常被用於進行後續的橫向移動(Lateral Movement)、勒索攻擊(Ransomware),甚至針對 政府機構與企業進行間諜活動。

ClickFix 技術:假冒 CAPTCHA 驗證傳播 RAT 與 Stealer

近一年來,攻擊者大幅增加 ClickFix 技術 的應用,透過假冒的 CAPTCHA 驗證頁面,引導受害者執行惡意 PowerShell 指令,進一步下載遠端存取木馬(RAT)與資訊竊取軟體。

其中,近期發現的一款惡意程式 I2PRAT,利用 I2P 匿名網絡 來隱藏其最終 C2 伺服器,使得資安研究人員難以追蹤。

Sekoia 安全分析團隊表示:「這款惡意軟體由 多層架構組成,具備高度進階的防偵測機制,而 I2P 匿名網絡的使用,進一步提升了追蹤難度,使我們無法確定其實際影響範圍。」

資安建議:如何防範資訊竊取惡意軟體?

✅ 避免下載破解軟體 —— 許多惡意軟體透過盜版工具傳播。

✅ 嚴格控管企業客服系統 —— 確保客服人員不會輕易下載來路不明的檔案。

✅ 監測網路流量與 C2 連線行為 —— 企業應監測 Base64 解析 C2 網域的異常行為。

✅ 警惕可疑的 CAPTCHA 驗證頁面 —— 確保員工不會執行不明 PowerShell 命令。

✅ 定期更新防毒軟體與系統漏洞 —— 避免 CVE-2024-43572 等漏洞被利用。