又有勒索軟體攻擊台灣NAS供應商威聯通科技(QNAP)的用戶!週四(7/7)QNAP發出警告稱,一種名為 Checkmate 的新型勒索軟體以曝露在網際網路的伺服器訊息區塊 (Server Message Block -SMB) 服務來鎖定NAS用戶。

這家 NAS 製造商的在安全公告中表示,他們正在調查Checkmate勒索軟體,初步調查表明,Checkmate使用字典攻擊(Dictionary Attack)來破解密碼較弱的用戶,字典攻擊是一種暴力法攻擊,駭客將字典裡面所查的到的任何單字或片語都輸入程式中,然後使用該程式一個一個的去嘗試破解密碼。值得一提的是,QNAP沒有進一步說明他們是怎麼知道駭客使用的是字典攻擊,而不是其他攻擊手法。

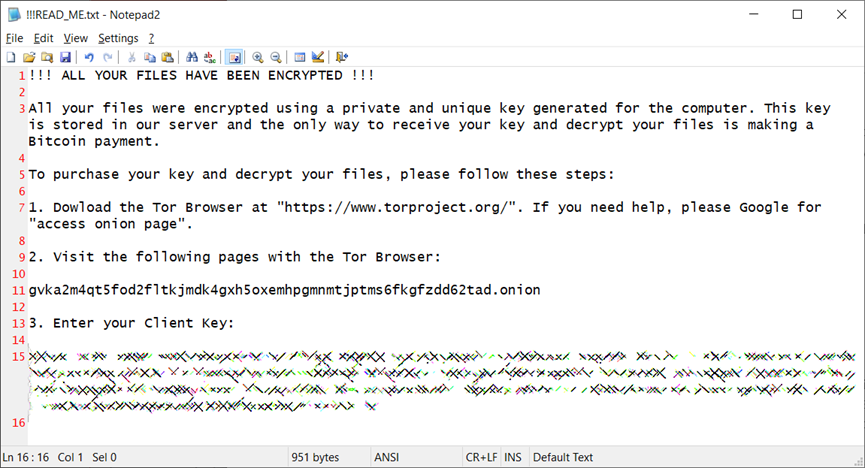

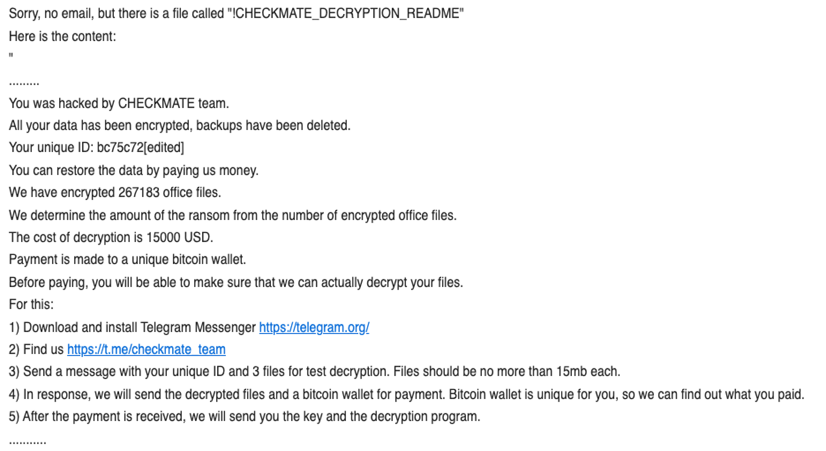

根據QNAP的說法,一旦駭客成功登錄到設備,就會對共享檔案夾中的數據進行加密,並在每個檔案夾中留下一個檔案名為!CHECKMATE_DECRYPTION_README”的勒索信。SMB 是一種客戶端-伺服器通訊協定,用於共享對各種設備、檔案等的存取,QNAP 建議其用戶斷開其 SMB 服務與互聯網的連接,並敦促其他使用者通過使用 VPN 服務來限制他們的曝露,目前QNAP沒有透露有多少設備被攻擊。

然而,幾位 QNAP 用戶在 BleepingComputer 論壇上表示,他們上個月受到了 Checkmate勒索軟體的攻擊,根據贖勒索信,受害者必須支付 15,000 美元的比特幣贖金才能獲得解密工具。

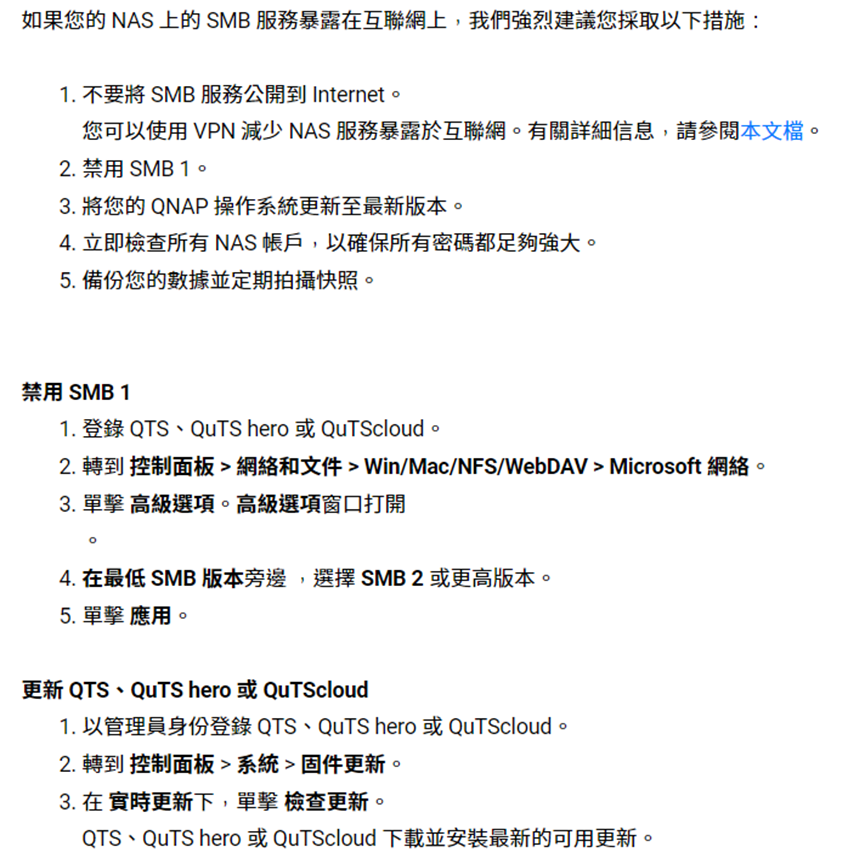

為了因應Checkmate勒索軟體的攻擊,QNAP呼籲用戶採取以下步驟:

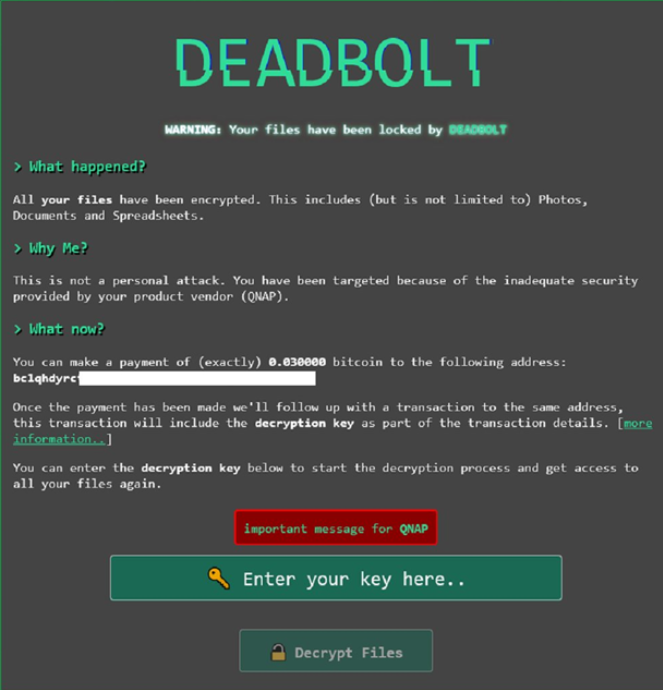

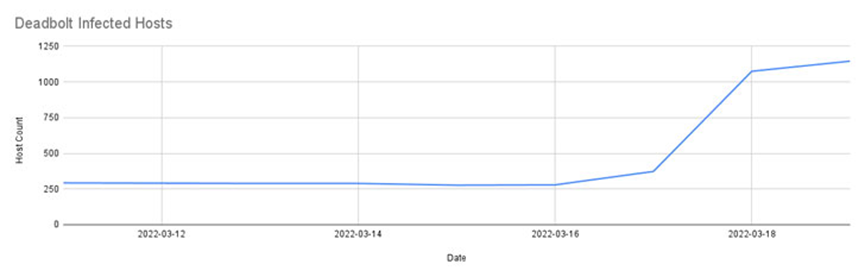

QNAP在過去兩年中一直在處理多個攻擊其用戶的勒索軟體組織,包含AgeLocker、 Qlocker 、eCh0raix和Deadbolt等勒索軟體,QNAP自2022年初以來自三次遭到DeadBolt 勒索軟體的攻擊,數千個NAS設備受感染。大約兩週前,該公司表示正在“徹底調查”一系列 Deadbolt針對其NAS設備用戶的新攻擊。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”