根據美國聯邦調查局(FBI)與美國網路安全暨基礎設施安全局(CISA)、澳洲網安機構聯合發布的最新資安公告,截至 2025 年 5 月,Play 勒索軟體集團已對全球超過 900 家組織發動攻擊,成為當今最具威脅性的勒索勢力之一。

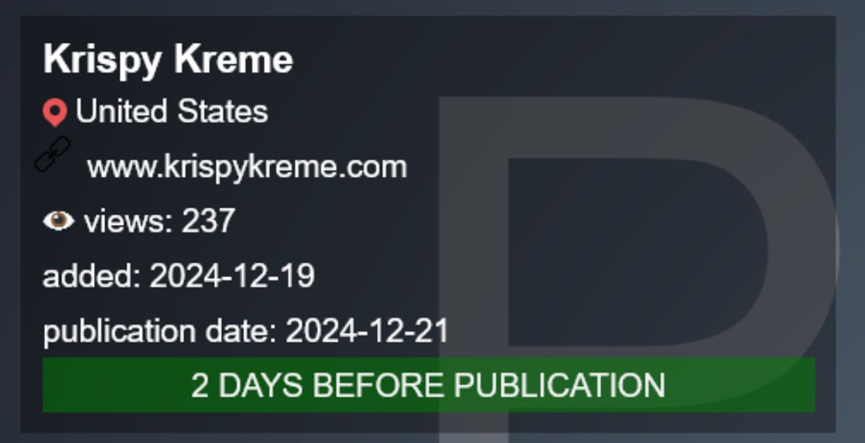

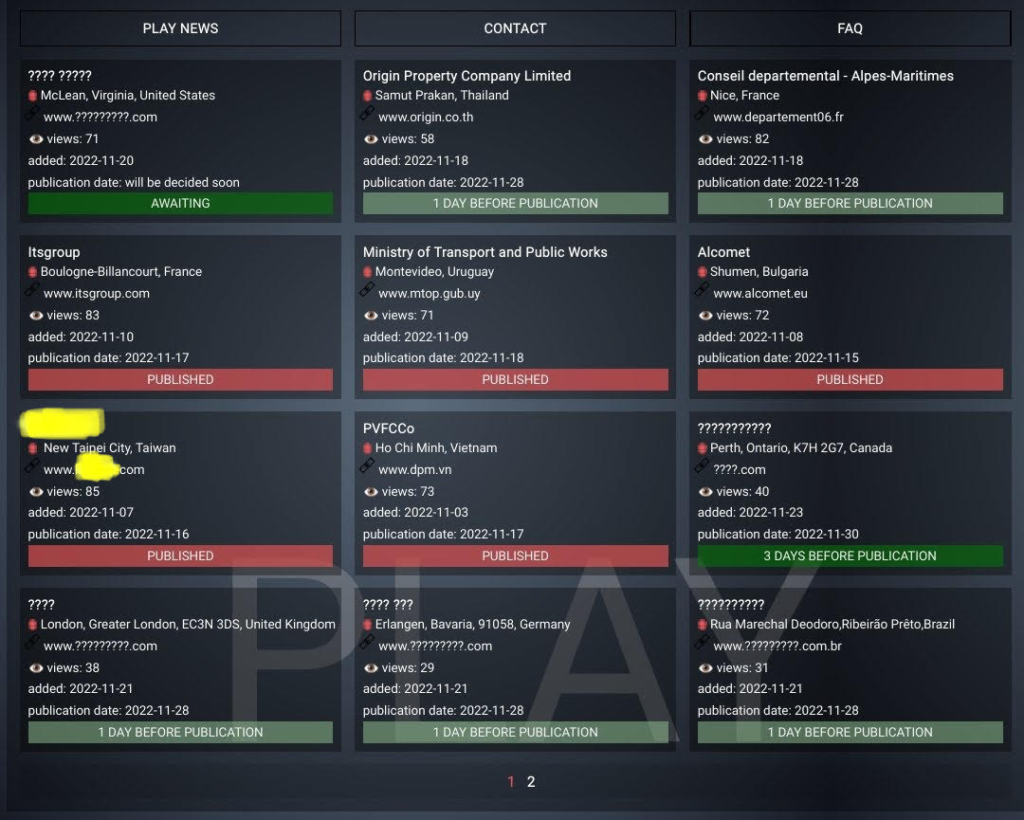

Play 自 2022 年中首次現身以來,不僅攻擊規模快速擴大,手法也日趨複雜。FBI 在 2023 年曾指出該集團首年攻擊約 300 起,而最新統計顯示,僅在 2023 年之後一年半內,新增攻擊事件即超過 600 起,其中涵蓋關鍵基礎設施、政府單位與高科技企業,攻擊足跡橫跨北美、南美及歐洲地區。

勒索戰術升級:客製化惡意程式、電話恐嚇、社交工程並用

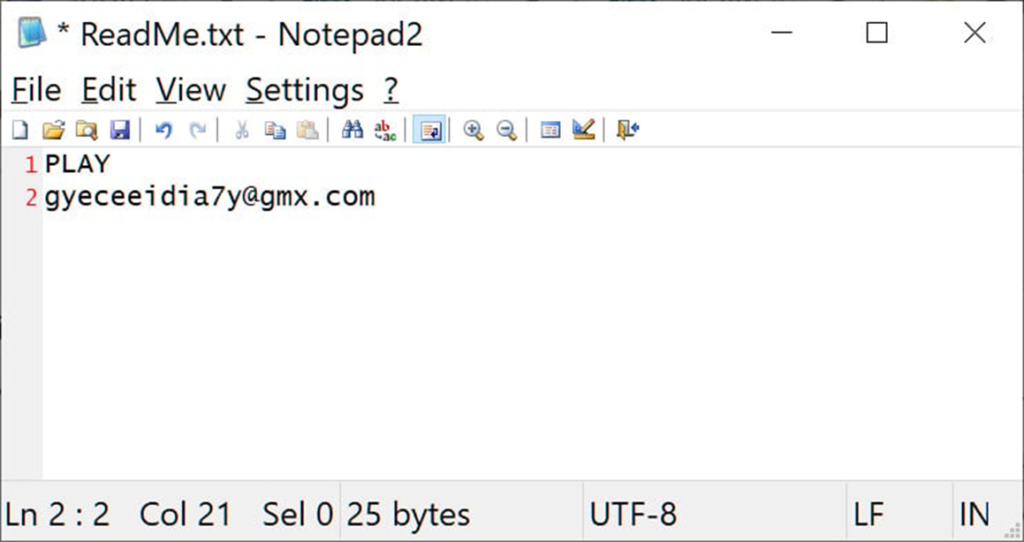

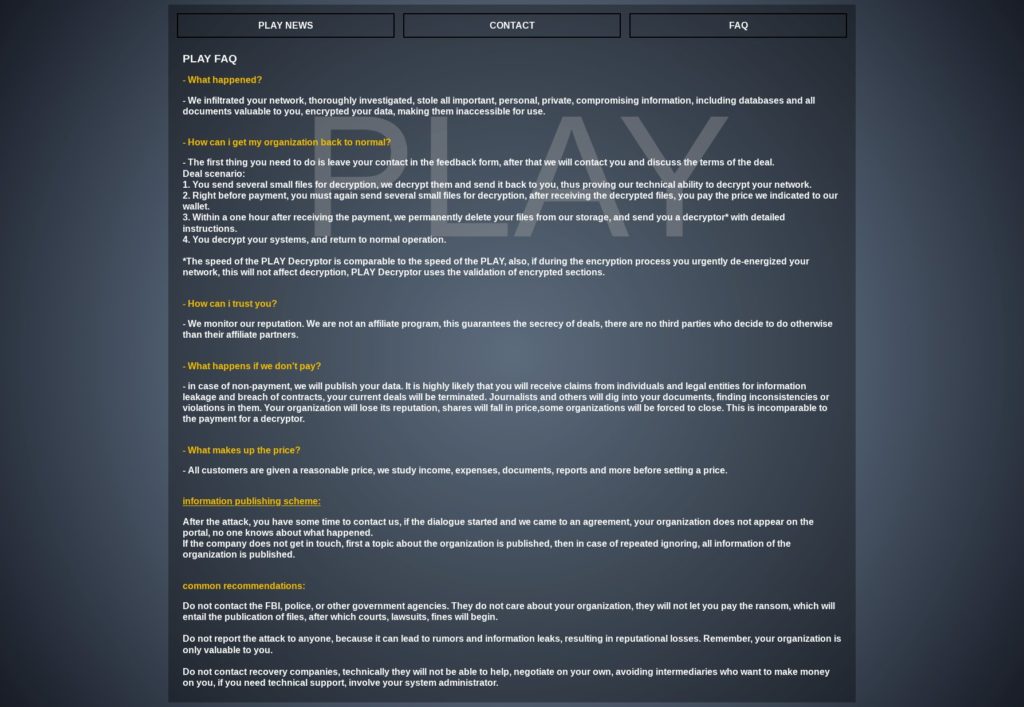

FBI 指出,Play 集團對每起攻擊個別重編勒索程式,使得傳統防毒軟體與惡意程式偵測機制難以即時攔截。此外,每位受害者均收到專屬的 @gmx.de 或 @web[.]de 聯絡電子郵件,部分甚至會遭到電話威脅,施壓受害組織支付贖金以防止資料外洩。

有鑑於 Play 過往經常透過社交工程方式鎖定客服人員或 Helpdesk 作為攻擊對象,此一策略不僅提高勒索成功率,也讓事件更具破壞性。

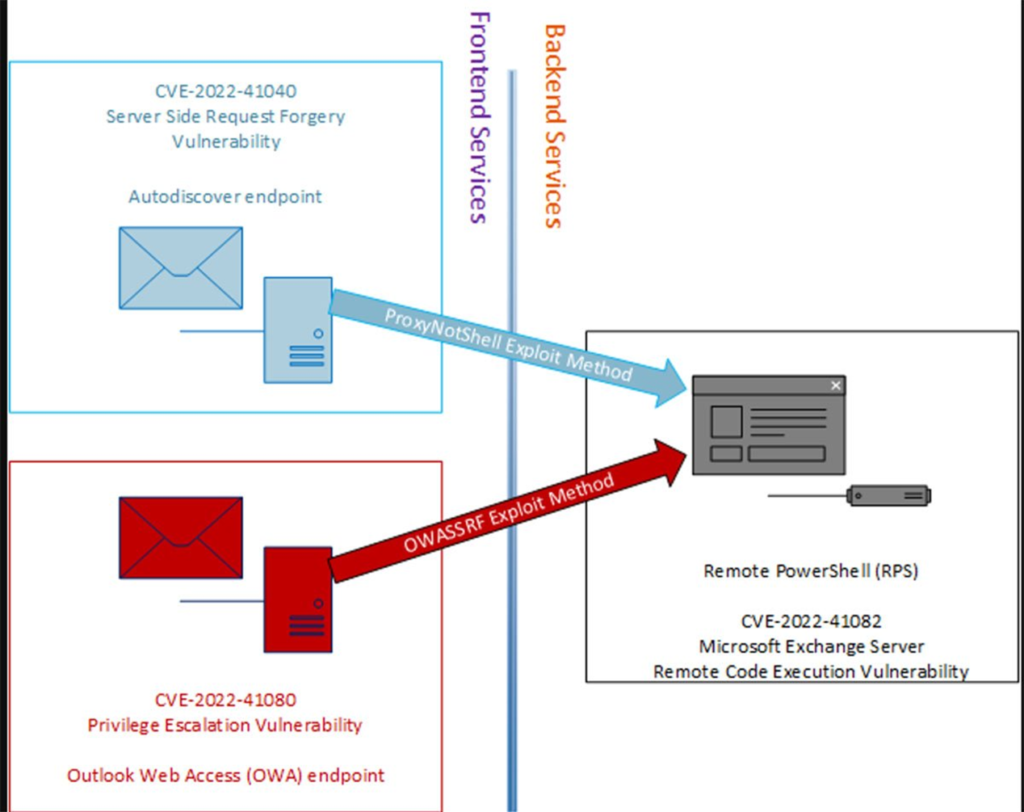

利用漏洞與初始存取商進行攻擊鏈滲透

FBI 警告,Play 勒索集團持續與「初始存取經紀人(Initial Access Brokers, IABs)」合作,透過軟體漏洞取得入侵起點。其中,近期被廣泛利用的漏洞為 CVE-2024-57727,該漏洞存在於遠端監控管理工具 SimpleHelp 中,而該工具在美國中小企業與服務商中廣泛使用。

根據研究人員 2025 年初揭露,超過 3,400 台公開曝露的 SimpleHelp 系統面臨該漏洞風險,使 Play 集團能夠藉此迅速滲透網路邊界,執行後續橫向移動與資料加密。

攻擊案例遍及全球:從美國地方政府到瑞士 IT 業者

Play 過去兩年曾造成多起引發公眾關注的重大事件,包括:

- 美國奧克蘭市、達拉斯郡、麻州洛厄爾市政府系統遭加密,公共服務中斷數日

- 攻擊瑞士一間 IT 外包商,導致政府資料外洩

- 鎖定美國半導體製造商 Microchip Technology 與印第安納州政府單位

初期該集團曾主要攻擊拉丁美洲的政府機構,惟後續迅速轉向鎖定美國與歐洲目標,展現高度適應與攻擊轉型能力。

北韓駭客疑似合作跡象浮現

值得關注的是,根據 Palo Alto Networks Unit 42 於 2024 年 10 月的報告,有跡象顯示 Play 勒索集團與北韓 Reconnaissance General Bureau(偵察總局)所屬駭客存在合作可能。研究人員發現,部分受害系統最初由北韓駭客取得存取權限,隨後同一帳號即被用於部署 Play 勒索軟體,顯示可能存在階段性合作或資源共享情況。

專家觀點:組織應強化「持續監控 + 零信任 + 韌性防禦」

Play 的案例再次證實,勒索攻擊不再只是單一惡意程式的問題,而是由多方協作、漏洞利用、社交工程、後門部署所構成的「完整攻擊鏈」。組織若僅依賴傳統端點防毒與定期修補,已無法有效應對。

建議企業採取以下措施,以強化資安韌性:

- 導入零信任架構(Zero Trust):不預設任何內部流量為可信,確保每一次存取皆經驗證。

- 部署端點偵測與回應(EDR/XDR):強化對異常活動的即時偵測與應變能力。

- 強化多因子驗證(MFA)與帳密安全管理:降低憑證填充攻擊成功率。

- 落實資產可視性與漏洞管理:特別是第三方工具如 SimpleHelp 等 RMM 工具的弱點控管。

- 導入持續威脅獵捕與 SOC-as-a-Service:建構持續監控與資安事件快速回應機制。

結語:從合規到韌性,資安戰線已進入深水區

Play 勒索軟體的快速擴張與跨國攻擊證實,現代資安威脅已超越傳統合規思維所能涵蓋的範疇。企業若無從策略層面重新檢視整體防禦能力,未來面對如 Play 般高度動態、戰術多變的攻擊者,只會更加被動。

在資安戰線中,「偵測、延遲、應對、復原」將是企業能否倖存的關鍵。而從 Play 的軌跡來看,對手從不等你準備好。