SpaceBears 是誰?牠們不是可愛的熊

自 2024 年中旬首次在地下論壇浮出水面以來,SpaceBears 勒索軟體集團便以其精準滲透能力、高度模組化的工具鏈與策略導向的勒索戰術,迅速成為全球資安領域關注的焦點。

這並不是一個靠亂槍打鳥或自動化攻擊生存的團體。SpaceBears 以行業為目標、以資料為籌碼,專挑「夠大、夠值錢、又夠依賴數位營運」的企業下手。

台灣首起曝光:CRM 大廠被點名

在 2025 年 1 月 8 日,竣盟科技在例行暗網巡查時發現,SpaceBears 於其暗網網站上高調張貼公告,宣稱:

已成功滲透並入侵台灣某知名 CRM 系統大廠 的核心基礎架構,竊得包括客戶資料庫、內部系統結構與敏感專案資料等資訊。

該次攻擊為 SpaceBears 對台行動的首次公開記錄,引起產業震動。暗網上甚至附上數張檔案目錄與主機畫面截圖作為證據,展現駭客的掌控程度。

第二波攻擊:平面顯示器大廠淪陷

時隔數月,台灣第二家企業也被 SpaceBears 點名。

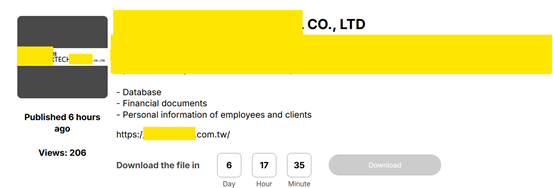

在 2025 年 4 月17日,SpaceBears 再度更新其暗網公告,公布第二位受害者為「台灣某知名平面顯示器大廠」,根據目前分析,該廠不僅涉及顯示技術核心開發,更是全球 OEM 供應鏈的關鍵節點。這代表 SpaceBears 已將攻擊觸角延伸至製造業、甚至硬體層級的國際供應鏈。

勒索策略剖析:他們不是亂槍打鳥

與傳統勒索集團不同,SpaceBears 採用高投入、高報酬的「滲透型雙重勒索」戰術,核心流程如下:

- 事前偵查 (Reconnaissance)

- 收集企業架構、供應鏈關係、外洩帳號資料或第三方漏洞。

- 滲透與橫向移動 (Initial Access & Lateral Movement)

- 利用 VPN 弱點、未修補 RDP 服務、0-day 漏洞攻入內網。

- 部署自訂 C2 工具與合法系統工具(如 PsExec、WMI)橫向擴張。

- 資料竊取 (Data Exfiltration)

- 在未被偵測情況下導出設計圖、報價單、財務與人資資料。

- 雙重勒索 (Double Extortion)

- 加密系統後威脅曝光資料,甚至直接聯絡受害者客戶與合作夥伴。

這種模式讓受害企業在談判時幾乎毫無退路。

台灣連二受害:代表什麼?

當前這兩起攻擊事件的共同特徵如下:

- 高價值產業目標:CRM SaaS 業者與顯示器製造商皆屬數位依賴度極高的產業。

- 層層滲透式入侵:非靠單一漏洞即能攻破,顯示其內部滲透功力與情報整合能力。

- 可能的供應鏈串連風險:第一起攻擊後,可能透過資料進一步擴展其攻擊面。

這代表:

SpaceBears 對台灣的攻擊行動並非偶發,而是有策略、有階段性的滲透計畫。

對企業的實戰建議

部署行為型偵測工具(EDR / XDR / HIDS)

- 偵測 lateral movement、RDP 多點登入、PowerShell 腳本濫用等指標。

- 搭配 UEBA 模型進行異常判斷,避免單純依賴 signature。

✅ 鞏固邊界與身份安全

- 關閉不必要的 RDP/VNC/VPN 通道。

- 所有關鍵系統強制啟用 MFA、身份認證系統(如 IAM)。

✅ 建立資安事件演練與應變機制

- 每季進行勒索模擬攻防演練(含通報流程)。

- 事先建立公關聲明草稿、律師顧問合作機制。

✅ 強化備份與資料出境監控

- 實施不可變備份(immutable backup)。

- 出境資料流異常封包行為監控(exfiltration baseline)。

✅ 引入誘捕技術(Deception Technology)強化偵測與延遲攻擊

- 佈署虛擬主機、假帳號、假資料夾等誘餌資源,吸引駭客誤入陷阱。

- 可即時偵測未經授權的內部掃描或 lateral movement 行為。

- 有助於早期識別入侵並延長攻擊者停留時間,為防禦方爭取反制窗口。

結語:這不是終點,而是開始

SpaceBears 的攻擊正快速演化,他們將台灣納入攻擊範圍,顯示本地企業已成為國際網路犯罪集團的潛在肥羊。

這不只是單一企業的警訊,更是整個產業面對「資安成熟度測試」的重要時刻。

有關SpaceBears勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

a31f222fc283227f5e7988d1ad9c0aecd66d58bb7b4d8518ae23e110308dbf91

c67b03c0a91eaefffd2f2c79b5c26a2648b8d3c19a22cadf35453455ff08ead0

8c69830a50fb85d8a794fa46643493b2

bbcf7a68f4164a9f5f5cb2d9f30d9790