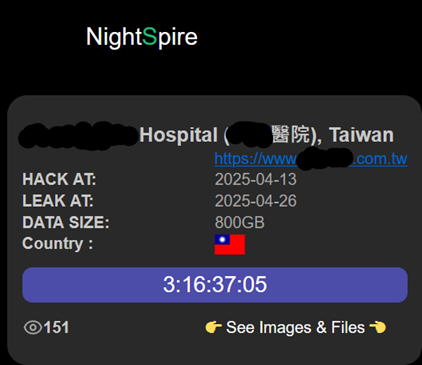

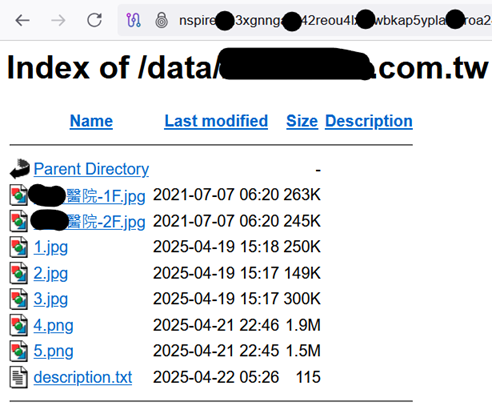

2025 年 4 月,又一起重大醫療資安事件發生,勒索軟體集團 NightSpire 聲稱於 4 月 13 日 成功入侵台灣中壢地區某大型醫院系統,竊取 800GB 敏感資料,並預告將於 4 月 26日 起公開販售。該醫院於 4 月 16 日 在官網公告系統異常,改由人工叫號與手寫處方因應,與駭客的說法時間點吻合,間接驗證系統遭攻擊的可能性。

駭客聲稱竊得資料範圍廣泛:

• 130,000 張醫療影像(含病徵與個資)

• 100,000 份電子病歷文件(含姓名、性別、血型、醫師姓名、診斷內容)

• 數百萬筆實驗室、檢查、X光、CT/MRI 等歷史紀錄

這些資料不僅高度敏感,且極具市場價值,一旦外流,可能成為身分竊取、詐騙、假帳號建立、甚至針對性勒索的溫床。

攻擊分析:醫療體系的資安脆弱點

醫療機構儲存大量個資與醫療資訊,卻常因預算、人力與資訊系統老化問題,資安防護相對薄弱。從本案的資訊推測,NightSpire 可能運用以下方式滲透:

1. 釣魚信件與社交工程:醫護人員每日處理大量郵件,若未受良好資安訓練,易成為破口。

2. 未修補的漏洞利用:若端點或伺服器未定期更新,駭客可藉此取得初始存取權限。

3. 橫向移動與資料蒐集:進入內部網路後,駭客利用掃描與憑證竊取橫向擴張,最終鎖定病歷伺服器與檔案儲存裝置。

醫療機構資安建議:不只防禦,更要「誘敵深入」

面對針對性日益強烈的勒索攻擊,傳統資安機制(防火牆、防毒、端點防護)已不敷使用。筆者建議醫療機構在既有基礎上,加入以下主動防禦與偵測技術:

1. 部署欺敵誘捕技術(Deception Technology)

• 建立誘捕資產與誘餌帳號、假病歷檔案,在駭客進入網路後引導其誤判目標。

• 一旦駭客觸碰誘餌,即可即時通報資安團隊並鎖定行為軌跡,大幅縮短偵測時間並防止進一步擴散。

• 欺敵技術具低誤報特性,非常適合醫療系統中分層偵測與最終防線部署。

2. 推動零信任架構(Zero Trust)

• 所有使用者與設備皆需經驗證與授權,強化橫向滲透的防線。

3. 加密與分散敏感資料儲存

• 機敏病歷與影像檔案應進行加密,並採用分區與異地備援策略。

4. 資安演練與事件回應計畫

• 制定並定期演練勒索攻擊情境,包括資料備援啟動、系統恢復與對外溝通機制。

結語:資安是醫療品質的一部分

NightSpire 的行動再次提醒我們,醫療服務的可用性與病患的隱私權保障,已不只是IT的責任,而是整個醫療體系信賴度的關鍵指標。

面對日益複雜的勒索與駭侵威脅,醫療機構應從被動防禦轉向主動偵測與快速應變,並勇於導入新型態技術,例如欺敵誘捕,才有機會在數位戰場中保住核心資產與民眾信任。

NightSpire 勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

35cefe4bc4a98ad73dda4444c700aac9

f749efde8f9de6a643a57a5b605bd4e7

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.tech ”