Apache Log4j是一個基於Java的紀錄檔記錄工具,保存執行活動的過程,方便在出現問題時進行檢查。幾乎每個網路安全系統都會利用某種日誌框架進行紀錄,使得Log4j這類受歡迎的日誌框架影響廣泛。

Log4Shell(CVE-2021-44228)是Log4j在Java工具中被發現的漏洞,它是Log4j的JNDI API未能驗證遠端攻擊者由惡意LDAP或其他端點發送修改過參數的log訊息。漏洞可利用 JNDI 查找通過 LDAP、RMI 和 DNS 等遠端服務竊取數據或執行任意程式碼,從而使攻擊者可以完全控制易受攻擊的系統。

Log4j被廣泛應用於各種應用程式和網路服務,用於記錄服務中各種系統活動,

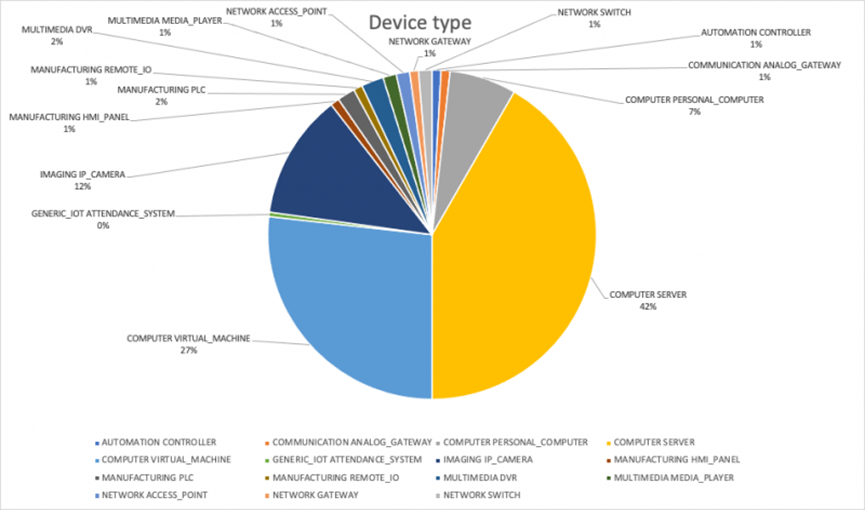

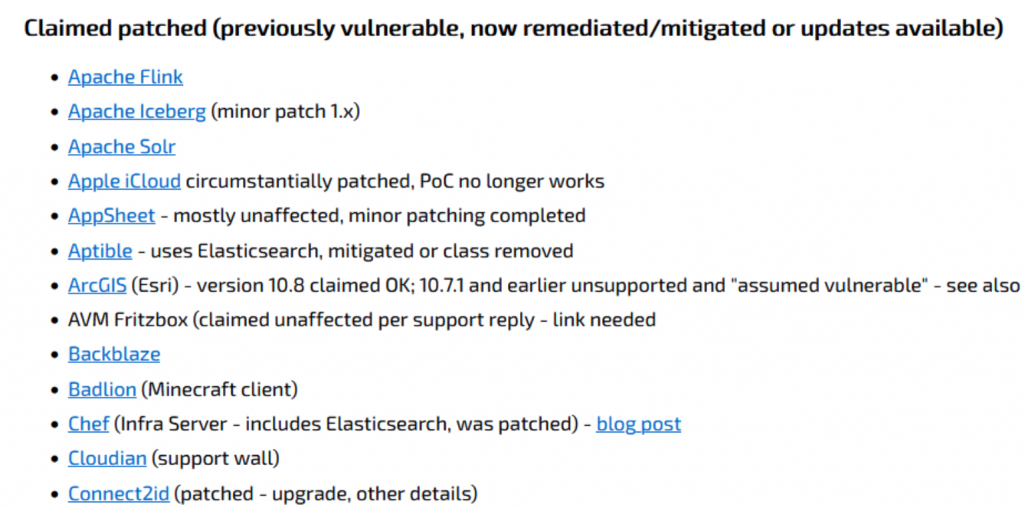

可以說是一款無處不在的軟體,Log4Shell這個遠端程式碼碼執行漏洞影響數百萬的消費產品、企業軟體與網頁應用程式,還影響企業網路內部的許多系統,已經出現APT駭客網路在企業內部運用這項漏洞。由於Log4j 也是許多基於 Java 的 OT/ICS 硬體和軟體組件的嵌入式組件。數十億基於 Java 構建的物聯網設備也可能受到影響,許多網路設備也是如此。

該漏洞嚴重到 CISA、FBI 和 NSA 發布聯合公告,指出“Log4j 漏洞對世界各地的組織和政府構成嚴重且持續的威脅;並懇請所有實體立即採取行動,實施最新的緩解指南,以保護其網路”。

Acalvio ShadowPlex 提供主動防禦功能以有效對抗 Log4Shell 漏洞。ShadowPlex 具有以下內置功能:

*提供對 Log4Shell 易受攻擊資產的可見性

*主動保護 Log4Shell 易受攻擊的資產

*生成威脅情資

Visibility可見度

對抗 Log4Shell 漏洞的第一步是受影響系統的可見性。Acalvio ShadowPlex 提供可靠、安全且易於部署的功能,可在您的 IT、雲、物聯網和 OT 環境中自動發現 Log4Shell 易受攻擊的資產。從 ShadowPlex 管理控制台單擊即可發現 Log4Shell 易受攻擊的資產。無需手動撰寫腳本,也不需要雲端setup的服務。

與傳統的漏洞掃描程式不同,Acalvio ShadowPlex 不需要存取資產的檔案系統。Acalvio 的discovery approach適用於任何類型的遠端服務、設備或應用程式,無需任何特殊的資產存取、防火牆更改或敏感的登錄憑證。Acalvio 對Log4Shell 可見度旨在安全地運用於 IT、OT 和 IoT 環境。

Asset Protection資產保護

供應商通常需要時間來建立和測試 Log4Shell 漏洞修補。在 OT/ICS 網路等許多關鍵設施環境中,修補的應用非常具有挑戰性的。Acalvio 提供在易受攻擊的資產上和周邊環境,使用欺敵部署來快速檢測和回應 Log4Shell 漏洞利用嘗試的能力。

攻擊者/惡意軟體需要嘗試利用以確定系統是否易受攻擊。這為利用主動防禦和即時欺敵平台檢測和回應來自組織 IT、OT、IoT 或雲端環境內部的攻擊企圖提供了絕佳的機會。

Generate Threat Intelligence生成威脅情資

可以利用 Acalvio ShadowPlex 平台使用欺敵技術生成威脅情資。威脅情資專門針對 Log4Shell 漏洞利用,包括新的混淆技術和可以阻擋由攻擊者控制的 IP。這樣的威脅情資對 MDR 解決方案和大型企業非常有用,可以領先於快速發展的 Log4Shell 漏洞利用嘗試。

ShadowPlex 提供全面的主動防禦解決方案來抵禦Log4Shell漏洞,提供受影響系統的更高的可見性和不需要signatures有效基於欺敵的檢測。這些功能包含在 ShadowPlex 解決方案中,無需額外費用即可使用。

Acalvio是第一個也是目前唯一一個獲得 FedRAMP Ready資格的欺敵技術廠商,同時也榮獲KuppingerCole評選為欺敵技術(Deception technology)領導廠商,Acalvio 取得FedRAMP 與KuppingerCole的認可,證明了客戶在企業範圍內部署 Acalvio時,無需額外的保護措施。