北韓APT 組織 Lazarus 是一場新的駭客活動的幕後黑手,該活動利用 Log4j 漏洞部署以前未記錄的遠端存取木馬 (RAT)。思科 Talos 研究人員將該活動追蹤為鐵匠行動Operation Blacksmith,該行動於 2023 年 3 月左右開始,針對全球製造、農業和實體安全公司。鐵匠行動代表了Lazarus所使用的戰術和工具的顯著轉變,再次證明了這個威脅組織不斷變化的戰術。據信,北韓駭客至少打造了三個基於DLang的新惡意軟體系列。其中包括一種名為NineRAT 的RAT(利用Telegram 進行命令和控制(C2))、DLRAT 和一個名為BottomLoader 的下載程式。Talos 認為 NineRAT 於 2022 年 5 月左右打造成,但首次被發現是在 2023 年 3 月,當時是鐵匠行動的一部分。三月,駭客襲擊了南美洲的農業組織,專家在 2023 年 9 月左右觀察到 NineRAT 針對一家歐洲製造實體的使用情況。

新的惡意軟體工具

第一個惡意軟體 NineRAT 是 Lazarus兩種新型 RAT 中的第一種。它使用 Telegram API 進行命令和控制 (C2) 通信,包括從受攻擊的電腦接收命令和竊取檔案。

NineRAT 包含一個釋放器,它還負責建立持久性並啟動主要的二進位檔案。

該惡意軟體支援以下命令,這些命令透過 Telegram 接受:

info – 收集有關受感染系統的初步資訊。

setmtoken – 設定令牌值。

setbtoken – 設定新的機器人令牌。

setinterval – 設定惡意軟體輪詢 Telegram 頻道之間的時間間隔。

setsleep – 設定惡意軟體應休眠/休眠的時間段。

升級 – 升級到新版本的植入程式。

exit – 退出惡意軟體的執行。

卸載 – 從端點卸載自身。

sendfile – 從受感染端點將檔案傳送到 C2 伺服器。

第二個惡意軟體DLRAT是一種木馬和下載程式,Lazarus 可利用它在受感染的系統上引入額外的酬載。DLRAT 是 Lazarus 趨勢的另一個迭代,它始於MagicRAT,使用奇異/不常見的語言和框架,以及模組化惡意軟體以避免檢測

DLRAT 在設備上的第一個活動是執行硬編碼命令來收集初步系統資訊,如作業系統詳細資訊、網路 MAC 位址等,並將其發送到 C2 伺服器。

攻擊者的伺服器回應受害者的外部 IP 位址和以下命令之一,以便惡意軟體在本地執行:

deleteme – 使用 BAT 檔案從系統中刪除惡意軟體

下載 – 從指定的遠端位置下載檔案

重新命名 – 重新命名受感染系統上的檔案

iamsleep – 指示惡意軟體在設定的時間內進入休眠狀態

上傳-上傳檔案到C2伺服器

showurls – 尚未實施

最後,思科分析師發現了BottomLoader,這是一種惡意軟體下載程式,它使用PowerShell 從硬編碼URL 獲取並執行有效酬載,同時也透過修改啟動目錄來建立持久性。此外,BottomLoader 還為 Lazarus 提供了將檔案從受感染系統洩漏到 C2 伺服器的能力,從而提供了一定的操作多功能性。

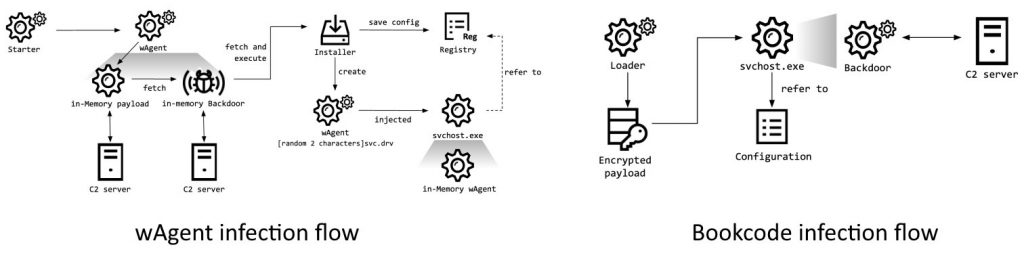

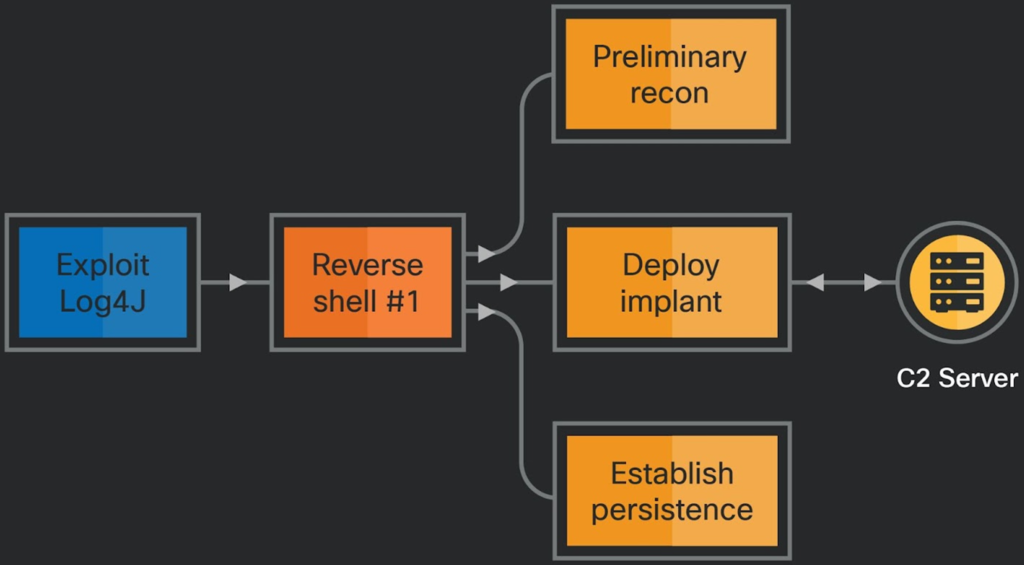

Log4Shell 攻擊

Cisco Talos 觀察到的攻擊涉及利用Log4Shell,這是Log4j 中的關鍵遠端程式碼執行漏洞,大約在兩年前被發現並修復仍然是一個安全問題.

這些目標是面向公眾的VMWare Horizon伺服器,該伺服器使用易受攻擊的Log4j日誌庫版本,允許攻擊者執行遠端程式碼。

入侵後,Lazarus 設定了一個代理工具,用於在受攻擊的伺服器上進行持久訪問,運行偵察命令,創建新的管理員帳戶,並部署 ProcDump 和 MimiKatz 等憑證竊取工具。

在攻擊的第二階段,Lazarus 在系統上部署 NineRAT,該系統支援廣泛的命令。

思科的結論是,Lazarus 可能會向其旗下的其他 APT(進階持續性威脅)組織提供 NineRAT 收集的資料。

這個假設基於以下事實:NineRAT 執行系統re-fingerprinting,在某些情況下,這意味著它可能正在為多個參與者執行系統識別和資料收集。

Operation Blacksmith的部分入侵指標(Indicator of compromise -IOCs):

9b020978a1ddab1e949a631c4863e4a9d4328149

7f32ca98ce66a057ae226ec78638db95feebc59295d3afffdbf407df12b5bc79

a48abe2847e891cfd6c18c7cdaaa8e983051bc2f7a0bd9ef5c515a72954e1715

0d133dde99d883274bf5644bd9e59af3c54c2b3c65f3d1bc762f2d3725f80582

4f01ffe98009a8090ea8a086d21c62c24219b21938ea3ec7da8072f8c4dcc7a6