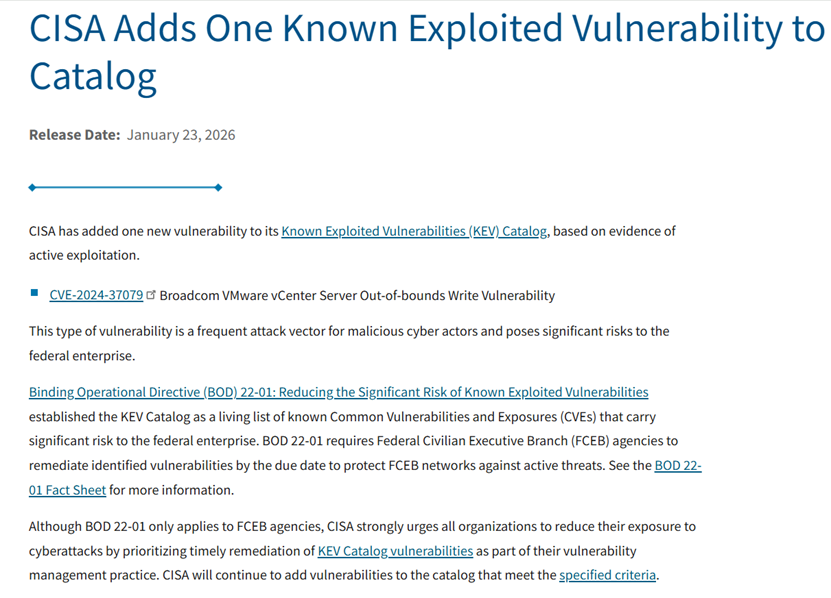

美國網路安全暨基礎設施安全局(CISA)近日正式警告,一項影響 VMware vCenter Server 的關鍵遠端程式碼執行(RCE)漏洞 CVE-2024-37079 已在實際攻擊中遭到利用,並要求美國聯邦政府機構必須在 三週內完成修補,否則將違反強制性營運指令(BOD)。

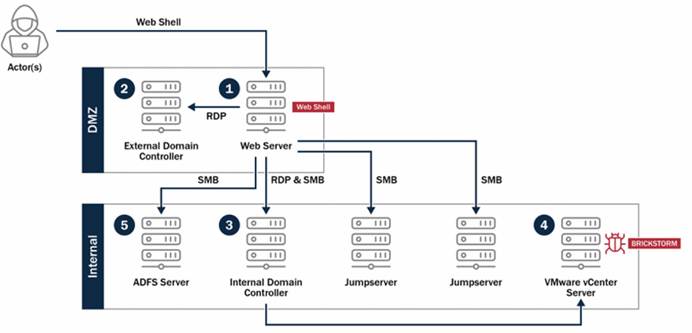

該漏洞已於 2024 年 6 月由 Broadcom 修補,成因為 vCenter Server 在 DCERPC 協定實作中的 Heap Overflow(堆積溢位)弱點。vCenter Server 為 VMware vSphere 的核心管理平台,廣泛用於管理 ESXi 主機與虛擬機,一旦遭入侵,等同掌控整個虛擬化環境。

低門檻、高衝擊的 RCE 風險

根據技術分析,攻擊者僅需具備網路連線存取權限,即可透過傳送特製封包觸發漏洞,直接在目標 vCenter Server 上執行任意程式碼。

此攻擊不需帳號權限、不需使用者互動,攻擊複雜度極低,對企業與政府機構而言風險極高。

Broadcom 亦明確指出,CVE-2024-37079 並無任何替代性緩解措施或暫時性防護方式,唯一可行的處理方式即為立即升級至最新版本的 vCenter Server 或 Cloud Foundation。

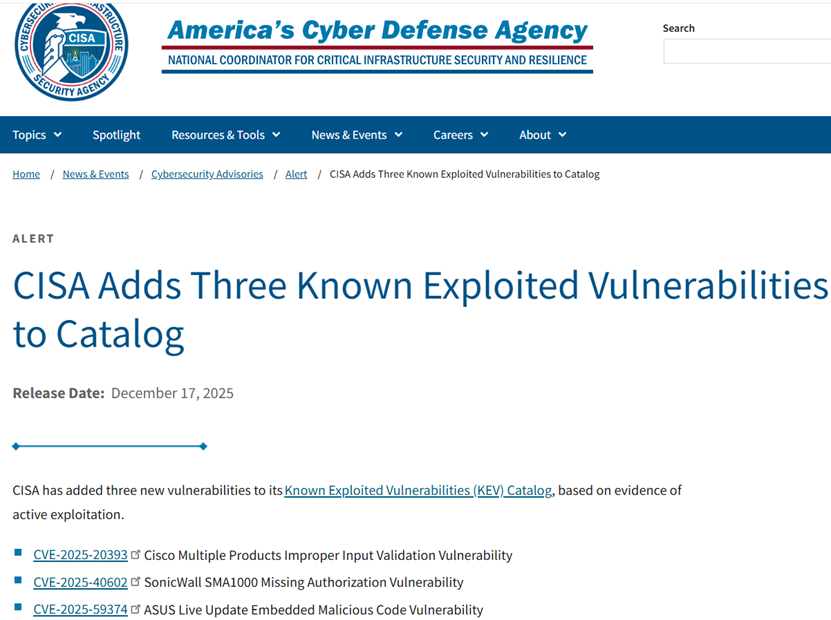

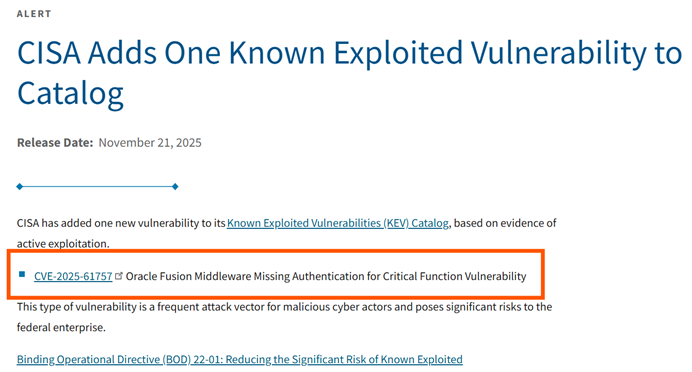

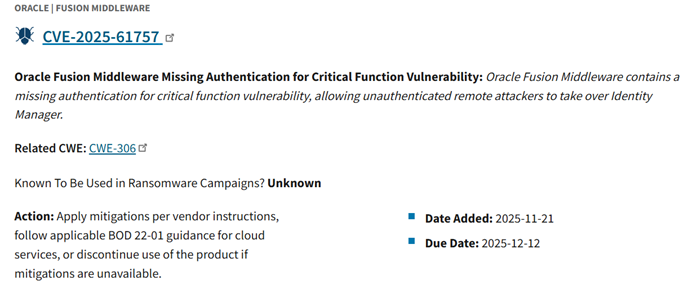

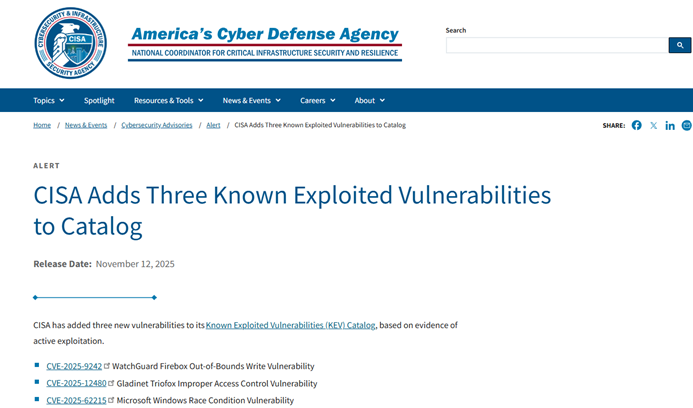

CISA 列入「已遭實際利用漏洞清單」

CISA 已於上週五將 CVE-2024-37079 納入其「已在野外遭利用漏洞清單(Known Exploited Vulnerabilities, KEV)」,並依據 BOD 22-01 要求所有聯邦民用行政機構(FCEB)最晚須於 2 月 13 日前完成修補。

FCEB 機構包含美國國務院、司法部、能源部與國土安全部等非軍事行政單位。

CISA 強調:

「此類漏洞是惡意行為者最常利用的攻擊途徑之一,對整體政府體系構成重大風險。請依照供應商指引完成修補,遵循 BOD 22-01 對雲端服務的相關要求,若無可行緩解措施,應立即停止使用該產品。」

Broadcom 證實漏洞已遭攻擊者利用

同日,Broadcom 更新原始公告並證實,已掌握 CVE-2024-37079 在實際環境中遭濫用的情資,進一步印證該漏洞的即時威脅性。

VMware 產品成為高價值攻擊目標的趨勢

值得注意的是,這並非個案。

2024 年 10 月,CISA 亦曾要求美國政府機構緊急修補 VMware Aria Operations 與 VMware Tools 中的高風險漏洞 CVE-2025-41244,該漏洞自 2024 年 10 月起即遭中國駭客以零時差攻擊方式利用。

此外,Broadcom 在去年亦陸續修補多項由 美國國安局(NSA) 與 Microsoft 回報、且已被實際利用的 VMware 零時差漏洞,涵蓋 NSX 與多項核心元件。

資安觀點

從近期趨勢來看,VMware 核心管理元件已明確成為國家級與進階威脅行為者的重點攻擊目標。

對企業與關鍵基礎設施而言,vCenter Server 不再只是 IT 管理工具,而是高風險、必須被納入關鍵資產防護與弱點即時修補流程的核心系統。

延遲修補,等同將整個虛擬化環境暴露在可被遠端全面接管的風險之中。