Key Points:

*專家發現了一個檔案,其中包含許多用於 LockBit勒索軟體的新加密工具,包括一個用於 Apple Mac 的加密工具。

*新的加密工具似乎正在開發中;包括了一些來自LockBit 加密工具的不相關字串。

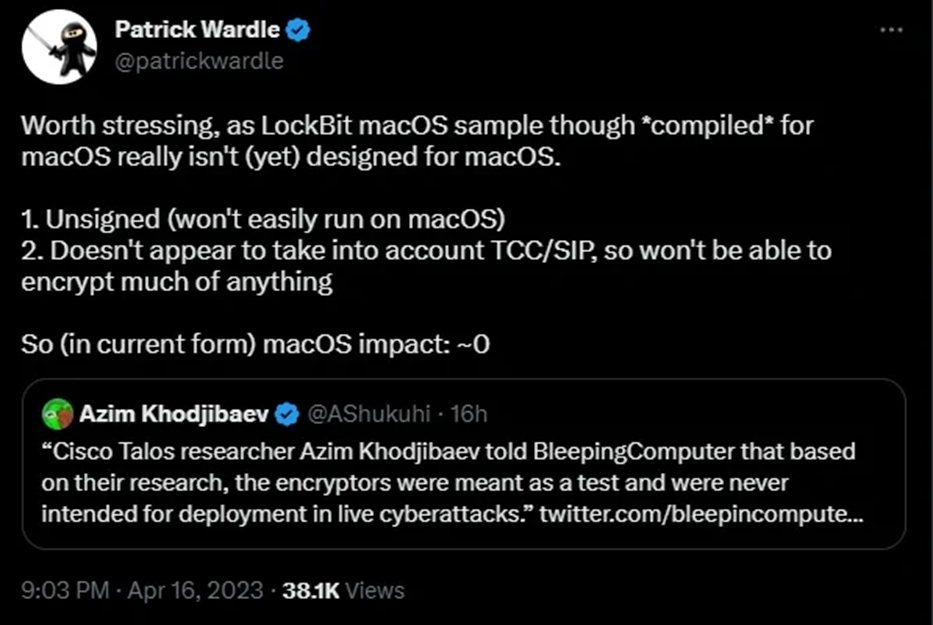

*目前mac版本的LockBit加密工具無法執行其操作,因該程式碼是未經簽章的,並且沒有針對macOS 的GateKeeper、TCC 或 SIP 保護功能的解決方案。

惡意軟體資料:

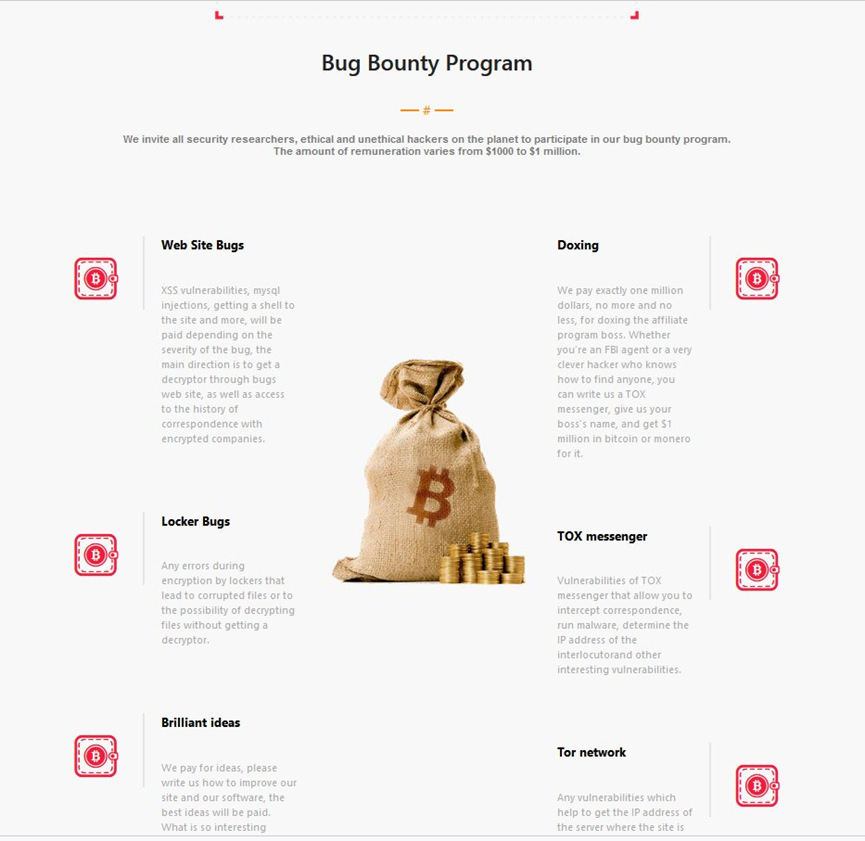

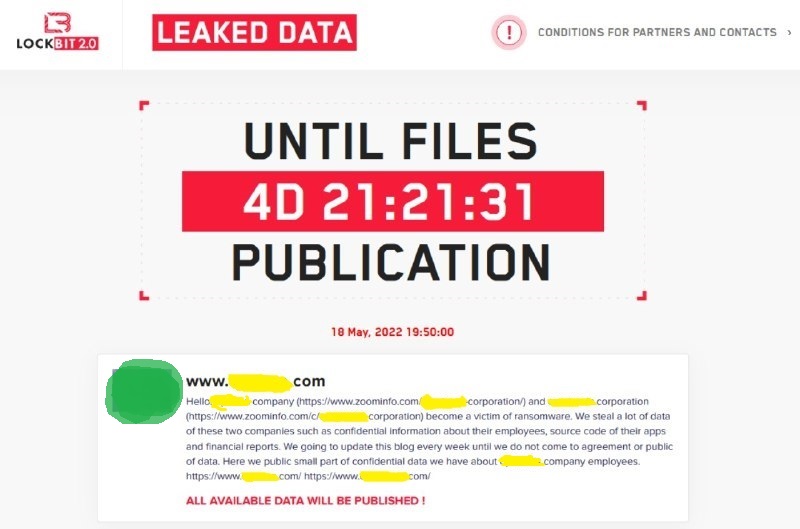

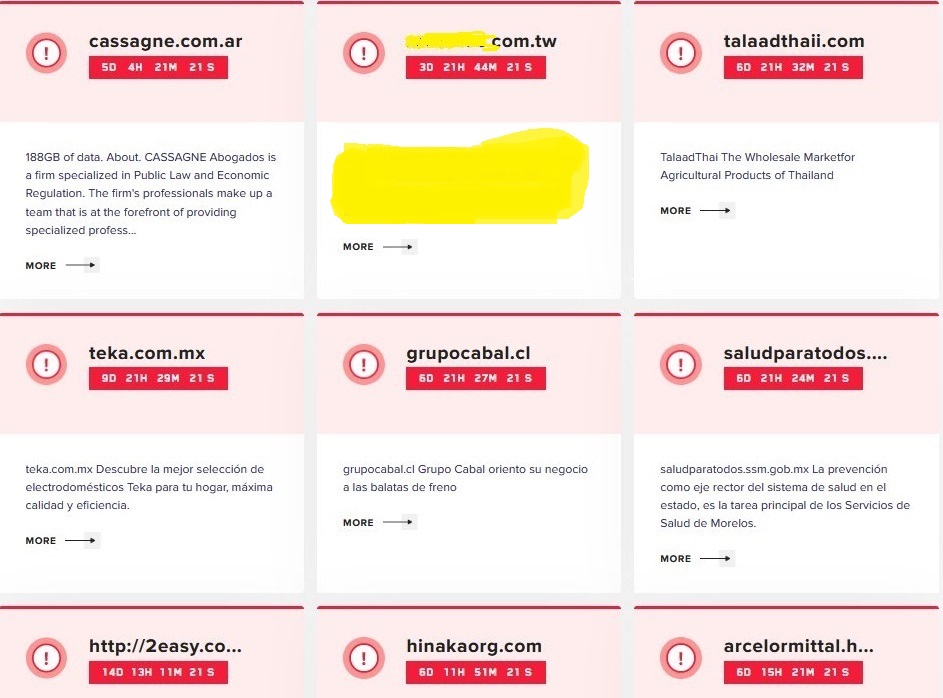

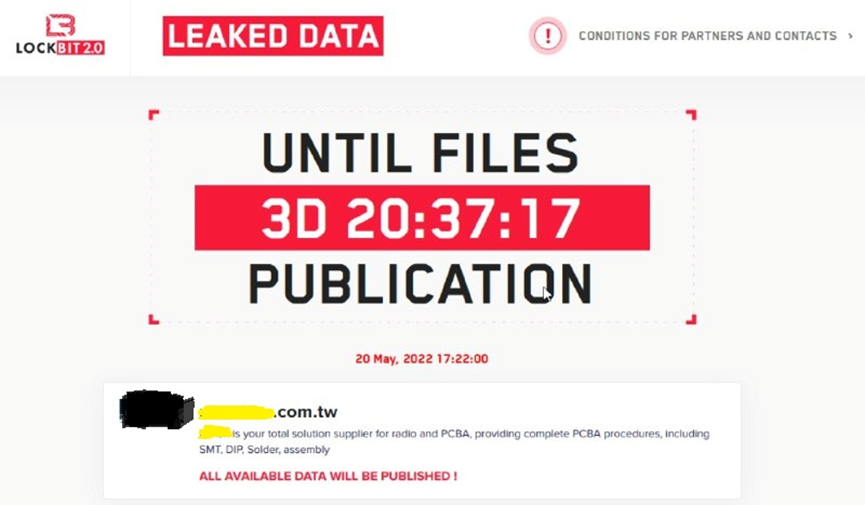

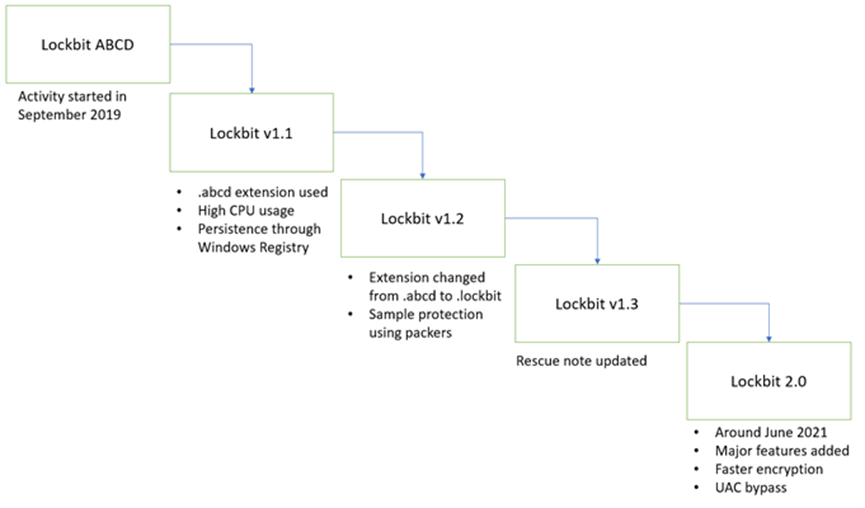

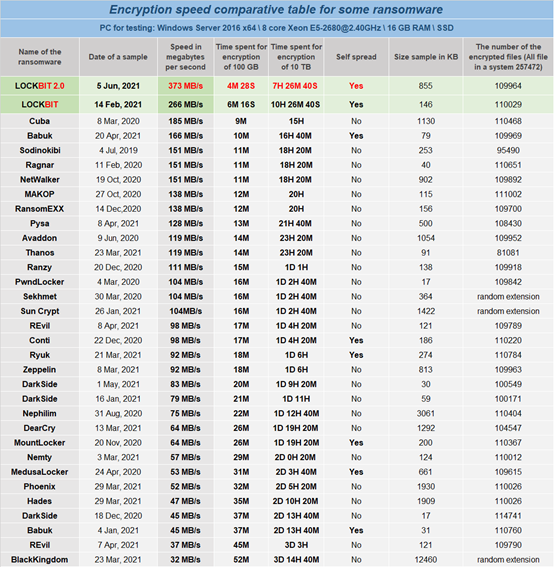

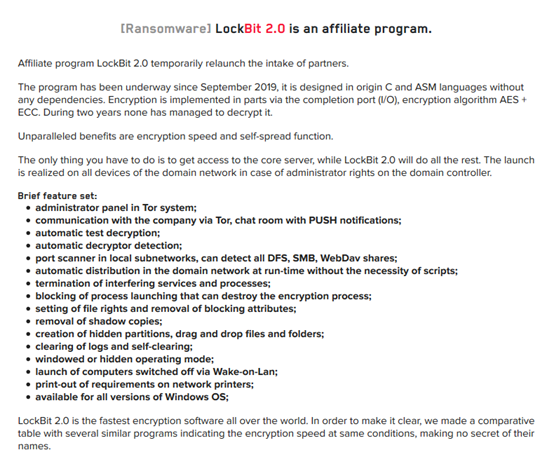

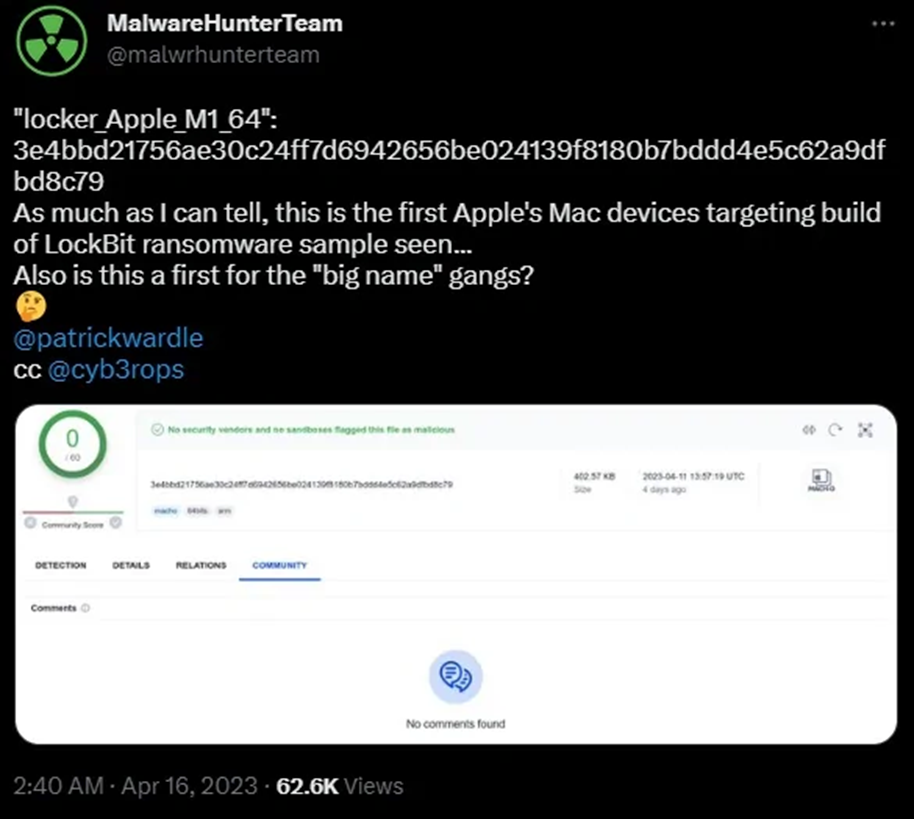

勒索軟體LockBit在最近的發展中,開始以 mac電腦為目標,資安硏究團隊MalwareHunterTeam發現了一個 LockBit 勒索軟體構建的證據,該構建旨在入侵macOS 設備。據 MalwareHunterTeam透露,LockBit 勒索軟體組織正在開發一種新版本的惡意軟體,以加密 Apple macOS 上的檔案。這將是第一個針對 Mac 設備的勒索軟體實例,因為 LockBit 之前專注於 Linux 和 Windows 設備。LockBit組織以其RaaS(勒索軟體服務)操作而聞名,向網路犯罪分子收取勒索軟體費用,新的惡意軟體名為locker_Apple_M1_64,並且還有針對 PowerPC Mac 的單獨版本。

根據檢查惡意軟體樣本的平台 Vx-Underground,2022 年 11 月首次檢測到針對 Mac 設備的新惡意軟體 locker_Apple_M1_64 ,它尚未被VirusTotal上的任何反惡意軟體引擎檢測到,但自去年秋天以來,有關此惡意軟體的資料一直受到限制。

專家分析:

據macOS安全研究員兼 Objective-See 創辦人Patrick Wardle稱,雖然該惡意軟體能夠在 Mac 上運行,但由於多種因素,它不會構成嚴重風險。Wardle 分析的惡意軟體樣本由於未受信任的憑證簽章認證,這意味著 macOS 不會運行它。

此外,Apple 的檔案系統保護解決方案(例如 Transparency、Consent 和 Control/TCC)將限制惡意軟體的影響,即使它設法滲入 macOS 設備也是如此。Wardle在博客文章中表示,勒索軟體存在漏洞,包括導致緩衝區溢出,導致其過早退出,Wardle 斷定mac版本的LockBit加密工具還沒有準備好。

另外,資安研究團隊vx-underground表示,我們相信這是大型勒索軟體威脅組織首次為 Apple 產品開發有效載荷。此外,Emsisoft威脅分析師Brett Callow稱,沒有證據表明這個 macOS 版本的 LockBit 曾被用於任何實際的攻擊。但 Callow 指出,這一針對 Mac 電腦的舉措意義重大。他認為,這是主流的勒索軟體玩家之一首次瞄準蘋果的操作系統,並指出了披露的重要性。

總之,LockBit勒索軟體組織針對 Mac 設備的開發惡意軟體是其攻擊策略的重大發展,表明網路犯罪分子不斷改進他們的策略,並一直在尋找新的方法來利用電腦系統中的漏洞。一如既往,用戶需保持警惕並採取措施保護自己免受網絡攻擊,然而根據目前的分析,由於安全措施到位,mac版本的LockBit不會對 macOS 設備構成嚴重風險。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/, 以免觸法”