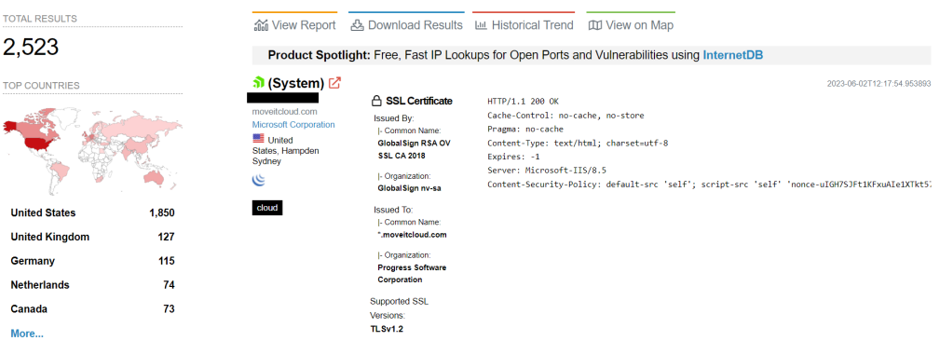

最近受到MFT檔案共享工具MOVEit Transfer零時差漏洞CVE-2023-34362的影響,導致系統遭到入侵的組織超過100個單位,昨天幾位新的受害者站出來證實了遭到入侵,包括加州大學洛杉磯分校 (UCLA) 西門子能源(Siemens Energy)、施耐德電機(Schneider Electric)、紐約市教育局等。UCLA證實該校使用的 MOVEit Transfer 工具是此次攻擊的核心,並表示其 IT安全團隊於 6 月 1 日發現該工具成為攻擊目標。根據SC Media UCLA的報導, UCLA的發言人表示,加州大學洛杉磯分校立即啟動了事件回應程序,使用了Progress Software發布的安全修補修復了該漏洞,加強了對系統的監控並通知了聯邦調查局(FBI),並與外部資安專家合作調查此事,確認了事件的發生、哪些數據受到了影響以及被盜數據屬於誰,並進一步通知所有受到影響的人。UCLA表示這不是勒索事件,也沒有證據表明對任何其他校園系統有任何影響。

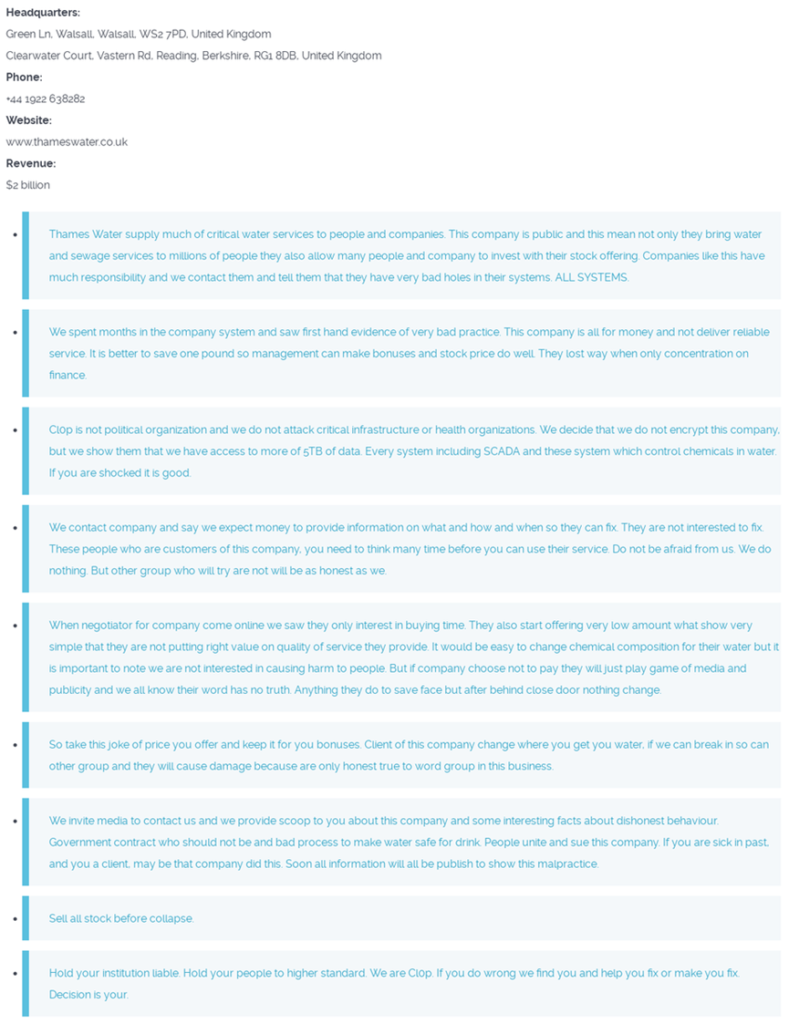

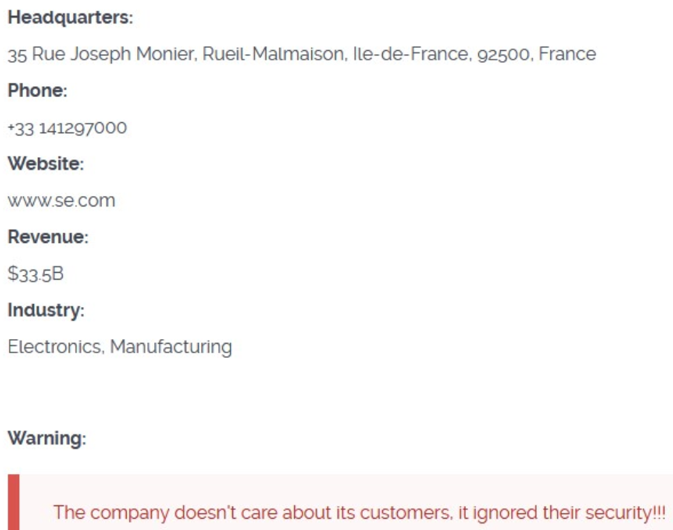

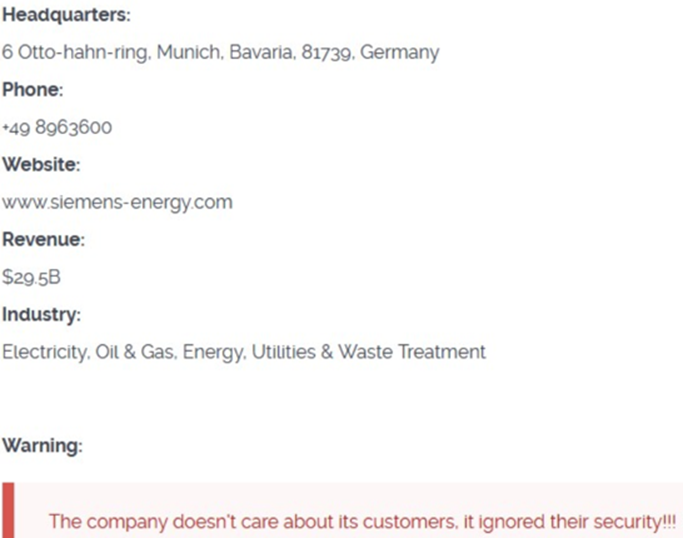

根據Security Affairs的報導,工業巨頭施耐德電機和西門子能源也成為受害者,兩者都提供用於全球關鍵國家基礎設施的工業控制系統 (ICS)。西門子能源確認其已成為攻擊目標;不過表示沒有關鍵數據被盜,業務營運也沒有受到影響。西門子能源表示,根據目前的分析,沒有關鍵數據受到損害,營運也沒有受到影響,在得知這一事件後立即採取了行動; 而施耐德則表示正在調查該Cl0p的說法,但並未確認遭到入侵,僅表示他們正在調查。

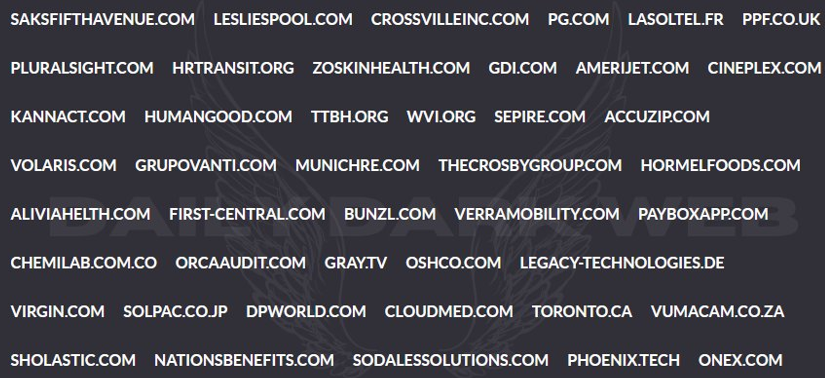

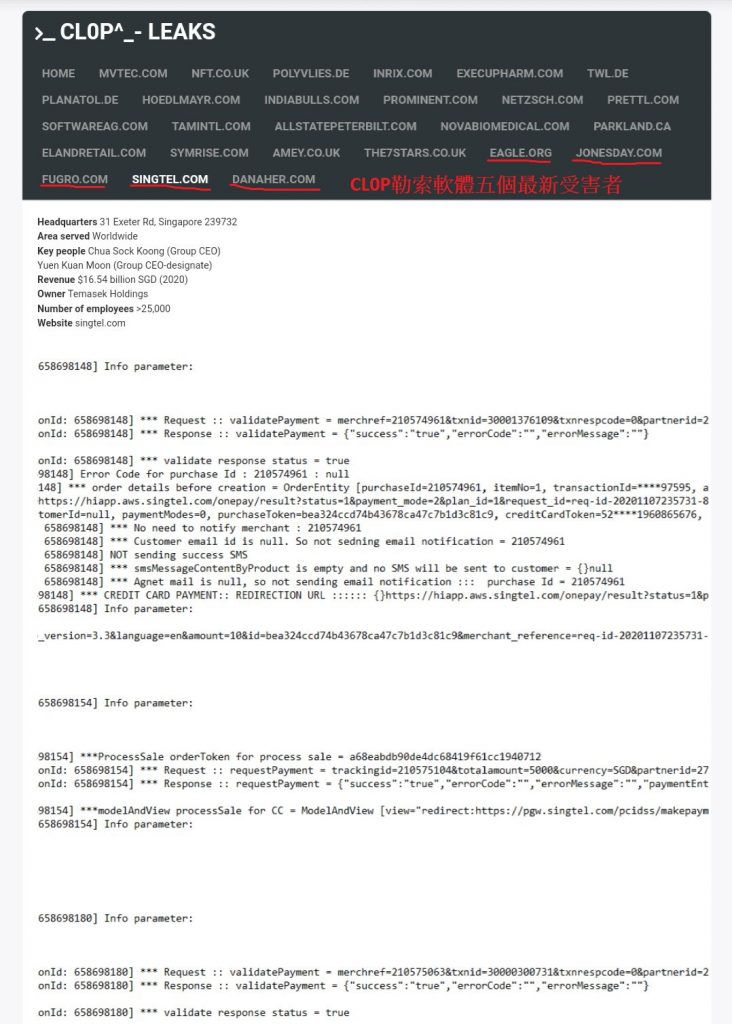

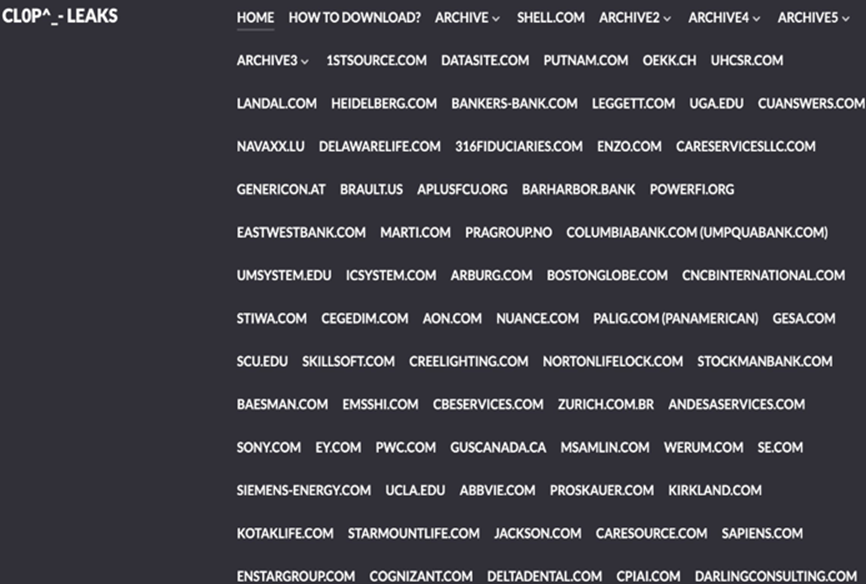

Cl0p公開西門子能源成為其受害者

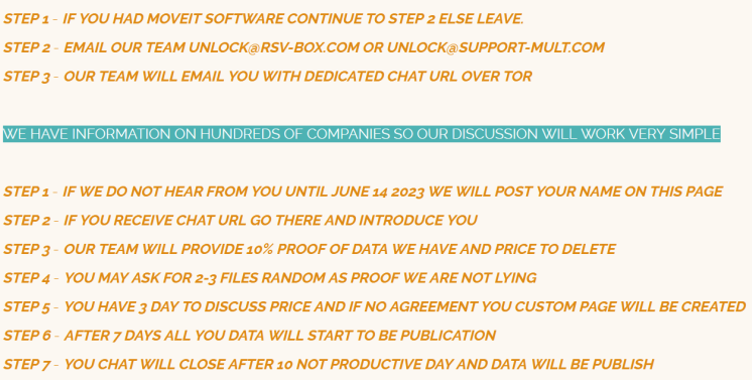

另外,6月24日(週六),紐約市教育局報告稱,駭客竊取了約 45,000 名學生以及工作人員和服務提供商個人資訊。儘管該市的調查仍在進行中,但該市教育部在一份數據外洩通知中表示,大約 19,000 份檔案在未經授權的情況下被存取,其中暴露了9,000個社會安全號碼和數量不詳的員工ID號碼。該市表示,個人將獲得身份監控服務,聯邦調查局和紐約警察局正在調查這起攻擊事件。自6月14日以來,Cl0p 一直在其暗網外洩網站上發布受害者的姓名,殼牌環球(Shell)、Telos、諾頓 LifeLock、加州公共僱員退休系統 ( CalPERS )、普華永道(PWC)、安永、Sony等數十家公司均被列入名單。MOVEit Transfer 是一種託管檔案傳輸,企業可以使用它通過 SFTP、SCP 和基於 HTTP 的上傳來安全地傳輸檔案。CVE-2023-34362漏洞是一個SQL注入漏洞,未經身份驗證的攻擊者可以利用它來獲得對MOVEit Transfer數據庫的未經授權的存取。Microsoft認為Clop 勒索軟體組織 (又名 Lace Tempest )發起了利用MOVEit Transfer平台中的漏洞的活動。5月31日,Progress Software修補MOVEit的CVE-2023-34362漏洞後,於6月10日及6月16日再修補另外兩個同樣位於MOVEit的SQL Injection漏洞CVE-2023-35036及CVE-2023-35708。MOVEit Transfer用戶應密切注意並即時修補所有相關的安全更新。

6月17日,美國政府的正義獎勵(Rewards for Justice)計畫懸賞高達 1000 萬美元,以獲取將Cl0p勒索軟體集團或任何其他針對美國關鍵基礎設施的駭客資訊。

MOVEit的漏洞的部分入侵指標(Indicator of compromise -IOCs):

fe5f8388ccea7c548d587d1e2843921c038a9f4ddad3cb03f3aa8a45c29c6a2f

f994063b9fea6e4b401ee542f6b6d8d6d3b9e5082b5313adbd02c55dc6b4feb7

ea433739fb708f5d25c937925e499c8d2228bf245653ee89a6f3d26a5fd00b7a

e8012a15b6f6b404a33f293205b602ece486d01337b8b3ec331cd99ccadb562e