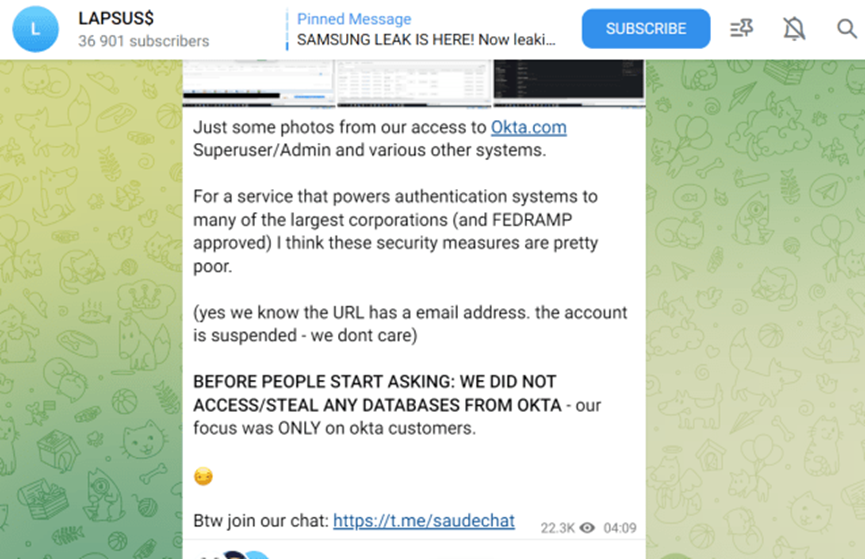

身份驗證提供商 Okta是最新一家成為備受矚目的 Lapsus$ 駭客行動的受害者,據路透社報導,週二(3/22),知名駭客組織 Lapsus$發布了據稱包含Okta內部系統敏感資料的截圖後。 Okta在一份聲明試圖淡化了此遭駭事件,表示沒有發現新攻擊的證據。根據 Okta的說法,發現攻擊者曾在今年1月在其第三方的客戶支援工程師帳戶進行社交工程攻擊,Okta 表示,該帳戶在 1 月 16 日至 21 日的五天內處於攻擊者的控制之下,但強調Okta服務並未被入侵,並且仍然完全可以正常運作。Okta發言人Chris Hollis說,我們相信網上分享的截圖與一月的事件有關。根據我們迄今為止的調查,除了 1 月份檢測到的活動之外,沒有證據表明有任何惡意活動正在進行。

Okta顯然在 1 月下旬就意識到了這一事件,但直到本週才披露——這可能會增加其客戶的數據洩露風險。對Okta的任何駭客攻擊都可能對依賴Okta來驗證用戶存取內部系統的公司、大學和政府機構產生影響。

根據Lapsus$對Okta說法的回應,駭客聲稱他們竊取了的客戶服務的帳戶,還能夠重新設定Okta大約 95%的客戶密碼的憑證,認為Okta只是在嘗試在淡化其遭駭的嚴重性。根據Dark reading報導,安全研究員Bill Demirkapi檢查了Lapsus$公開Okta內部系統的截圖,表明攻擊者入侵了為 Sykes Enterprises, Inc. 工作的第三方的客戶支援工程師的機器,被感染的個人電腦似乎為 Okta 的客戶工作支援團隊,提供Tier 2的支援。Demirkapi進一步說利用此支援工程師擁有的存取權,Lapsus$ 能夠存取Slack 中的 Okta 聊天消息、Jira 中的客戶支援ticket以及用於協助客戶的超級使用者權限的後端管理工具。正如華爾街日報的報導,駭客聲稱沒有登入或竊取 Okta 的任何數據,而是專注於該公司的客戶,其中包括Cloudflare,Grubhub,Peloton,Sonos,T-Mobile和Engadget母公司雅虎。

根據Okta的最新的聲明,得出的結論是一小部分客戶(約 2.5%)可能受到影響,他們的數據可能已被查看或採取行動。

如果您是 Okta 的客戶並想了解更多資訊,建議您查看過去 90 天的 Okta安全日誌以查找可疑活動,或直接與 Okta 聯繫。

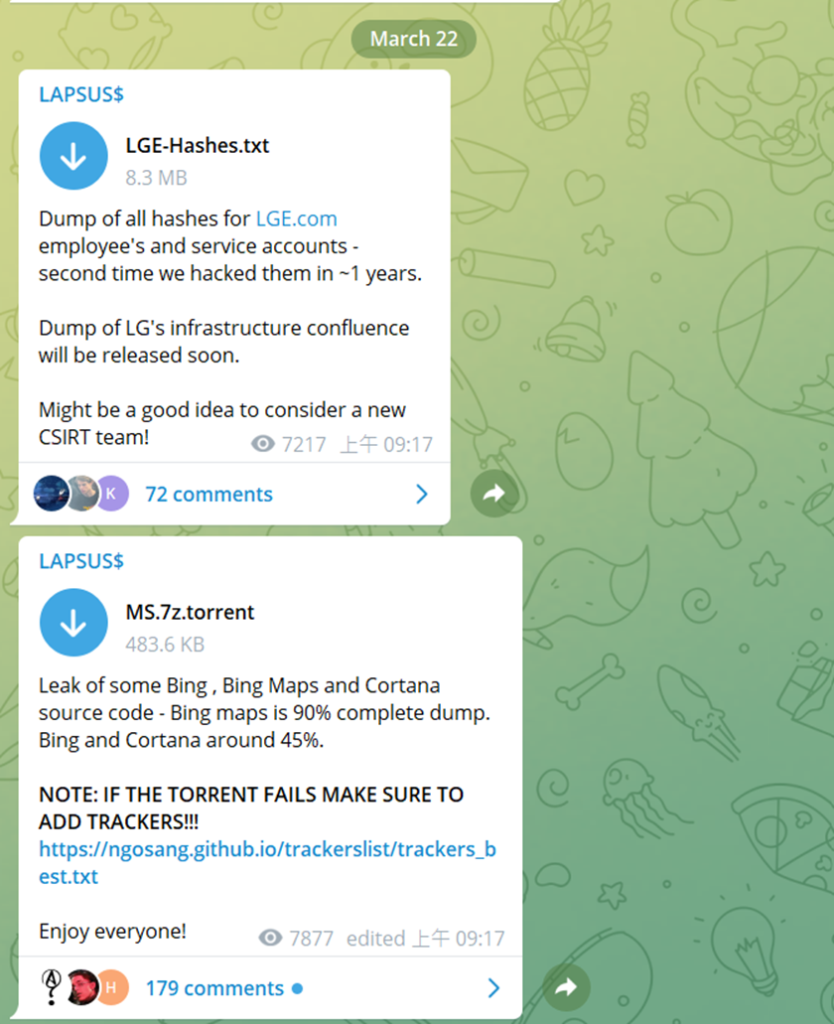

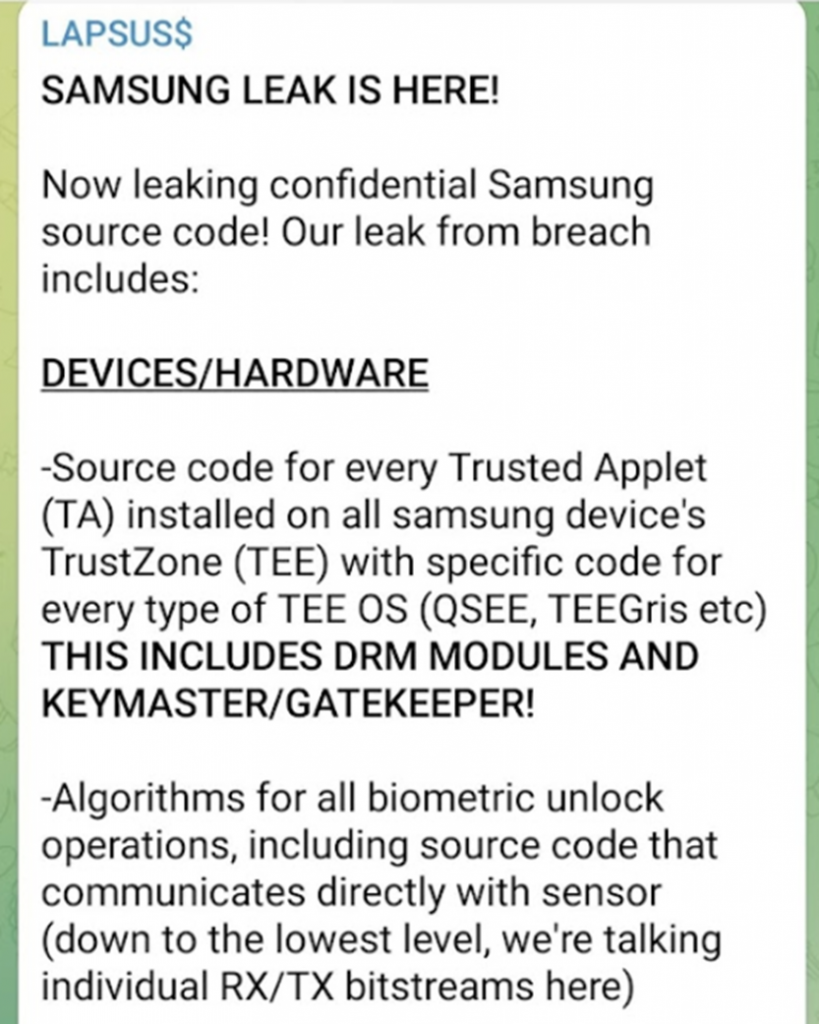

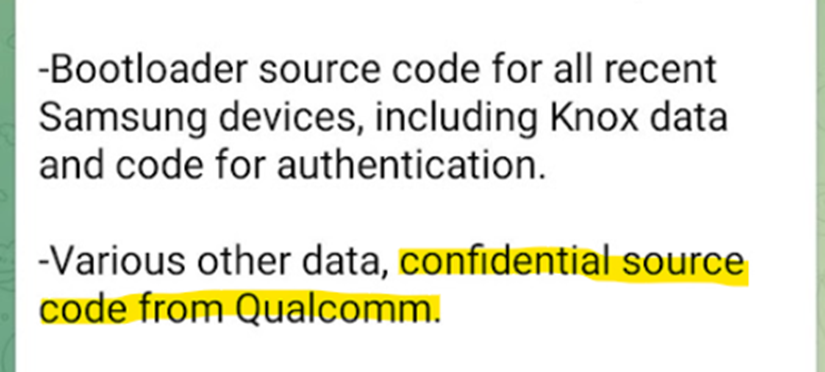

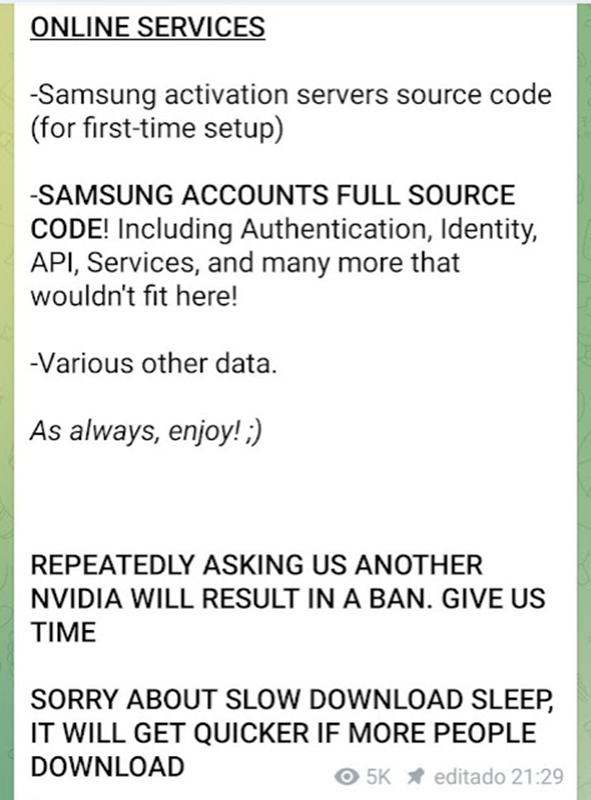

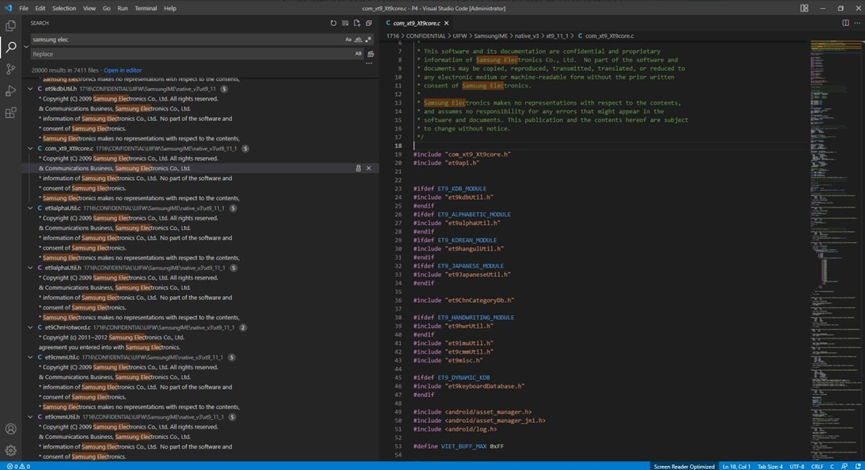

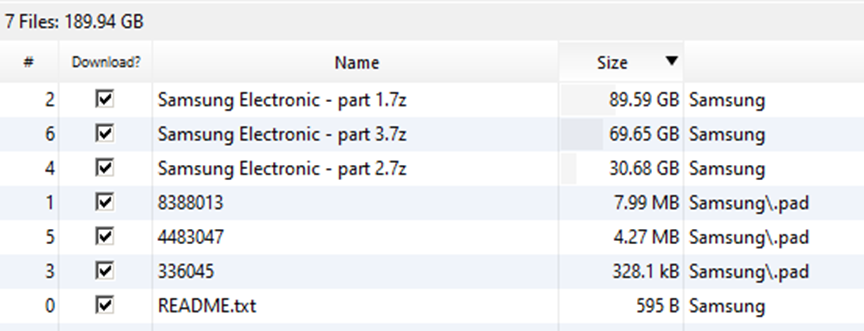

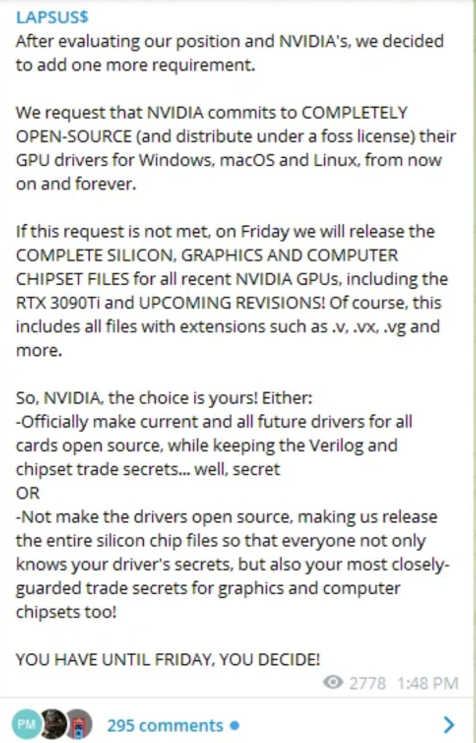

Lapsus$於2021 年 7 月首次出現,最近幾個月一直在進行駭客攻擊,在此期間針對大模範企業,包括 Impresa、巴西衛生部、Claro、Embratel、NVIDIA、三星、Mercado Libre、育碧 、Vodafone,以及昨天的Microsoft和LG。

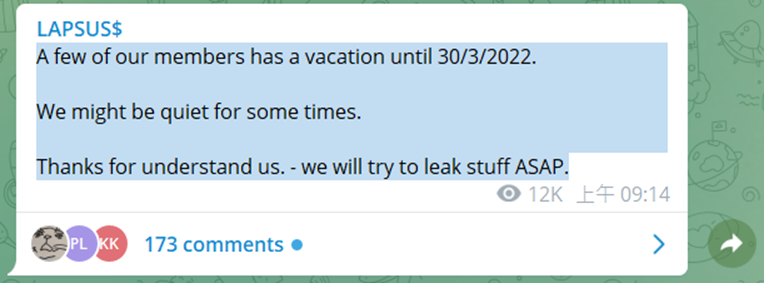

3月23日,來自Lapsus$的最新消息,表示他們有一部分成員要休假至3月30日,這段時間他們會很安靜。駭客休假是不是真的代表沒有攻擊行動呢? 值得我們持續的關注下去 !

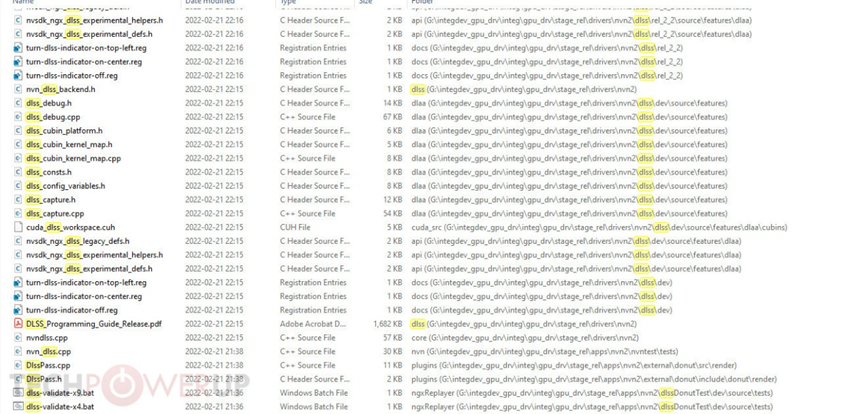

有關Lapsus$的部分入侵指標(Indicator of compromise -IOCs):

SHA 256

0e1638b37df11845253ee8b2188fdb199abe06bb768220c25c30e6a8ef4f9dee

Hamakaze.exe

SHA 256

9d123f8ca1a24ba215deb9968483d40b5d7a69feee7342562407c42ed4e09cf7

mimikatz.exe

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”