PHP 漏洞成為駭客攻擊入口

資安專家警告,攻擊者正在利用 PHP 的嚴重安全漏洞(CVE-2024-4577),植入加密貨幣挖礦程式與遠端存取木馬(RAT),如 Quasar RAT,大幅提升受害系統的風險。

此漏洞影響 Windows 系統 在 CGI 模式 下運行的 PHP,屬於**參數注入(Argument Injection)**漏洞,允許遠端攻擊者執行任意代碼,從而完全掌控受害系統。

根據 Bitdefender 的觀察,自 2023 年底 起,針對 CVE-2024-4577 的攻擊活動急劇上升,且攻擊熱點集中在:

📍 台灣(54.65%)

📍 香港(27.06%)

📍 巴西(16.39%)

📍 日本(1.57%)

📍 印度(0.33%)

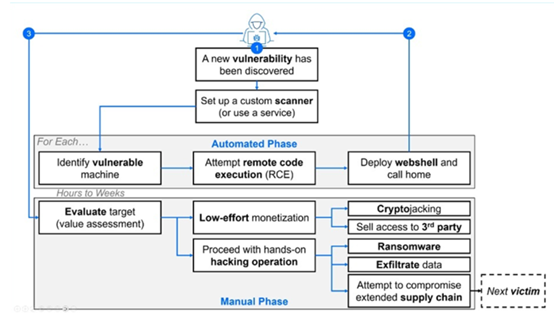

駭客攻擊行為分析

🔹 初步偵查與系統探測

約 15% 的攻擊嘗試為基本漏洞檢測,透過執行 whoami 或 echo <test_string> 等命令,確認系統是否可被攻擊。

🔹 進階系統情報收集

另一 15% 的攻擊活動涉及系統偵查(Reconnaissance),包括列舉系統進程、網路探索、用戶與網域資訊收集、系統元數據分析等,以進一步評估攻擊目標。

🔹 XMRig 挖礦程式佔比高達 5%

約 5% 的攻擊最終導致 XMRig 加密貨幣挖礦程式 部署,這類惡意軟體可持續占用受害系統的運算資源,導致性能下降甚至系統不穩定。

🔹 Nicehash 挖礦程式偽裝逃避偵測

部分攻擊行動則涉及 Nicehash 挖礦軟體,這是一個允許用戶出售運算資源換取加密貨幣的平台。攻擊者利用此工具,將挖礦進程偽裝為 javawindows.exe 等看似正常的應用程式,以規避資安防禦機制。

Quasar RAT 與惡意 Windows Installer 攻擊模式

除了挖礦程式外,駭客亦透過 PHP 漏洞 部署 Quasar RAT,這是一款 開源遠端存取木馬(RAT),可用於遠端控制受害設備、竊取數據,甚至安裝額外的惡意軟體。

🔹 利用 cmd.exe 遠端執行惡意 MSI 安裝檔

部分攻擊還涉及執行 遠端伺服器托管的惡意 Windows Installer(MSI)檔案,透過 cmd.exe 下載並安裝惡意軟體,增加惡意軟體持久性。

🔹 駭客間的資源競爭——阻斷其他攻擊團體的存取

值得注意的是,Bitdefender 還發現某些攻擊行動修改了受害系統的防火牆規則,以封鎖已知惡意 IP,這可能顯示不同的加密貨幣挖礦攻擊集團正相互競爭,試圖獨占受害系統資源,防止其他駭客重新入侵。這種競爭行為與過去的 加密劫持(Cryptojacking) 攻擊模式一致,駭客通常會在部署自己的惡意挖礦程式前,先終止系統內運行的競爭對手進程。

資安專家建議:如何防範 PHP 漏洞攻擊?

✅ 立即更新 PHP 至最新版本

攻擊主要針對 Windows 環境下的 CGI 模式,企業與用戶應立即升級 PHP,以防止漏洞被利用。

✅ 限制高風險工具(LOTL)權限

攻擊者廣泛利用 LOTL(Living Off The Land)工具,如 PowerShell、cmd.exe、WMI 等,來繞過傳統安全防護。企業應限制非必要用戶(如一般員工)執行這些工具,僅允許管理員權限使用。

✅ 部署 EDR/XDR 監測異常行為

透過 端點偵測與回應(EDR)或擴展式偵測與回應(XDR),監控異常的網路行為,如異常 CPU 佔用、可疑 PowerShell 指令執行、存取惡意 IP 地址等,能有效攔截攻擊。

✅ 加強防火牆與網路安全設定

- 限制 PHP CGI 模式 的存取權限

- 部署 Web 應用程式防火牆(WAF) 以防止 Web Exploit 攻擊

- 啟用 端口白名單機制,避免 PHP 服務被未經授權的來源存取

✅ 定期進行資安風險評估

企業應定期掃描系統漏洞,評估 PHP 服務配置,避免因弱勢設定(如未啟用身份驗證、允許遠端執行命令)而增加被攻擊的風險。

結論:PHP 漏洞攻擊仍在擴大,企業應立即強化防禦

近期攻擊案例顯示,駭客正廣泛利用 CVE-2024-4577 部署惡意軟體,如 XMRig 挖礦程式與 Quasar RAT,甚至透過修改防火牆規則來阻斷競爭對手。

這類攻擊不僅影響 伺服器效能與可用性,更可能導致 遠端存取木馬入侵,進一步竊取企業機密數據。

為確保安全,企業與用戶應 立即更新 PHP、限制高風險工具存取、部署 EDR 監控異常行為,並強化網路安全防護措施,以避免成為駭客的下個目標。