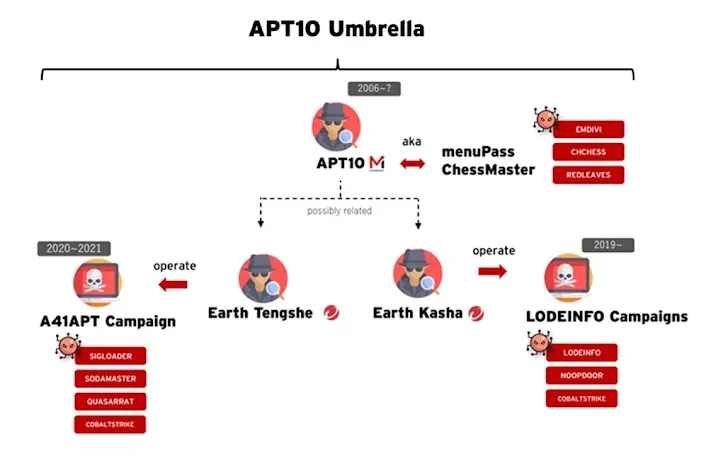

MirrorFace是隸屬於APT10的一個分支組織,又名Earth Kasha

根據網路安全公司ESET最新發布的報告,中國政府支持的駭客組織正在利用合法的VPN工具來隱藏他們在受害者網路中的活動。

ESET於週四 (11/7) 發布的報告中詳述了這些國家支持的資安威脅的最新狀況,並指出隨著受害目標清單的不斷增加,專家們認為這個計劃的用意,是進一步實現北京方面蒐集情報的目的。

該中國相關組織被稱為「MirrorFace」,通常是針對日本地區,但最近被觀察到針對歐盟的一個外交機構進行攻擊,這是該駭客組織首次針對歐洲地區的目標。

ESET在2024年4月至9月期間的APT活動報告中表示,「在此次攻擊中,網路威脅者以即將於2025年在日本大阪舉辦的世界博覽會為誘餌進行攻擊。」「這顯示即使擴展到新的地理區域,MirrorFace仍專注於日本及其相關的活動。」

MirrorFace,又稱為 Earth Kasha,被認為是隸屬於APT10的一個分支組織,其他分支組織還包括像Earth Tengshe和Bronze Starlight等。自2019年以來,MirrorFace主要是針對日本的機構,但在2023年初有觀察到新的攻擊活動延伸至台灣和印度地區。

多年以來,這個駭客組織的惡意軟體工具不斷地演進,包括後門程式如ANEL(又稱UPPERCUT)、LODEINFO和NOOPDOOR(又稱HiddenFace),以及一款名為MirrorStealer的憑證竊取工具。

ESET表示,MirrorFace的攻擊具有高度針對性,每年通常只有少於10次的攻擊事件。這些入侵的最終目標是進行網路間諜活動和資料竊取。而且,這並非首次有外交機構遭該駭客組織鎖定。

在ESET偵測到的最新攻擊中,受害者收到了一封魚叉式網路釣魚電子郵件,內含一個指向名為「The EXPO Exhibition in Japan in 2025.zip」ZIP壓縮檔案的連結,該壓縮檔案是適用於Microsoft OneDrive應用程式。

該壓縮檔案包含一個Windows捷徑檔案「The EXPO Exhibition in Japan in 2025.docx.lnk」,當啟動時會觸發一系列的感染,其最終目的是部署ANEL和NOOPDOOR等惡意軟體。

「ANEL在2018年底或2019年初左右就消聲匿跡,當時一般認為它已被LODEINFO取代,當時LODEINFO是在2019年後出現。」ESET表示,「因此,看到ANEL在將近五年後重新浮出檯面是值得深思細究。」

中國支持的駭客組織,例如Flax Typhoon、Granite Typhoon和Webworm等,日益依賴開源和多平台的SoftEther VPN軟體,以維持對目標網路的存取權,這樣的發展走向,也在近期的事件中得到印證。

此事件的消息緊隨著彭博社的另一篇報導之後,據報導中國關聯的 Volt Typhoon 曾入侵新加坡電信公司(Singtel)當作「測試回合」,這是針對電信公司和其他關鍵基礎設施的更大規模行動的一部分。消息人士指出,這起網路入侵事件於2024年6月被發現。

此外,美國的電信業者和網路服務供應商如AT&T、Verizon和Lumen Technologies也成為另一個中國國家級駭客組織「Salt Typhoon」(又稱FamousSparrow和GhostEmperor)的攻擊目標。

MirrorFace駭客組織相關的部分的入侵指標(IOCs):

| 0d59734bdb0e6f4fe6a44312a2d55145e98b00f75a148394b2e4b86436c32f4c |

| 43349c97b59d8ba8e1147f911797220b1b7b87609fe4aaa7f1dbacc2c27b361d |

| 4f932d6e21fdd0072aba61203c7319693e490adbd9e93a49b0fe870d4d0aed71 |

| 572f6b98cc133b2d0c8a4fd8ff9d14ae36cdaa119086a5d56079354e49d2a7ce |

| 5e7cd0461817b390cf05a7c874e017e9f44eef41e053da99b479a4dfa3a04512 |

| 7a7e7e0d817042e54129697947dfb423b607692f4457163b5c62ffea69a8108d |

| 93af6afb47f4c42bc0da3eedc6ecb9054134f4a47ef0add0d285404984011072 |

| 9590646b32fec3aafd6c648f69ca9857fb4be2adfabf3bcaf321c8cd25ba7b83 |

| b07c7dfb3617cd40edc1ab309a68489a3aa4aa1e8fd486d047c155c952dc509e |

| bcd34d436cbac235b56ee5b7273baed62bf385ee13721c7fdcfc00af9ed63997 |