#CVE-2022-23131

#CVE-2022-23134

美國網路安全暨基礎架構管理署 (CISA) 在其已知被開採漏洞清單(Known Exploited Vulnerabilities Catalog)添加了兩個影響 Zabbix 監控工具基礎設施的新漏洞,最重要的是,根據具有約束性作業指引:降低已知被開採漏洞的重大風險中(Binding Operational Directive (BOD) 22-01: Reducing the Significant Risk of Known Exploited Vulnerabilities),CISA 命令聯邦民事執行機構 (Federal Civilian Executive Branch)在 2022 年 3 月 8 日之前對所有系統進行漏洞修補,以減少其遭受潛在網路攻擊的風險。

漏洞編號CVE-2022-23131(CVSS 評分:9.8)和 CVE-2022-23134(CVSS 評分:5.3)這些漏洞可能導致整個網路受到威脅,使未經身份驗證的惡意攻擊者能夠提升權限並獲得Zabbix 前端管理員存取權限以及進行配置更改。這兩個漏洞由資安業者SonarSource 的研究員 Thomas Chauchefoin發現,這兩個漏洞均影響 Zabbix Web 前端版本,包括 5.4.8、5.0.18 和 4.0.36,此後,隨著版本 5.4.9、5.0.9 和 4.0.37 的發布,這些問題已得到解決。

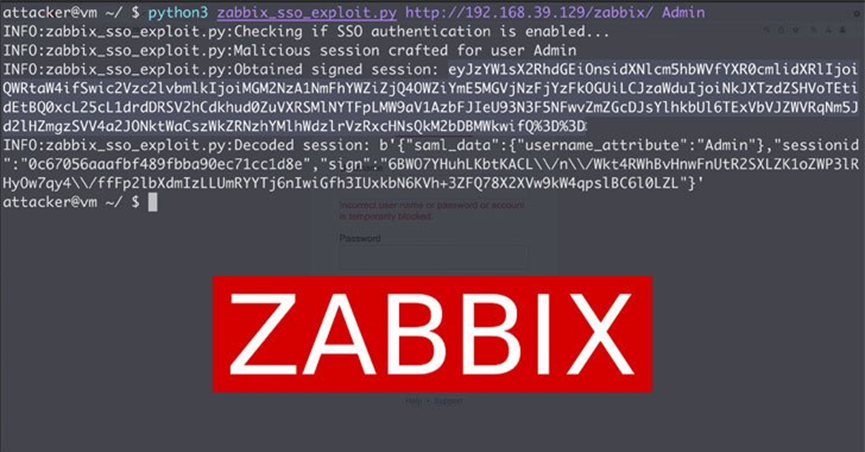

這兩個漏洞都是“不安全會話存儲”的結果,允許攻擊者繞過身份驗證並執行任意程式碼。然而,值得指出的是,這些漏洞僅影響啟用安全宣告標記語言(SAML) 中單一登入(SSO) 的身份驗證實例,但專家認為企業或組織有必要審查「已知被開採漏洞」清單並解決其基礎設施中的漏洞。

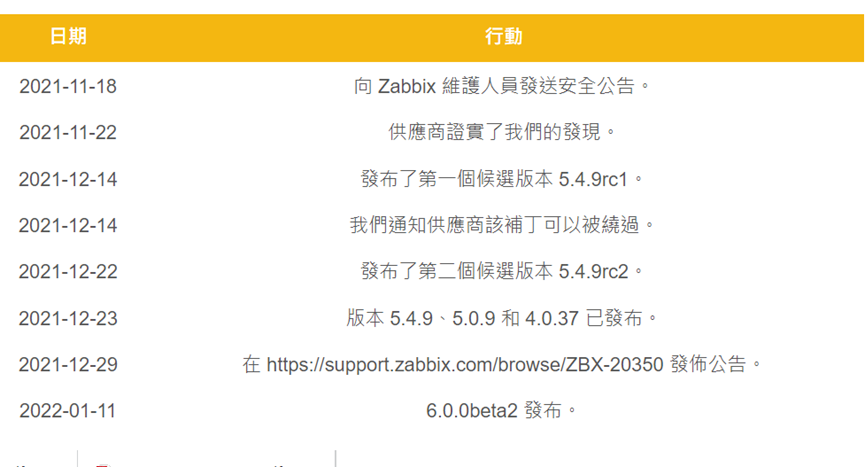

以下是THOMAS CHAUCHEFOIN發現這兩個漏洞的timeline: