該頂級後門程式是由國安局旗下菁英駭客組織方程式(Equation Group)所打造的

本週三(23日),來自中國盤古實驗室(Pangu Lab)的一組研究員發表了一份長達 56頁的報告,披露了一種頂級後門程式技術細節和攻擊組織關聯的詳細介紹,該後門被追踪為 Bvp47,用於入侵後監視並控制受害組織網路,據稱是由隸屬於美國國家安全局(National Security Agency-NSA)的一流駭客組織Equation Group所打造的。揭露此後門的中國盤古實驗室以iPhone 越獄技術(JailBreak)而聞名,去年曾以一項iOS漏洞在中國大型駭客大賽天府杯上贏得了30 萬美元。

該後門是在2013年研究員在中國某重點部門的主機進行深入取證調查期間從Linux系統中提取的,經研究發現這個後門程式需要與主機綁定的驗證碼才能正常運行,隨後研究人員又破解了驗證碼,並成功運行了這個後門程式,從部分行為功能上斷定這是一個頂級的後門程式,但是進一步調查需要攻擊者的非對稱加密私鑰才能啟動遠控功能,至此研究人員的調查受阻,並以基於樣本中最常見的字串“ Bvp ”和加密演算法中使用的數值“0x47”,稱該後門為Bvp47。

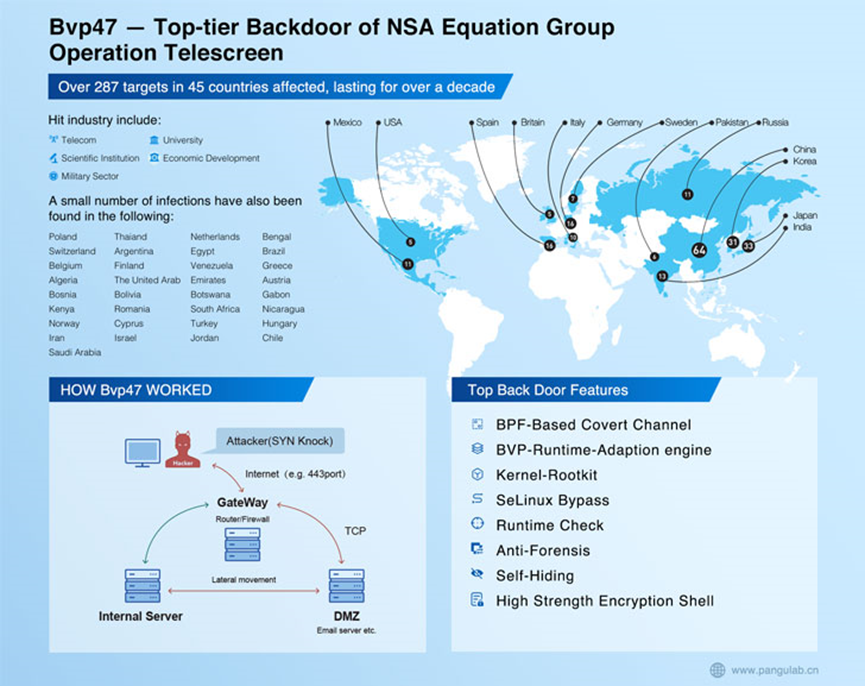

駭客組織The Shadow Brokers於2016 年和 2017 年先後洩露了一系列據稱從 Equation Group 竊取來的駭客工具和數據。2016 年 10 月末,在駭客洩露的檔案中,發現包含被 NSA旗下組織 Equation Group入侵的伺服器清單,盤古實驗室的研究員也在 The Shadow Brokers 洩露的數據中發現了可啟動Bvp47頂級後門的非對稱加密私鑰的檔案。根據洩露的數據,Equation Group 在 10 年來,在俄羅斯、日本、西班牙、德國、意大利等 45 個國家成功入侵了超過 287 個目標。該組織針對的目標,包括政府、電信、航空航天、能源、金融機構、核研究、石油和天然氣、軍事、運輸和開發加密技術的公司等。

盤古實驗室已將涉及利用Bvp47後門攻擊的活動稱為電幕行動(Operation Telescreen),並稱該後門包含 rootkit、繞過安全功能、反鑑識、自毀設計和其他功能等,旨在允許Equation Group實現對受感染設備的長期控制,窺視被入侵機構的內部網路系統。根據技術分析,後門可以攻擊包括Linux系統、AIX、Solaris、SUN等在內所有作業系統,研究員認為該後門設計精良、架構靈活、功能強大且適用廣泛,能在隱蔽的控制下毫不費力地收集數據,若搭配上零時差漏洞更能使它的網路攻擊力勢不可擋,可讓Equation Group在各國的網路對抗中處於絕對的主導地位。

該實驗室的報告,除了對Bvp47 的技術描述外,還包括強調惡意後門、Equation Group和 美國NSA 之間的關聯,欲了解更多,您可以按此下載

有關Bvp47的部分入侵指標(Indicator of compromise -IOCs):

MD5:

58b6696496450f254b1423ea018716dc

SHA 256:

7989032a5a2baece889100c4cfeca81f1da1241ab47365dad89107e417ce7bac

SHA 1:

ad0197db424b35314a479552875e18893a4ba95a

hostname:

vsn1radius1.vsn1.net.in

ultra10.nanya.edu.tw

win.hallym.ac.kr

www.nursat.kz

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”