資安公司 Sysdig 最新研究揭示,由中國政府支持的威脅行為者 UNC5174 正積極展開新一波具有高度隱匿性的網路間諜行動。該組織日益依賴開源工具與先進攻擊技術,以規避偵測與追蹤,展現其日益成熟的行動能力。

根據報告指出,UNC5174 為先前 Mandiant 所揭露的中國國家承包駭客團體,其目標鎖定美國、英國、加拿大及亞太地區的重要機構與基礎設施。該組織持續運用自製惡意軟體與開源後門工具,滲透目標系統並進行情報蒐集。

利用開源工具提升隱匿性與歸因困難度

UNC5174 的攻擊策略之一,是廣泛使用開源工具來掩蓋其國家背景,使其行為更難與國家級行動劃上等號。此舉亦降低了行動的歸因風險,進一步模糊其來源。

在此次活動中,關鍵工具之一為 VShell —— 一款與知名滲透測試框架 Cobalt Strike 類似的開源後門程式。VShell 屬於無檔案型(fileless)惡意程式,其程式碼全數駐留於記憶體中,使傳統的檔案掃描工具難以發現其蹤跡。

Sysdig 表示:「像 UNC5174 這類高階攻擊者轉向使用開源工具,除了降低成本,更可大幅增加偵測與追蹤的困難度,其行為模式亦更接近一般低技術駭客,進一步混淆歸因分析。」

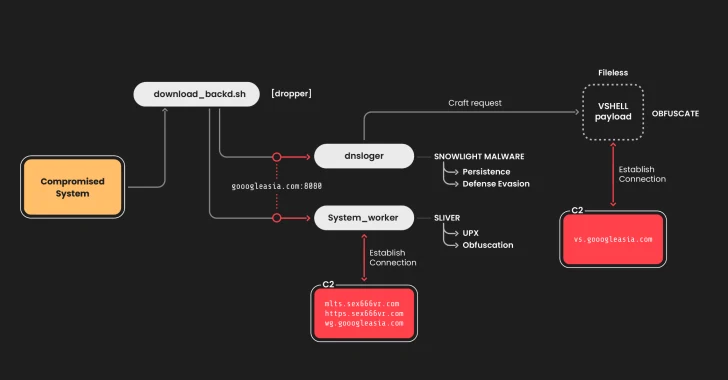

攻擊鏈分析:高度模組化與持久滲透能力

UNC5174 所展現的攻擊流程極具組織性,包含以下階段:

- 初始入侵:使用未公開的技術進行系統滲透

- 惡意程式植入:

- Snowlight:自行開發的 Linux 惡意軟體,顯示其深厚的系統底層知識

- Silver:用於建立持續遠端控制能力的 C2 模組

- VShell:駐留於記憶體的後門工具,用於隱密操控

值得注意的是,UNC5174 採用了 WebSockets 作為其指揮控制(C2)通道,這種方式相較於傳統 C2 通訊協定更具隱匿性,可實現即時加密命令下達,並有效混入一般網路流量中。

Sysdig 指出:「透過 WebSockets 傳輸,可大幅降低異常流量特徵,加上 HTTPS 加密,攻擊行為更難與正常活動區分,進一步提升偵避能力。」

鎖定戰略性目標,滲透國際關鍵領域

UNC5174 的攻擊行動明確服務於國家戰略利益,其鎖定的目標範圍廣泛,涵蓋:

- 政府單位與研究機構

- 智庫與政策制定機構

- 高科技產業

- 非政府組織(特別是亞太地區)

- 關鍵基礎設施(如能源、醫療與國防部門)

這些攻擊行為主要目的為取得敏感資料,進行長期滲透與情報收集。

防禦啟示與應對建議

根據 Sysdig 分析,UNC5174 的活動自 2024 年 11 月即已展開,其持續性與隱匿性極高,對傳統資安防禦機制構成嚴峻挑戰。

Sysdig 資安策略師 Crystal Morin 表示:「該組織幾乎不留痕跡地運作,展現高度隱蔽性。我們發布這份研究報告的目的,是希望協助業界更有效偵測如 VShell 等先進後門工具的活動。」

Sysdig 並釋出以下資源供防禦團隊應用:

- YARA 偵測規則

- Falco 行為監控規則

- 最新入侵指標(IoCs)清單

企業與政府機構應立即評估其對於無檔案型惡意程式、記憶體攻擊與加密通訊異常的偵測能力是否到位,並強化相關防護機制。

專家總結:面對開源武器化的國家級威脅,防禦需邁向新階段

UNC5174 可視為現代國家級威脅行為者的典型代表:技術精湛、行動低調、手法創新,並能有效結合開源工具與定製惡意程式進行精準滲透。

防禦方應採取以下建議措施:

- 建立以行為為核心的偵測機制,突破傳統特徵式防禦限制

- 強化記憶體監控與針對 WebSocket 等非典型通訊協定 的流量分析

- 善用開源社群提供的 威脅情資與即時規則(如 YARA 與 Falco) 提升偵測能見度

在日益複雜的資安威脅環境下,隱匿性攻擊與開源工具武器化已成為新常態。唯有採取主動防禦策略,方能有效應對此類新型態威脅。

UNC5174的部分入侵指標(Indicator of compromise IOCs):

e6db3de3a21debce119b16697ea2de5376f685567b284ef2dee32feb8d2d44f8

8d88944149ea1477bd7ba0a07be3a4371ba958d4a47b783f7c10cbe08c5e7d38

21ccb25887eae8b17349cefc04394dc3ad75c289768d7ba61f51d228b4c964db