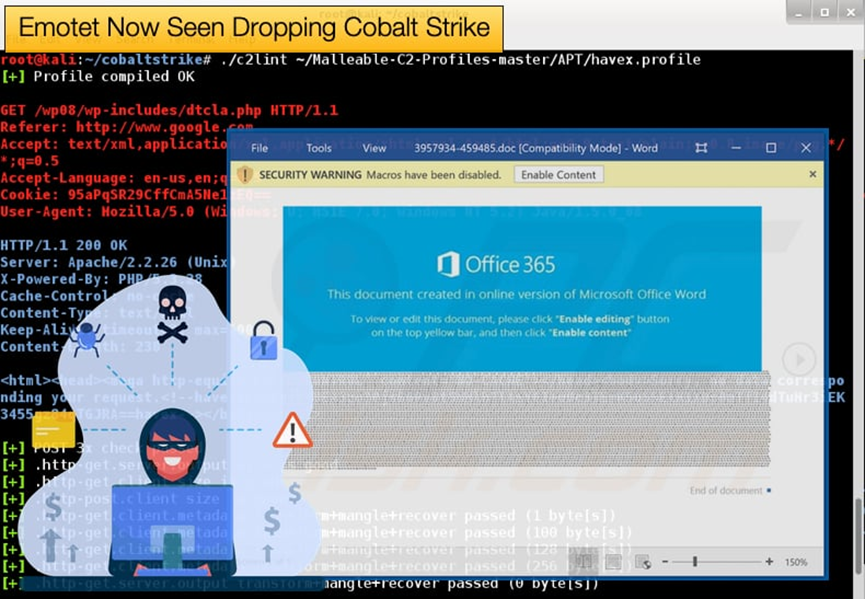

Emotet的回歸是一個巨大的威脅,同時它的發展也令人擔憂,在過去Emotet會在受感染的設備上安裝TrickBot或Qbot木馬,進而在受感染的系統上部署 Cobalt Strike。在典型的攻擊中,受害者在最初感染和被部署勒索軟體之間會有大約一個月的時間。但現在研究人員發現由於Emotet跳過了中間木馬TrickBot 和 Qbot 的初始有效負載,駭客將可立即存取網路、橫向傳播、快速部署勒索軟體並竊取數據,這自然意味著從 Emotet 感染到勒索軟體攻擊的時間大大縮短。據悉,Emotet的捲土重來,是由操作Conti勒索軟體的駭客推波助瀾的,而Cobalt Strike的Beacon快速安裝有望加速勒索軟體的部署。

減少攻擊鏈將使駭客能夠速進入攻擊的第二階段,例如在受感染的網路上安裝勒索軟體。

資安公司 Cofense 與Bleeping Computer共享的 Flash Alert中證實了攻擊中使用的新手法。當 Cobalt Strike 樣本運行時,它試圖聯繫lartmana[.]com的網域。不久之後,Emotet投放了Cobalt Strike的執行檔案

Cofense 研究人員推測,新的攻擊鏈可能是一次測試,甚至是無意的,然而Emotet 的重新出現和隨後的策略變化預示著更多的勒索軟體攻擊。隨著攻擊手法上的新變化,Emotet 縮短了感染和最終勒索軟體部署之間的時間,目前專家們將繼續監測事態的發展。

Emotet相關的Indicators of Compromise (IOCs):

SHA256 hash: 7c5690577a49105db766faa999354e0e4128e902dd4b5337741e00e1305ced24

SHA256 hash: bd9b8fe173935ad51f14abc16ed6a5bf6ee92ec4f45fd2ae1154dd2f727fb245

SHA256 hash: f7a4da96129e9c9708a005ee28e4a46af092275af36e3afd63ff201633c70285

SHA256 hash: d95125b9b82df0734b6bc27c426d42dea895c642f2f6516132c80f896be6cf32

SHA256 hash: 88b225f9e803e2509cc2b83c57ccd6ca8b6660448a75b125e02f0ac32f6aadb9

SHA256 hash: 1abd14d498605654e20feb59b5927aa835e5c021cada80e8614e9438ac323601

URLs:

hxxp://av-quiz[.]tk/wp-content/k6K/

hxxp://devanture[.]com[.]sg/wp-includes/XBByNUNWvIEvawb68/

hxxp://ranvipclub[.]net/pvhko/a/

hxxp://visteme[.]mx/shop/wp-admin/PP/

hxxps://goodtech.cetxlabs[.]com/content/5MfZPgP06/

hxxps://newsmag.danielolayinkas[.]com/content/nVgyRFrTE68Yd9s6/

hxxps://team.stagingapps[.]xyz/wp-content/aPIm2GsjA/

IP:

177.72.80.14

51.210.242.234

51.178.61.60

196.44.98.190

185.148.169.10

142.4.219.173

168.197.250.14

94.177.248.64

81.0.236.93

66.42.55.5

45.76.176.10

188.93.125.116

103.8.26.103

103.8.26.102