Key Points:

*在歐洲刑警關閉Emotet殭屍網路及其C2伺服器的十個月後,Emotet再次活躍起來。

*今年 4 月 25 日,執法部門還從受感染的電腦上大規模移除了 Emotet。

*新的 Emotet 伺服器和惡意軟體樣本已於 11 月 14 日出現。

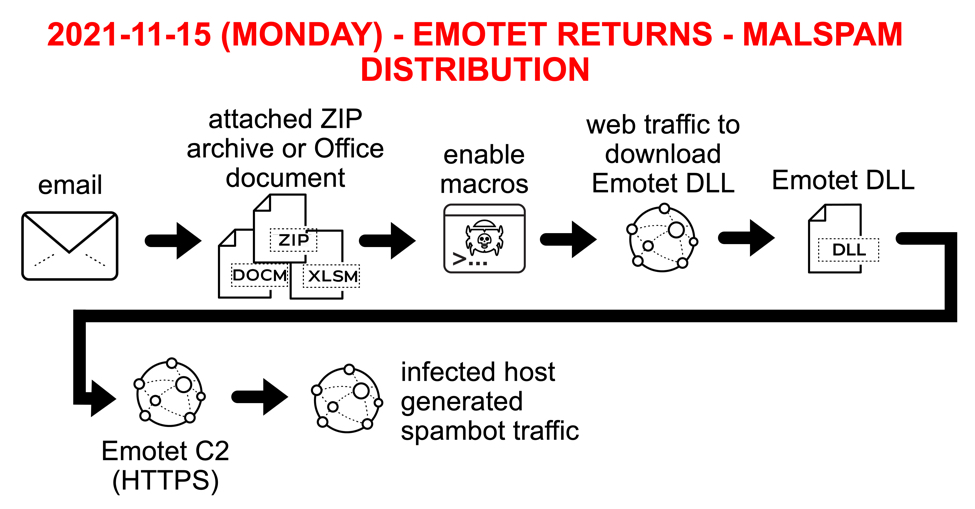

Emotet 惡意軟體曾被認為是傳播最廣泛的惡意軟體,它使用垃圾郵件活動和惡意附件來分發惡意軟體,Emotet 會使用受感染的設備來執行其他垃圾郵件活動並安裝其他payloads,例如 QakBot (Qbot) 和 Trickbot 惡意軟體。然後,這些payloads將用於向駭客提供部署包括 Ryuk、Conti、ProLock、Egregor 等勒索軟體的入侵初期的存取權限。

今年年初,由歐洲刑警組織和8國警方合作協調的一項國際執法行動接管了 Emotet 基礎設施並逮捕了兩名系統管理員,並為了預防Emotet起死回生,於4月25自遠端關閉了受害系統上的Emotet功能並自動執行程式,移除Emotet殭屍網路,從受感染的設備中移除了惡意軟體,但新的Emotet伺服器和惡意軟體樣本已於 11 月 15 日出現。

來自Cryptolaemus、GData和Advanced Intel的研究人員已經開始看到 TrickBot 惡意軟體在受感染設備上投放Emotet的載入器(Loader),根據Cryptolaemus研究員,在過去駭客經常運用Emotet來在受害電腦下載TrickBot,但駭客現在使用一種稱為“Operation Reacharound”的方法,利用TrickBot 的現有基礎設施重建 Emotet 殭屍網路,研究員相信這可能是Emotet回歸的方式。

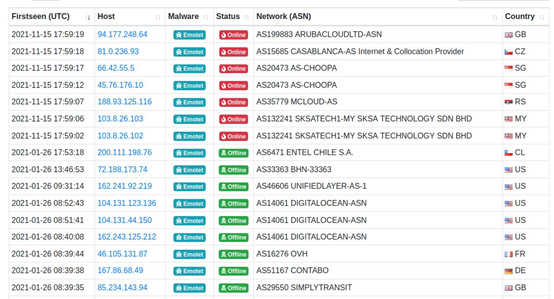

另外,Cryptolaemus的成員 Abuse.ch發布了新的Emotet殭屍網路C2伺服器列表,據了解,新的 Emotet 基礎設施正在迅速增長,已有超過 246 台受感染設備已經充當C2伺服器,強烈建議網路管理員封鎖以下相關的 IP 地址。

177.72.80.14

51.210.242.234

51.178.61.60

196.44.98.190

185.148.169.10

142.4.219.173

168.197.250.14

94.177.248.64

81.0.236.93

66.42.55.5

45.76.176.10

188.93.125.116

103.8.26.103

103.8.26.102

相關的Indicators of Compromise (IOCs)

SHA256 hash: 7c5690577a49105db766faa999354e0e4128e902dd4b5337741e00e1305ced24

SHA256 hash: bd9b8fe173935ad51f14abc16ed6a5bf6ee92ec4f45fd2ae1154dd2f727fb245

SHA256 hash: f7a4da96129e9c9708a005ee28e4a46af092275af36e3afd63ff201633c70285

SHA256 hash: d95125b9b82df0734b6bc27c426d42dea895c642f2f6516132c80f896be6cf32

SHA256 hash: 88b225f9e803e2509cc2b83c57ccd6ca8b6660448a75b125e02f0ac32f6aadb9

SHA256 hash: 1abd14d498605654e20feb59b5927aa835e5c021cada80e8614e9438ac323601

URLs:

hxxp://av-quiz[.]tk/wp-content/k6K/

hxxp://devanture[.]com[.]sg/wp-includes/XBByNUNWvIEvawb68/

hxxp://ranvipclub[.]net/pvhko/a/

hxxp://visteme[.]mx/shop/wp-admin/PP/

hxxps://goodtech.cetxlabs[.]com/content/5MfZPgP06/

hxxps://newsmag.danielolayinkas[.]com/content/nVgyRFrTE68Yd9s6/

hxxps://team.stagingapps[.]xyz/wp-content/aPIm2GsjA/