近期針對 Ivanti Connect Secure VPN 裝置的攻擊揭露一款具備高度隱蔽性與持久性的惡意程式 DslogdRAT。該程式與一支簡化但功能完整的 Perl Web Shell 並行部署,顯示攻擊者具備高度組織化與長期滲透的企圖心。

本次事件由日本資安應變中心 JPCERT/CC 在調查 2024 年 12 月針對當地企業所發動的 CVE-2025-0282 零時差攻擊時發現。該行動突顯國家級威脅行為者正積極利用邊界設備漏洞作為進入企業內部網路的跳板。

初始攻擊向量:Perl Web Shell 提供後續惡意載入管道

攻擊者最初透過一支 Perl CGI 腳本建立對 Ivanti 裝置的遠端控制通道。該 Web Shell 透過驗證特定 Cookie 值與硬編碼 Token 的匹配來執行任意指令,達成命令執行功能。雖屬輕量型後門,卻為部署 DslogdRAT 提供有效的初始滲透通道。

此手法反映攻擊者精準掌握裝置管理機制,並採用低干擾、高穩定性的攻擊手段,以提高隱蔽性並降低被即時偵測的風險。

惡意程式架構與持久化機制:多程序與多執行緒設計

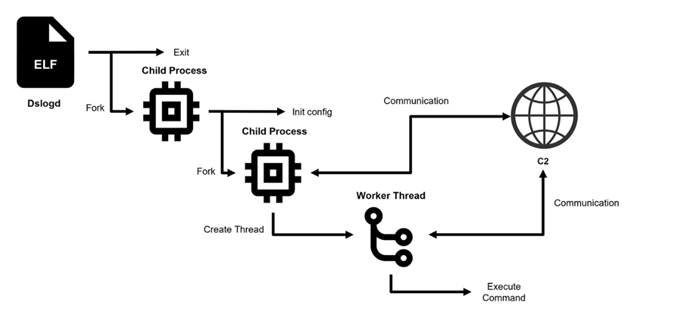

DslogdRAT 一旦部署,會透過以下方式建立持久存在並維持與指揮控制伺服器(C2)的連線:

- 主程序(main process)會啟動第一子程序後即終止,增加其在系統中的存活隱蔽性。

- 第一子程序進入監控迴圈並啟動第二子程序,專責處理 C2 通訊。

- 第二子程序採用 pthread 函式庫 實作多執行緒架構,以提升處理效率與穩定性。

- 與 C2 之間的資料傳輸透過 XOR(7 位元組區塊)編碼加密,金鑰範圍為 0x01 至 0x07,明顯為規避流量檢測所設計。

此外,惡意程式在程序名稱與執行緒管理上,模擬 Linux 系統內建背景程序(如:kworker/0:02),增加攻擊存續性與防禦系統誤判機率。

設定檔分析:作業時段與網路通訊參數具明顯躲避設計

DslogdRAT 的二進位程式內含一組以 XOR 編碼儲存的設定資料,內容揭露攻擊者針對企業環境所設計的操作模式,包括:

- C2 位址:3.112.192[.]119

- 通訊埠:443(偽裝為 HTTPS)

- 預設 Shell:/bin/sh

- Proxy 設定:127.0.0.1,帳號:admin,密碼:admin

- 作業時段:每日 08:00 至 14:00,以融入正常營運流量,減少異常行為觸發警示的機會。

此類時間視窗限制的設計,已成為 APT 威脅常見的逃避偵測技術,特別適用於躲避基於行為基準(behavioral baseline)或流量異常偵測的防禦系統。

功能模組與操作命令:支援完整控制與橫向滲透

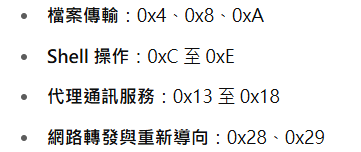

DslogdRAT 具備高度模組化的遠端操作能力,其支援的指令範圍涵蓋:

此外,惡意程式在首次與 C2 建立連線時,會發送含主機指紋(host fingerprint)之封包,資訊經編碼處理以利後端工具自動解析並針對性控制。

關聯性觀察:與 UNC5221 使用的 SPAWNSNARE 並存

研究人員也在受害系統中觀察到與 中國威脅行為者 UNC5221 有關的 SPAWNSNARE 後門程式。該惡意程式曾於 2025 年 4 月由 Google 與美國 CISA 公布。雖然目前無法直接證明 DslogdRAT 與該行為者有明確關聯,但兩種惡意工具的同時出現顯示:

- 攻擊者可能共用相同工具組(toolkit)或基礎架構。

- 該行動可能屬於更大規模、協同運作的滲透行動一環。

安全建議:防護對策與威脅獵捕優先事項

鑑於 DslogdRAT 攻擊手法高度隱蔽且具模組彈性,建議企業資安團隊立即採取下列行動:

- 立即更新系統:套用 Ivanti 官方對 CVE-2025-0282 與 CVE-2025-22457 所發布的修補程式。

- 檢測與鑑識:針對 VPN 裝置執行全面記憶體與檔案系統檢查。

- 監控指標(IoC):

- 惡意程式 SHA-256:1dd64c00f061425d484dd67b359ad99df533aa430632c55fa7e7617b55dab6a8

- Web Shell 路徑:/home/webserver/htdocs/dana-na/cc/ccupdate.cgi

- C2 位址:3.112.192[.]119

- 網路分段與通訊限制:針對 VPN 裝置與關鍵資源間的橫向通訊設限。

- 導入威脅獵捕機制:主動搜尋偽裝程序、異常執行緒與潛伏連線行為。

- 重新評估邊界設備安全策略:將邊界設備納入端點監控架構並強化紀錄保存與異常警示。

結語:持續滲透技術的演進挑戰企業資安防線

DslogdRAT 的部署手法與架構展示出當代威脅行為者在攻擊規劃、隱匿執行與後門操控上的高度成熟度。面對此類針對 VPN 與邊界裝置的複合型攻擊,企業應優先強化邊界安全治理、威脅偵測能量與事件回應準備,方能有效降低入侵風險與損害影響。