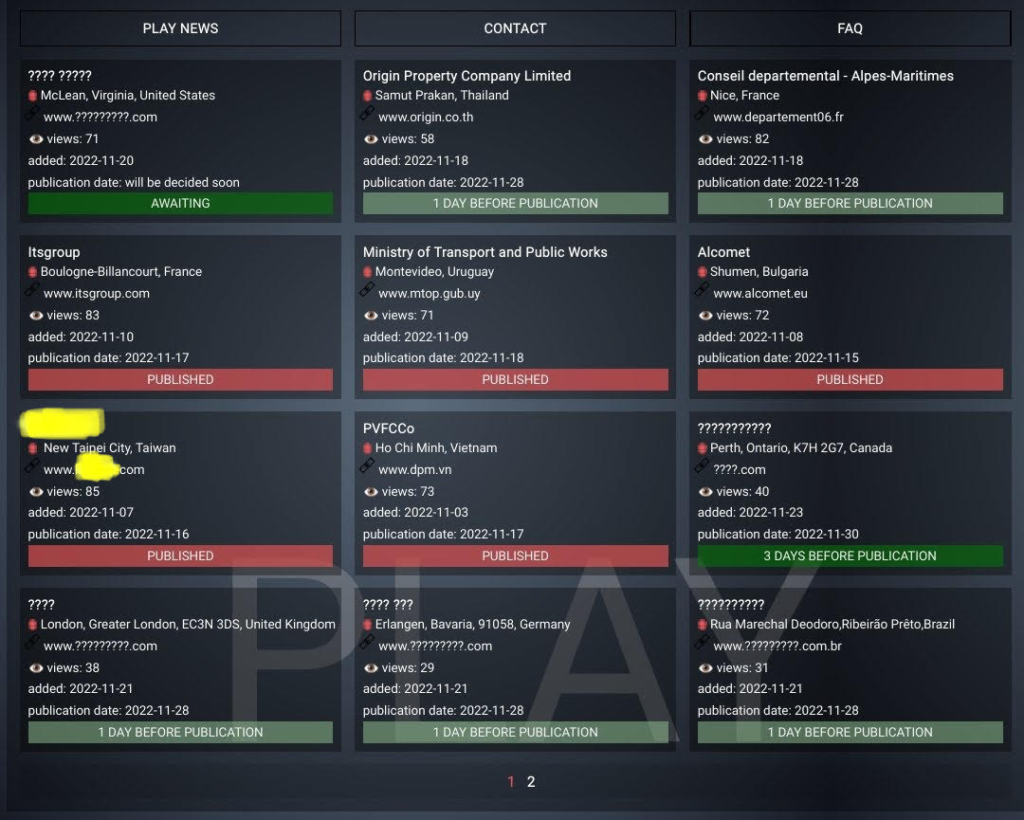

竣盟科技於11月27日發現PLAY勒索軟體首度公開其揭秘網站PLAY NEWS,PLAY NEWS上已出現18家受害公司,目前只有八家公司名稱和資訊被披露,其餘10家公司名稱尚未公開,然而,受害名單中出現了台灣顯卡大廠的頁面,該大廠近幾來年積極布局智慧醫療領域,提供多元性的醫療解決方案。據觀察,目前該企業的網站運作正常,在公開資訊觀測站上沒有有關資安事件的重訊。但PLAY聲稱已盜取約355GB的數據,並已先公開外洩10GB數據作為入侵的證據,據PLAY稱,如該企業未在14天內付贖金,將發布所有盜來的數據。在外洩的數據中包含了合約,協議,研究數據及敏感資料的檔案,PLAY也在該顯卡大廠頁面中提供download link及密碼供任何人下載使用。

認識PLAY勒索軟體

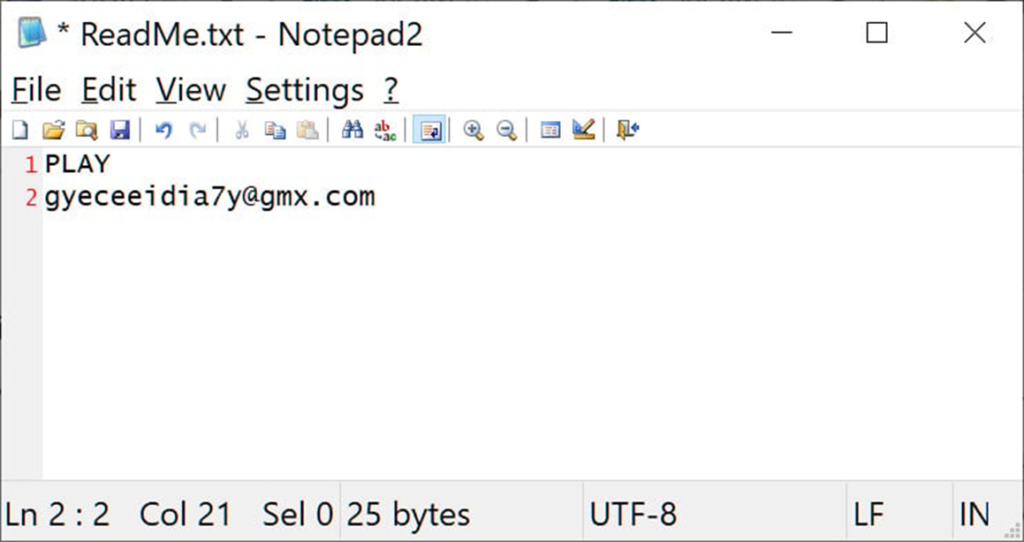

PLAY勒索軟體於2022年 6 月首次出現,並因加密檔案後的.play副檔名而得名。有趣的是,操作PLAY勒索軟體的背後駭客並沒有像其他典型的勒索軟體一樣提供詳細的勒索信或說明,Play的勒索信異常的短且簡單。PLAY 的ReadMe.txt勒索信不會在每個檔案夾中建立,僅建立在硬碟的根目錄 (C:\) 中,並且只包含“PLAY”一詞和聯繫的Email地址,如下圖顯示:

2022 年 8 月中旬,當一名叫Luis Ernesto Zegarra的記者發現阿根廷科爾多瓦司法機構(Argentina’s Judiciary of Córdoba)受害時,宣布了第一起PLAY勒索軟體公開入侵事件,阿根廷司法部證實了這次

攻擊,並將其描述為有史以來對公共機構最嚴重的攻擊,司法部IT系統斷網及其數據庫被破壞,導致職員們被迫使用筆和紙來建立和處理法院的文件。據悉,PLAY使用常見的Big Game Hunting策略,例如利用保持連線的 SystemBC RAT 和Cobalt Strike的滲透工具,並使用自訂義 PowerShell 腳本和 AdFind 進行枚舉,使用 WinPEAS 進行權限升級,並使用 RDP或SMB 在目標網路內進行橫向移動。

PLAY是如何攻擊?

Play使用被入侵的有效帳戶、暴露的RDP 伺服器和 FortiOS 漏洞 CVE-2018-13379 和 CVE-2020-12812 來獲得對組織網路的初期存取。在獲得存取權限後,開始使用“ lolbins ”二進製檔案,將其用作攻擊的一部分,之後通過群組原則(GPO)在內部網路中分發可執行檔,然後運行任務排程的PsExec 或 wmic,在獲得對內部網路的完全存取權後,他們會使用“.play” 副檔名的加密檔。

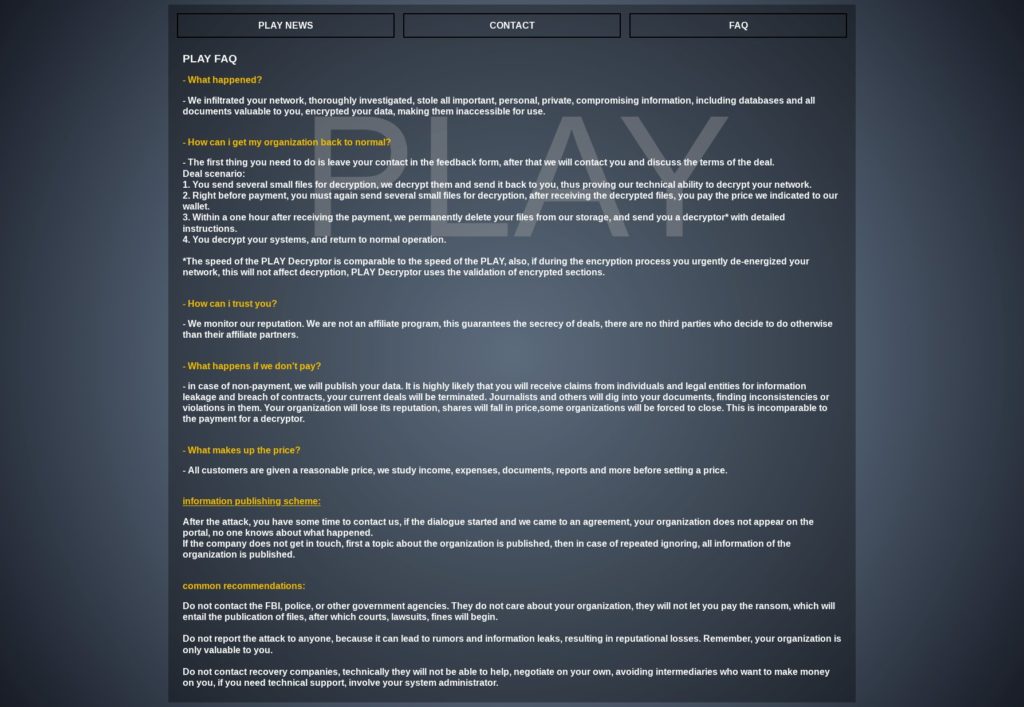

值得指出的是,根據研究PLAY是擅長一個採取間歇性加密(Intermittent Encryption)的勒索軟體組織,間歇性加密是通過只加密部分檔案而非所有內容,可加速加密或是毀損資料的程序,也可躲避以統計分析為檢測方式的安全系統。另外, PLAY在常見問題中表示,會在收到贖金的一個小時內刪除盜來的數據及提供解密工具給受害者,然而根據PCrisk 的統計及評估,儘管受害者滿足贖金的要求,但通常不會收到解密數據的必要工具。

有關PLAY勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

006ae41910887f0811a3ba2868ef9576bbd265216554850112319af878f06e55

fc2b98c4f03a246f6564cc778c03f1f9057510efb578ed3e9d8e8b0e5516bd49

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”