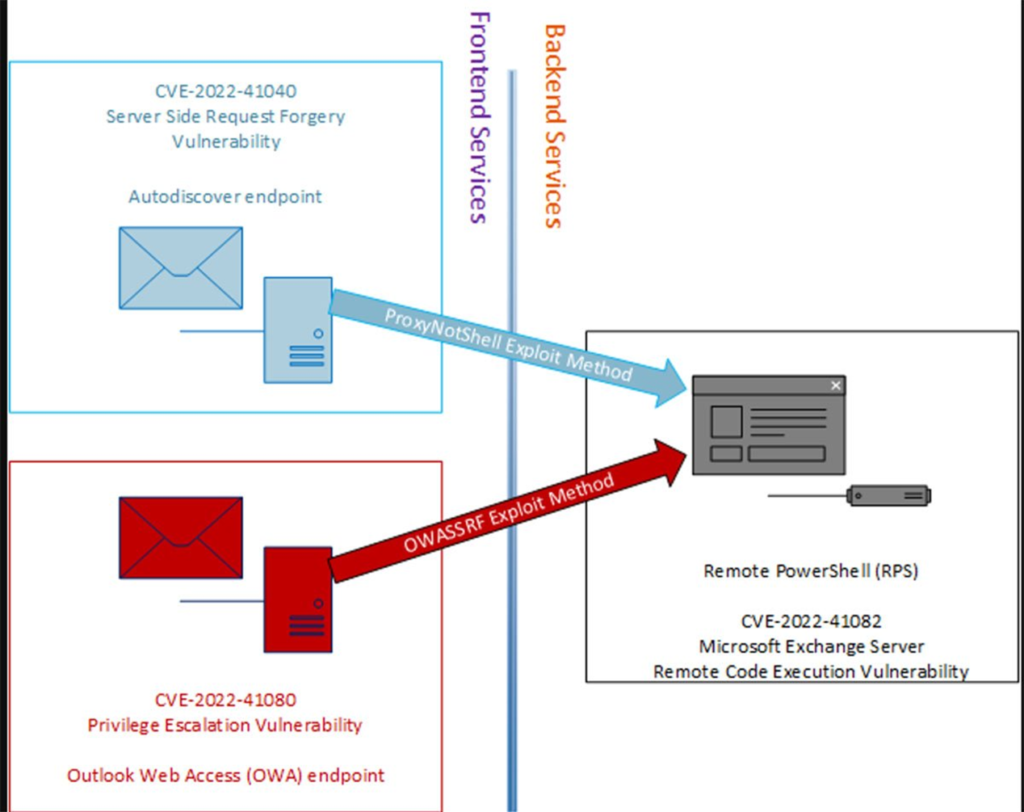

根據 CrowdStrike 的最新研究,PLAY勒索軟體正在使用一種新的利用方法來繞過 Microsoft 的 ProxyNotShell 緩解措施並獲得對 Exchange伺服器的初期存取權限。ProxyNotShell 包含兩個 Microsoft Exchange Server 漏洞,這些漏洞在 9 月公開披露之前已被廣泛利用。攻擊者將一個伺服器端請求偽造 (SSRF) 漏洞(編號為 CVE- 2022-41040)和一個來遠端執行任意程式碼(編號為 CVE-2022-41802)連結在一起,以獲取對用戶系統的存取權限。雖然 Microsoft 發布了 Autodiscover 端點的 URL 重寫緩解措施以回應 ProxyNotShell,但PLAY勒索軟體攻擊者找到了解決方法,可使Exchange 伺服器處於另一波潛在重大攻擊浪潮的中。

CrowdStrike在周二的Blog文章中詳細介紹了企業將面臨的新風險,並指出PLAY勒索軟體背後的駭客團體如何利用 CVE-2022-41080 和 ProxyNotShell 漏洞之一CVE-2022-41082,濫用網頁版郵件管理介面(Outlook Web Access -OWA) 實現遠端執行任意程式碼,CrowdStrike 將此漏洞利用方法稱為“OWASSRF”,根據 CrowdStrike 最近對數個 PLAY勒索軟體入侵的調查,其中共同的入口向量被確認為 Microsoft Exchange伺服器上。駭客通過這種新的手法OWASSRF進行初期存取後,駭客便利用合法的遠端存取工具Plink 和 AnyDesk 可執行檔案來維持存取,並在Exchange伺服器上執行反取證技術以試圖隱藏他們的擊行動。

Microsoft 的漏洞指南將 CVE-2022-41080 歸類為Exchange伺服器特權提升漏洞,屬於攻擊複雜性低且無需與用戶互動。由於 CVE-2022-41080 與 CVE-2022-41040 具有相同的CVSS評級,並且被 Microsoft 標記為有可能被利用,因此 CrowdStrike 評估該新技術很可能與該漏洞有關。

隨後,CrowdStrike 確認 CVE-2022-41080 並未被利用來獲得初期存取權限,而是與 ProxyNotShell 漏洞結合以繞過 Microsoft 的緩解措施。新的利用方法繞過了微軟為回應ProxyNotShell 而提供的自動發現端點的URL 重寫緩解措施,這是一種新穎的、以前未記錄的方式,可以通過OWA 前端端點存取PowerShell 遠端服務,而不是利用自動發現端點。

另一家資安公司Rapid 7,在周三發布的一篇博客文章中表示,已經觀察到通過上述OWASSRF漏洞利用鏈獲得遠端執行Exchange伺服器的入侵數量有所增加, Rapid7 敦促用戶立即安裝最新的 Exchange 更新,並警告他們不要依賴 Microsoft 重寫緩解措施,僅使用 Microsoft 緩解措施的伺服器確實容易受到攻擊,並指出已修補的伺服器不容易受到攻擊。此外,在測試已修補和未修補的系統後,CrowdStrike 敦促組織應為 Exchange 系統安裝名為 KB5019758 的修補程式,以防止被利用。如果組織無法立即修補,建議完全禁用網頁版郵件管理介面(OWA)。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”