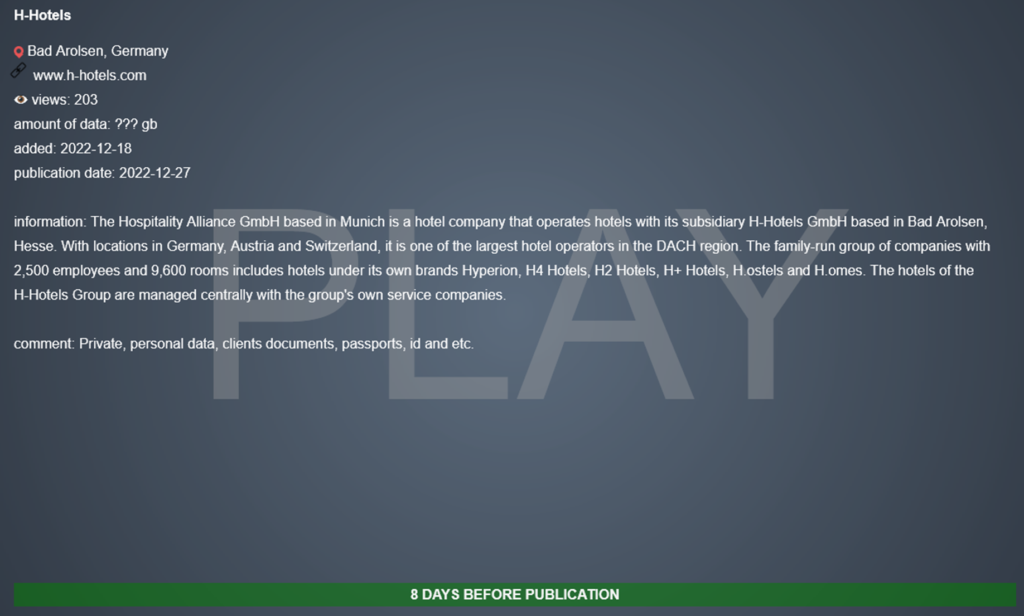

德國連鎖酒店 H-Hotels披露了在12月11日發生的網路攻擊,導致其通訊中斷的事件;值得一提,PLAY勒索軟體集團已聲稱這次攻擊出自其手,並在其Tor揭秘網站PLAY NEWS上聲稱竊取了H-Hotels的數據,包括個人數據、客戶文件、護照、身份證等,然而PLAY尚未發布任何樣本來支持這說法,H-Hotels稱無法驗證PLAY勒索軟體集團聲稱擁有這些資料的準確性。H-Hotels 是一家知名酒店集團,在德國、奧地利和瑞士的 50 個地點經營著 60 家酒店,共有 9,600 間客房。這家連鎖酒店擁有 2,500 名員工,是德奧瑞三個國家最大的連鎖酒店之一,營運著以H-Hotels的名義以及子品牌 Hyperion、H4 Hotels、H2 Hotels、H + Hotels、H.ostels和H.omes的酒店。

根據H-Hotels內部和外部 IT 專家的初步調查結果,駭客在其專業攻擊的下設法繞過了酒店的多層的技術防護和IT保護系統,為應對此次攻擊,酒店立即關閉IT系統並與互聯網斷開連接,以防止進一步擴散,確保集團旗下個別酒店的持續運營,並照常接受酒店預訂, 但目前無法或不能及時回答通過電郵進行的查詢,建議客戶通過電話聯繫所需或已經預訂的酒店。H-Hotels 已將此攻擊事件通報德國調查機構,並正在與一家 IT 取證公司合作,以盡快恢復其係統。該公司還表示,它正在採取措施確保在未來能夠充分保護自己免受類似的網絡攻擊。

繼11月底,台灣上市顯卡大廠遭PLAY入侵後,上禮拜五(12/16)也傳出興櫃半導體,遭PLAY列為受害者的消息。同樣地,PLAY聲稱已盜取該IC設計大廠的數據但未提供任何的資料樣本。

PLAY是一支新型的勒索軟體,在6月份浮出水面,以簡潔的勒索信引人關注,勒索信不含任何說明,只留下:

- PLAY的字眼

- 電郵地址

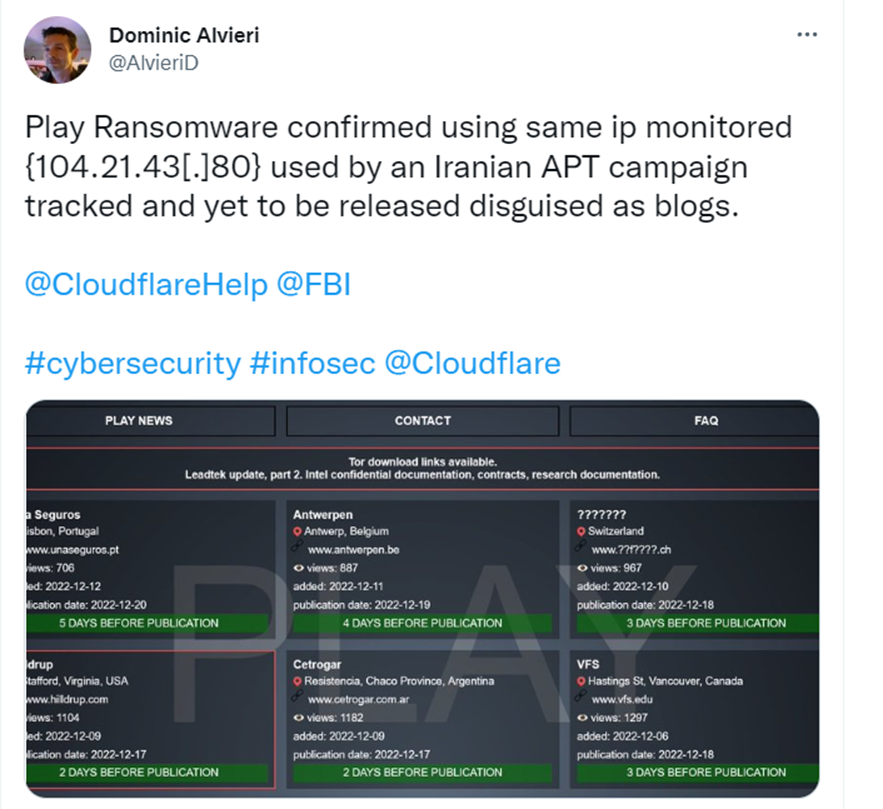

提供極少的資訊給與受害組織,並且不會公開勒索的贖金,使其添加了神秘的色彩,然而資安研究員Dominic Alvieri 證實PLAY使用與伊朗APT駭客活動的相同IP (104.21.43(.)80) ,PLAY是否真的源於伊朗國家駭客仍有待進一步的觀察。

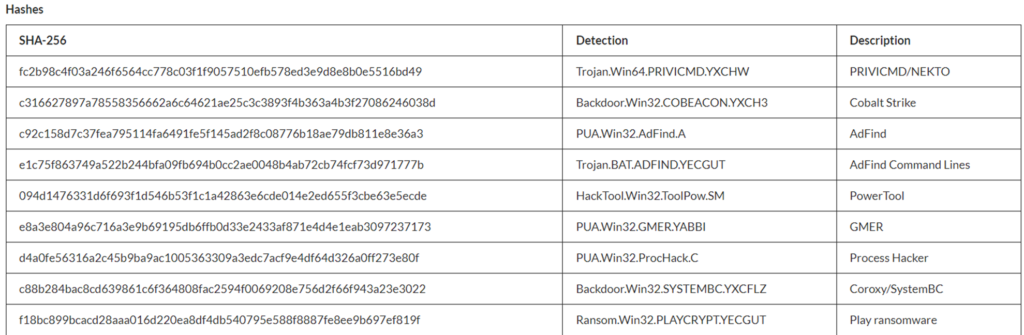

有關PLAY勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”