資安研究人員揭露了一場高度複雜的網路攻擊行動,此行動利用陞泰Avtech攝影機與華為 HG532 路由器的漏洞擴展 Mirai 變種惡意網路,稱為 Murdoc Botnet。這起大規模攻擊凸顯了物聯網(IoT)漏洞被用於建立惡意網路的日益增長的威脅。

行動概述與發現

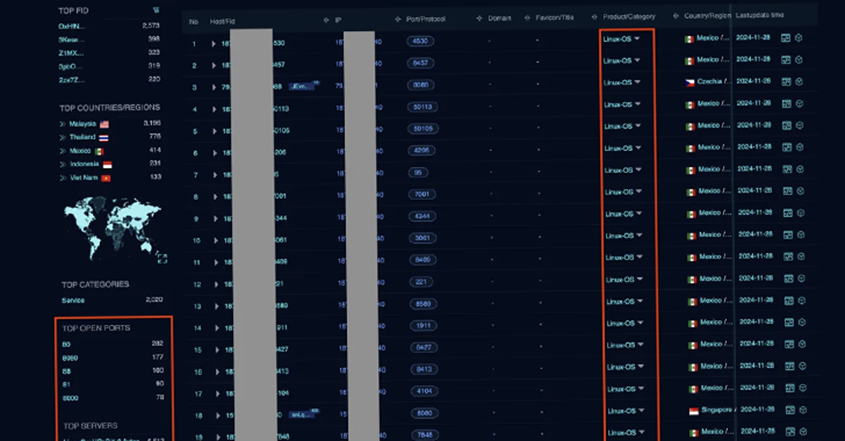

根據 Qualys 資安研究員 Shilpesh Trivedi 的說法,Murdoc Botnet 展現出「增強的能力,能利用漏洞入侵設備並建立大規模的惡意網路」。該行動至少自 2024 年 7 月起活躍,目前已有超過 1,370 台設備被感染,主要分布於馬來西亞、墨西哥、泰國、印尼及越南等地區。

攻擊鏈的技術分析

該惡意網路利用已知的漏洞,例如 CVE-2017-17215 和 CVE-2024-7029,以獲取物聯網設備的未授權訪問權限。一旦入侵成功,攻擊者便部署 Shell 腳本下載並執行針對目標設備架構的惡意程式。

此惡意程式的主要目的是將受感染設備武器化,用於執行 分散式阻斷服務(DDoS)攻擊,進一步干擾重要服務與基礎設施。這一動向與其他 Mirai 變種的活動不謀而合,例如 2024 年底針對工業路由器的「gayfemboy」攻擊。

物聯網漏洞的更廣泛影響

近期報告亦顯示,針對電信、雲端運算、銀行與遊戲等高價值領域的惡意網絡活動顯著增加。證據顯示,55% 以上的受感染設備位於印度,其次是南非、巴西、孟加拉與肯亞。

Trend Micro指出,Murdoc Botnet 採用 Mirai 與 BASHLITE 衍生的惡意程式變種,具備執行複雜 DDoS 攻擊、更新惡意程式及提供代理服務的能力。攻擊者透過利用弱密碼與未修補的漏洞滲透物聯網設備,部署下載惡意程式的加載器,並與指揮控制(C2)伺服器連接,接受進一步指令。

防護建議

為防範物聯網惡意網絡威脅,建議採取以下資安措施:

- 漏洞管理:定期更新設備韌體,修補已知漏洞(如 CVE-2017-17215 和 CVE-2024-7029)。

- 憑證強化:將預設用戶名與密碼更改為複雜且唯一的憑證。

- 網路監控:部署入侵偵測與防禦系統(IDPS),以監控異常流量模式並阻止未授權訪問。

- 端點防護:採用進階端點防護方案,偵測並緩解惡意進程與腳本。

- 網路分區:將物聯網設備隔離至專用網路區段,減少橫向移動攻擊的風險。

更大的挑戰

Murdoc Botnet 再次提醒我們,未保護的物聯網設備帶來的風險日益嚴重。隨著攻擊者逐漸利用物聯網生態系統,企業必須優先考慮這些設備的資安防護,以保護基礎設施,並防止其被用於大規模惡意網路行動。

採取主動措施,包括資安意識提升與持續漏洞修補,對於應對不斷演變的威脅環境至關重要。

有關Murdoc Botnet的部分入侵指標(Indicator of compromise -IOCs):

c9fe390890a8b0586e8d5ac410685a7c4ed147858b10eb75459fa1afca8dc84d

c0ae1eb249705f61d45ca747c91c02a411557a28792f4064c1d647abb580bc10

f5aa93311d8dcde50d87ec010274fdd7a7653eed51264f0e2e648403ec4177d0

76ebd9695aef87cc975d63b3a7a9ecc7d31bcd53a29e70ba97464a61e102cf52

7b1c7eb73f5d668c11af8f7131883863774902883ad95aa520a1eb203cf50fe1