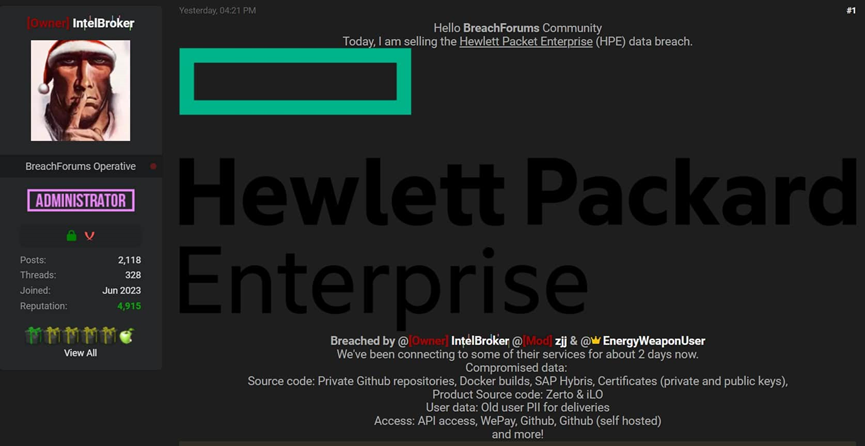

臭名昭著的駭客 IntelBroker 近日聲稱,成功入侵位於美國德州休士頓的全球科技解決方案提供商慧與科技(Hewlett Packard Enterprise-HPE),並竊取了包括源始碼、憑證及個人身份信息(PII)在內的大量敏感數據。目前,這些數據已被上架出售,交易方式要求以 Monero(XMR)加密貨幣支付,以確保交易匿名且難以追蹤。

駭客聲稱直接攻擊 HPE 基礎設施

IntelBroker 通過 Breach Forums(駭客論壇)宣布此事件,並在與資安媒體 Hackread的專訪中進一步闡述入侵細節。根據 IntelBroker 的說法,此次攻擊直接針對 HPE 的內部基礎設施,並未利用第三方供應商作為攻擊途徑,這與近期一些類似事件有所不同。

洩露數據的具體內容

IntelBroker 公開了一份詳細的數據樹與兩張來自 HPE 系統內部的截圖,據稱展示了開源軟體與專屬套件管理系統的混合開發環境。根據Hackread 初步分析,洩露數據包括但不限於:

- 產品源始碼:涵蓋 Zerto 與 iLO 等產品,檔案如 ilo_client.py 和 zerto_bootstrapper.py 暗示專有資訊已被外洩。

- 開發資產:包含私有 GitHub 儲存庫、Docker 構建文件及 .tar 壓縮文件。

- 憑證與密鑰:如 ca-signed.key 和 hpe_trusted_certificates.pem,可能涉及敏感加密材料的暴露。

- 用戶與系統資料:包括舊版交付相關的個人身份信息(PII),以及對 API、WePay、自行托管 GitHub 儲存庫的訪問權限。

- 部署文件:如 VMW-esx-7.0.0-hpe-zertoreplication.zip 和 ZertoRunner.exe,表明已洩露已編譯的軟體包和部署資產。

內部系統截圖的安全隱患

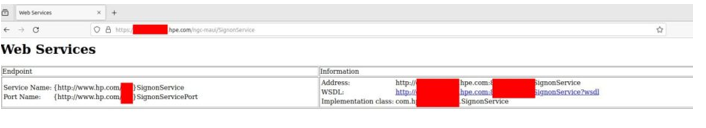

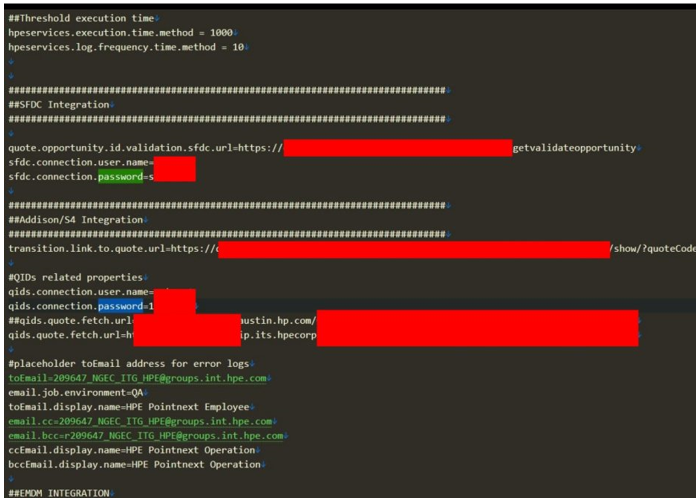

駭客分享的兩張截圖揭露了 HPE 系統的敏感細節:

- SignonService Web 服務:包括服務端點地址、WSDL 連結與實現類,可能進一步暴露內部基礎設施的設置。

- 配置與憑據:如 Salesforce 和 QIDs 的憑據、SAP S/4 HANA 報價服務的內部 URL,以及用於錯誤日誌記錄的占位電子郵件地址,暴露了系統內部的多重安全漏洞。

HPE 與 HP 的區別

需注意,此次洩露事件針對的是慧與科技(HPE),而非惠普公司(HP Inc.)。兩家公司自 2015 年分拆後,擁有獨立的管理與運營方向:

- HPE:專注於企業級 IT 解決方案,包括伺服器、存儲、網路和雲計算。

- HP Inc.:主攻消費市場,產品涵蓋筆記型電腦、桌面電腦及打印機等。

駭客 IntelBroker 的歷史與背景

IntelBroker 已涉及多起高調網路攻擊

- 思科(Cisco)事件:2024 年 10 月,該組織聲稱攻破思科並竊取數 TB 資料。事後,思科證實,攻擊者利用了一個配置錯誤的公開 DevHub 資源。

- 諾基亞(Nokia)事件:2024 年 11 月,通過第三方承包商攻破系統,相關數據以 2 萬美元出售。

- AMD(超威半導體公司)事件:同年,該組織聲稱洩露了 AMD 的員工及產品資料。

總結

此次針對 HPE 的攻擊如被證實,將對企業及相關生態系統造成重大影響,並進一步暴露網路攻擊對全球企業的持續威脅。此事件亦強調加強內部系統安全與加密保護的重要性,以防範類似攻擊再度發生。

1 月 20 日,根據 BleepingComputer 的報導,慧與科技(HPE)表示,目前尚未發現任何入侵的相關證據,並已針對 IntelBroker 的聲明展開深入調查。