近期,Clop 勒索軟體集團再次展開攻擊,聲稱成功利用 Cleo 檔案傳輸工具的安全漏洞,竊取至少 66 家企業的敏感數據。本次攻擊主要針對 Cleo 的企業級 MFT(Managed File Transfer)解決方案,包括旗下系統 Harmony、VLTrader 和 LexiCom,此事件迅速引發全球網路安全領域的高度警戒。Clop 在其暗網的勒索網站上曝光部分受害企業名單,並威脅在 48 小時內公開完整名單,除非企業支付贖金以阻止數據外洩。

2024 年 12 月 13 日,CISA(美國網路安全與基礎設施安全局)證實,攻擊者利用 Cleo MFT 軟體中的關鍵漏洞 CVE-2024-50623,該漏洞允許未經身份驗證的攻擊者在受害主機上執行任意的 Bash 或 PowerShell 指令。此漏洞源自自動運行目錄的預設配置,導致攻擊者能遠端部署惡意程式,並在網路中建立持久化訪問通道。CISA 更在其公告中警告,此漏洞已被實際用於勒索軟體攻擊,對企業安全構成重大威脅。

資安公司 Huntress 於 12 月 9 日首次發出警告,表示從 12 月 3 日開始偵測到針對 Cleo 系列 MFT 工具的攻擊活動,並懷疑攻擊者正在利用未修補的漏洞進行大規模入侵行動。隨後,Huntress 進一步披露,Cleo 曾於 10 月份針對該漏洞發布修補,但修補措施不完整,可能間接導致此次事件的發生。

Clop 勒索軟體的手法分析

1. 攻擊技術與漏洞利用

Clop 展現了高超的漏洞挖掘與攻擊技巧,針對 Cleo 檔案共享系統中的安全漏洞發起精準攻擊。這些工具廣泛應用於企業的大型敏感數據傳輸,其漏洞一旦被利用,便可能對數據安全造成嚴重影響。

此次攻擊的技術特徵包括:

- 針對未修補漏洞的高效利用:攻擊者可能掌握零日漏洞,並迅速部署攻擊工具。

- 廣泛但有針對性的目標選擇:Clop 聚焦於依賴 Cleo 工具的企業,目標明確且具有高價值。

2. 雙重勒索策略

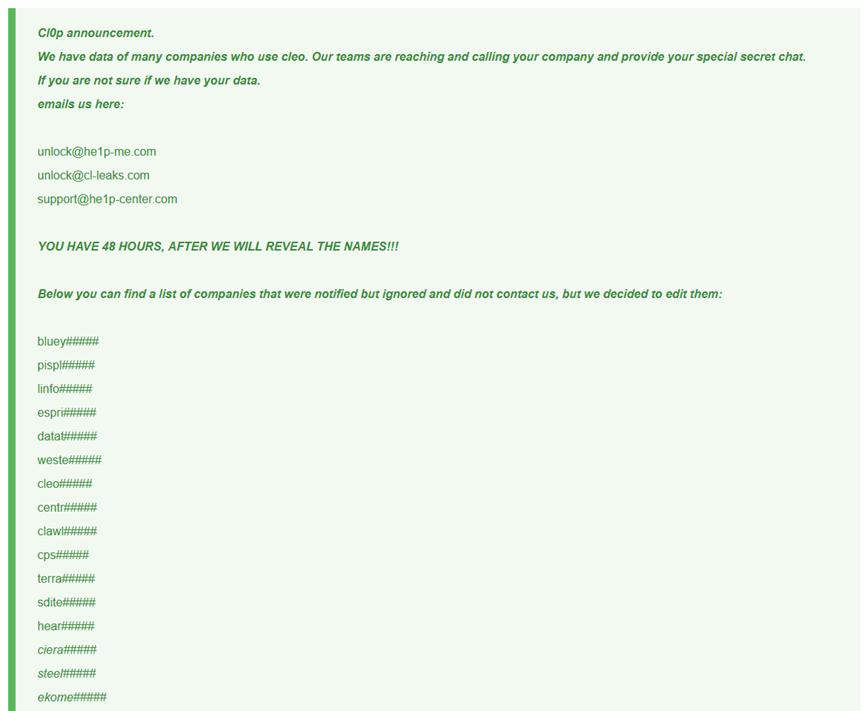

Clop 採用了熟練的雙重勒索模式,威脅受害者若不支付贖金,將公開其敏感數據。他們在公告中提到:

「我們擁有許多使用 Cleo 的公司的數據。我們的團隊正在聯繫貴公司,並提供專屬秘密聊天。如果您不確定我們是否擁有您的數據,請通過以下郵件聯繫:

unlock@he1p-me[.com

unlock@cl-leaks[.com

support@he1p-center[.com

您有 48 小時時間,否則我們將公佈受害公司的名稱!」

Huntress 和資安業界的初步應對

Huntress 於 12 月 9 日提醒業界注意 Cleo 檔案傳輸工具中的可疑活動,並呼籲企業立即採取行動修補漏洞。此外,資安專家建議受影響企業採取以下措施:

- 漏洞修補:檢查 Cleo 檔案傳輸工具的版本,並應用供應商最新的安全更新。

- 數據分類與加密:將最敏感的數據進行加密處理,即使被竊取也難以利用。

- 多因素身份驗證(MFA):提高檔案傳輸工具的使用安全性,降低帳戶被攻破的風險。

- 網路隔離:對受影響系統進行隔離,防止進一步的攻擊蔓延。

Clop攻擊模式的長期影響

Clop 對 Cleo 工具的攻擊延續了其針對檔案傳輸工具的戰略。在過去數年內,Clop 也曾利用 Accellion、GoAnywhere 和 MOVEit 的漏洞發起類似攻擊,影響數百家企業。此次事件再次強調了以下風險:

- 供應鏈安全挑戰:企業使用的第三方工具漏洞可能成為重大威脅。

- 文件傳輸工具的關鍵性:這類工具在數據交換中的核心角色使其成為高價值攻擊目標。

結論與建議

本次 Clop 勒索軟體針對 Cleo檔案傳輸漏洞的攻擊,對全球企業敲響了警鐘。企業應立即加強對檔案傳輸工具的安全監控,並建立完備的應急回應計劃。同時,網路安全業界需要加強威脅情報共享,推動供應商加速漏洞修補流程,以降低此類事件重演的可能性。

對於受影響的組織而言,應保持警惕,與法律機構和資安專家合作,採取全面的應對措施,最大程度減輕攻擊帶來的影響。

有關Clop勒索軟體的部分入侵指標(Indicator of compromise -IOCs):