簡介

在全球勒索軟體持續進化的威脅態勢下,資安研究人員觀察到一項令人警覺的新發展——LockBit 勒索軟體現已結合 Phorpiex(又稱 Trik)殭屍網路,實現自動化部署並全面繞過傳統人工操作流程。此一新型攻擊手法顯示威脅行為者正加速朝自動化、大規模、難以追蹤的模式發展,進一步模糊「商品級惡意程式」與「進階持續性威脅(APT)」的界線。

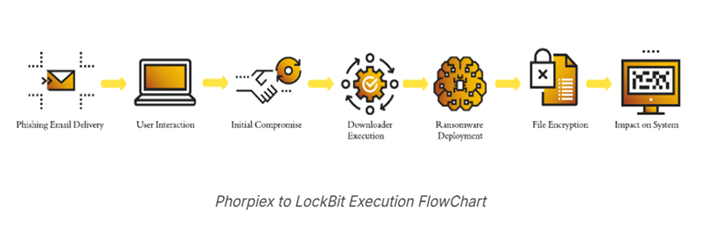

自動化攻擊鏈簡析:從釣魚信到勒索執行

根據 資安業者Cybereason 的研究報告,此波攻擊透過傳統的釣魚電子郵件作為感染初始點,夾帶 ZIP 附件發送至受害者。這些附件中可能包含:

- SCR 執行檔:作為 LockBit 下載器。

- LNK 快捷方式:觸發 Phorpiex TWIZT 變種,進一步下載並部署 LockBit 勒索程式。

一旦檔案被開啟,惡意程式即會在受感染機器上直接部署 LockBit,無需橫向移動或人工操控。即便觀察期間未偵測到成功連線至 C2(指揮控制)伺服器,但其行為與 LockBit 一致,顯示攻擊流程設計完整且具備備援機制。

Phorpiex 殭屍網路變種行為分析

自 Phorpiex 原始碼於 2021 年外洩出售後,該殭屍網路家族持續演化,常見變種包含:

- TWIZT 變種:

- 具 JPEG 標記檔掃描功能,避免重複感染。

- 建立 mutex(互斥鎖)維持單一感染執行實體。

- 自動刪除 Zone.Identifier 等元資料以隱匿活動。

- 修改登錄機碼(registry key)達成開機自啟與持久性。

- GandCrab 下載器變種:

- 具備反沙箱與反分析能力,偵測分析環境即自動終止。

- 可停用 Windows Defender 以繞過防毒偵測。

這些模組化設計反映專業級惡意程式開發邏輯,並明確朝「惡意程式即服務(MaaS)」模式邁進。

勒索軟體集團策略轉型:從 Cronos 打擊到自動化反撲

儘管全球執法單位於 2024 年初針對 LockBit 展開代號 Operation Cronos 的大規模打擊,短期內瓦解其基礎設施,但 LockBit 迅速以更分散與自動化的架構回歸:

- 降低人為操作需求:減少駭客進行橫向移動、權限提升等行為,降低曝險風險。

- 提升散布效率:透過殭屍網路與釣魚信,實現近乎零接觸的大規模攻擊。

- 加強規避機制:TWIZT 與 GandCrab 變種可有效逃避沙箱、EDR 與防毒軟體的攔截。

這代表 LockBit 不再只是高度目標式攻擊組織,其技術已商品化、標準化,具備自動部署與攻擊能力的即插即用工具包。

對企業與資安防護的挑戰

這類自動化攻擊模式對現有資安架構帶來重大挑戰:

- 偵測困難:傳統防毒無法準確區分標準作業與自動化惡意行為。

- 行為模糊化:LockBit 自動部署方式與商品級殭屍網路重疊,使得 APT 變得平民化。

- 資安誤判風險升高:舊型殭屍網路工具(如 Phorpiex)被視為過時而忽略,實則威脅重啟。

專家建議:重新構建防禦觀念與技術策略

資安團隊需因應新威脅格局,全面升級偵測、分析與應變機制:

- 電子郵件安全強化:加強閘道防護與內容掃描,阻斷 ZIP 附件初始攻擊向量。

- 行為式偵測技術部署:導入 EDR/XDR,監控登錄機碼、mutex、Zone.Identifier 等異常行為。

- 反分析對策應用:利用自動分析沙箱進行動態樣本行為解析。

- 員工資安意識訓練:強化釣魚識別教育,減少終端用戶成為感染入口。

- 建立勒索事件模擬與應變計畫:模擬殭屍網路觸發自動勒索的場景,預先定義清除與封鎖流程。

結語:自動化勒索浪潮來襲,資安思維需全面升級

此次 Phorpiex 自動投遞 LockBit 的攻擊行動,不僅代表一波單一事件,而是反映未來勒索軟體運作的新常態。威脅行為者正積極部署「無人化」、「大規模」、「模糊化」的攻擊流程,意圖在最大化影響力的同時,降低自身被追蹤與阻斷的風險。

資安防線必須超前佈署,從工具導入、流程建置到人員意識全方位強化,否則在未來的自動化攻擊浪潮中,將陷入被動挨打的局面。