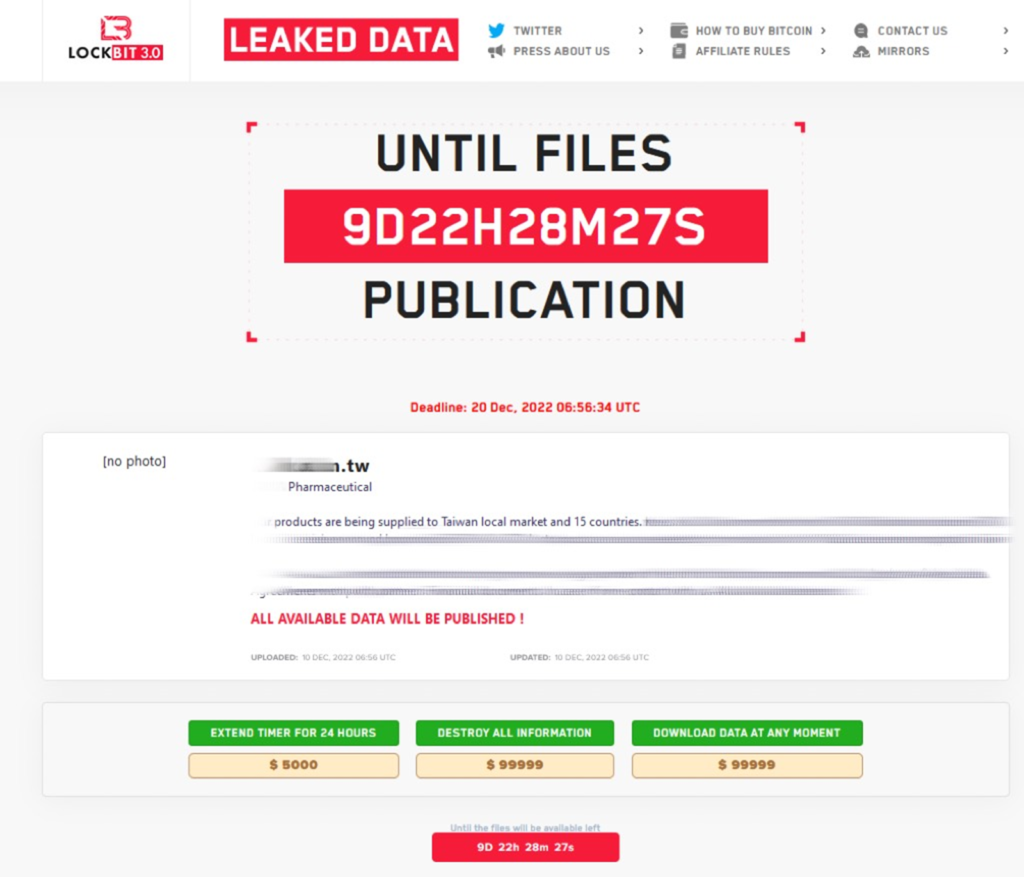

被設置需支付3佰萬台幣方可將數據銷毀或獨家下載

12月10日竣盟科技觀察到,LockBit 勒索軟體集團在其揭秘網站上張貼了位於桃園的某家製藥大廠成為其受害者的頁面,該製藥大廠在衛服部授權生產我國運用於治療新冠肺炎病毒的清冠一號及二號名單中,目前尚不清楚否是影響清冠配方及其他藥品的生產。LockBit稱在此次攻擊中取得大量數據包括藥物測試及分析資料、銷售數據、合作顆伴協議及財務資訊等,LockBit稱為免受害藥廠不向其聯絡協商,將在12/20公佈盜來的數據。根據流出的樣本,LockBit在該藥廠頁面提供了三個方案:

1. 支付5千美金,計時器將再延長 24 小時

2. 支付 99999美金(約台幣三佰萬元),有關藥廠的所有數據將被銷毀,並且從揭秘網站LockBit Leaked Data中刪除

3. 支付99999美金,獲得獨家下載藥廠數據的權限

LockBit自2022年6月份由LockBit2.0升級至現今的LockBit3.0(又稱LockBit Black) 以來,台灣也出現不少上市企業遭到入侵,當中也包括生技集團 、軟體系統整合商、半導體、IT代理商和某日本上市集團在台子公司等。根據以往的攻擊活動,LockBit 集團主要採用了三種策略以獲取初始存取權限:

- 透過暴力破解手法攻擊遠端桌面協定(RDP)或在黑市購買外洩RDP憑證,遠端存取目標用戶系統

- 通過網路釣魚活動,向目標用戶發送帶有惡意附件的電郵,冒充受信任的個人或機構請求存取憑證或間接誘導受害者下載可安裝其它惡意軟體的有效負載

- 通過利用流行的漏洞如Fortinet SSL VPN漏洞(漏洞編號:CVE-2018-13379)進行攻擊

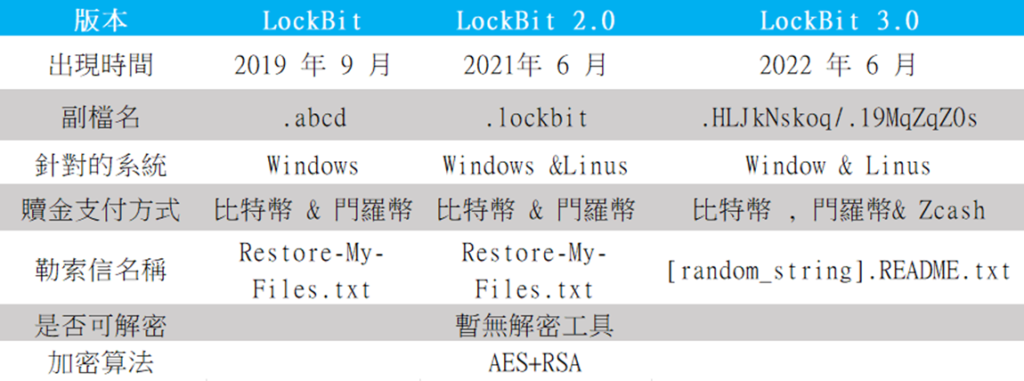

以下提供LockBit三個版本的對比:

LockBit 3.0 的”部分”入侵指標(Indicator of compromise -IOCs):

bf331800dbb46bb32a8ac89e4543cafa

bf4d4f36c34461c6605b42c456fa4492

1690f558aa93267b8bcd14c1d5b9ce34

12eb4ca3ec5b7c650123c9053ea513260d802aa52486b7512b53fb7e86ec876b

URL:

hxxp://ppaauuaa11232[.]cc/aaa[.]exe

hxxp://ppaauuaa11232[.]cc/dlx5rc[.]dotm

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”