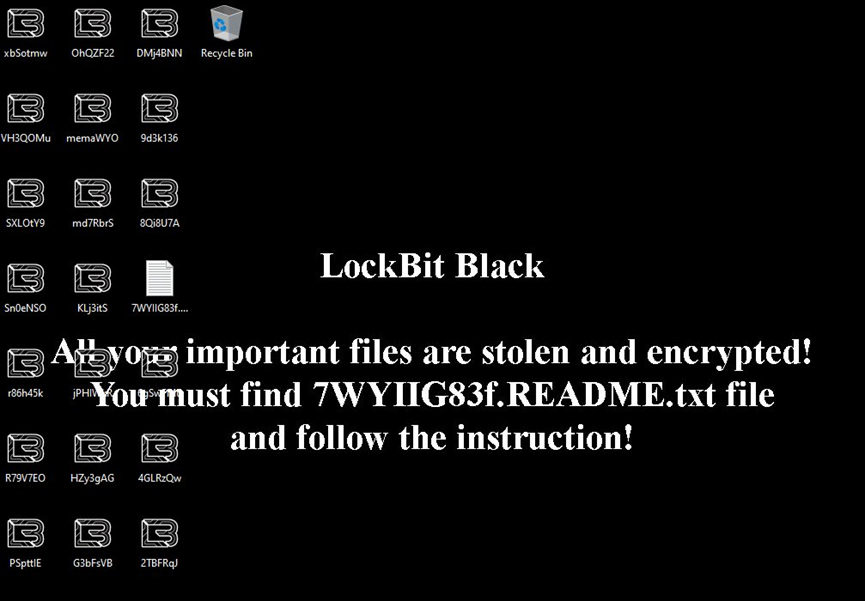

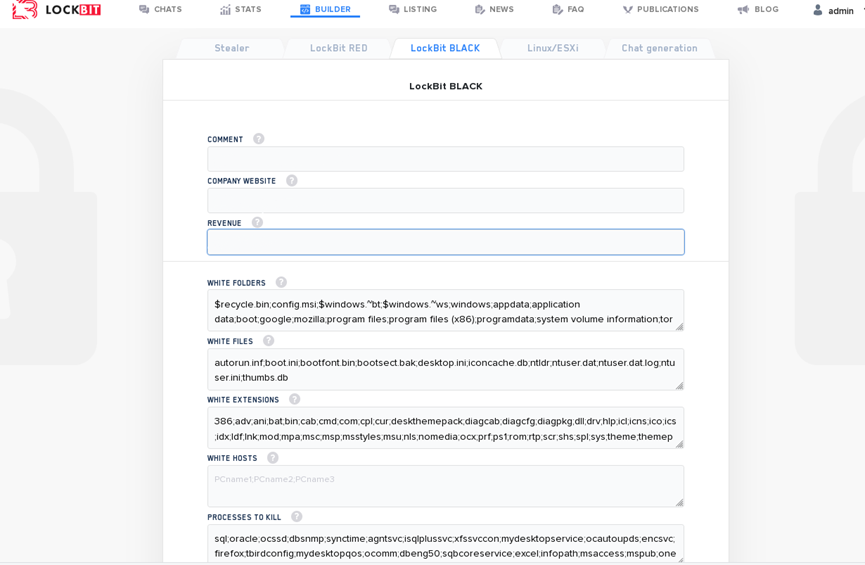

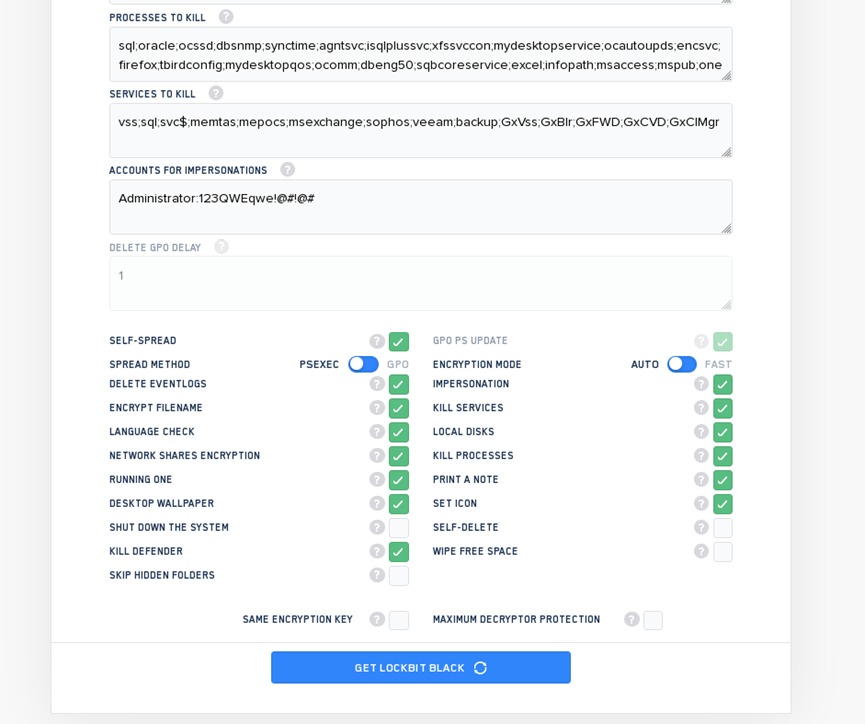

根據資安研究團隊vx-underground,勒索軟體集團LockBit命名其3.0版本為“Lockbit Black”,並修補了 MSSQL 數據庫的加密漏洞, LockBit最早於 2019 年 9 月以ABCD 勒索軟體開始運營,後更名為 LockBit並於 2021 年 6 月推出升級版本 LockBit 2.0。Lockbit 2.0勒索軟體引入了陰影複製和日誌檔案刪除等新功能,使受害者更難恢復。Lockbit在流行的勒索軟體集團中擁有最快的加密速度,在一分鐘內能加密了大約25,000檔案,此外,LockBit擁有的最迅速盜竊數據的神器StealBit,能在不到 20 分鐘內從受感染的系統迅速下載 100 GB 的數據。

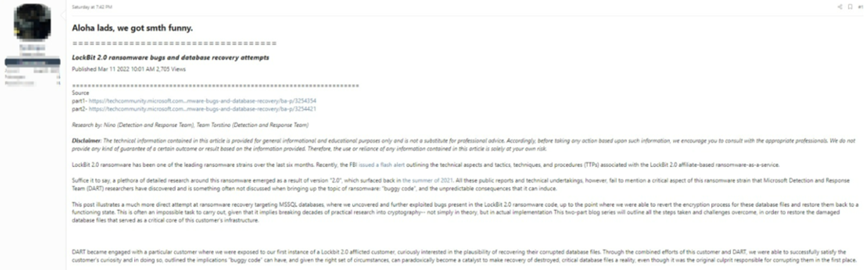

然而,聯邦調查局(FBI)於2022年2月4日發佈了關於Lockbit 2.0的

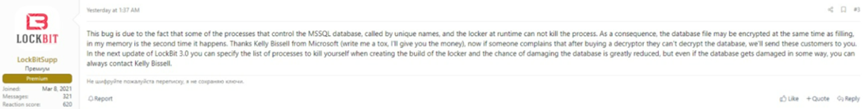

入侵指標(IOC)的FBI Flash安全公告。在FBI的公告之後,暗網論壇中的一位用戶發佈了標題為“Kockbit fuckup thread” 的文章,表示發現了在Lockbit 2.0勒索軟體中的錯誤以及恢復受害者數據的方法,對應了FBI的建議以及微軟檢測和回應團隊(DART)對Lockbit的研究。微軟DART研究人員發現和利用在Lockbit 2.0勒索軟體中的錯誤,發現了一種方法,使他們能夠成功恢復Lockit受害者MSSQL資料庫上的加密過程。

Microsoft DART研究的連結:

一名Lockbit 勒索軟體成員針對文章發表了評論,解釋了 MSSQL 含錯誤(bug)的原因,該Lockbit成員還說Lockbit 3.0中不會存在該錯誤。

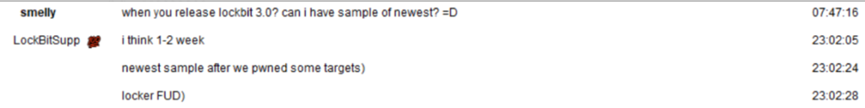

3 月 17 日,資安研究團隊 vx-underground發布了他們與 LockBit 的一位成員對話的截圖。在截圖中,vx-underground 研究人員詢問何時會發布 Lockbit 3.0,Lockbit 成員表示最新版本將在一兩週內發布。

然而,自 vx-underground 在Twitter上發布他們與 Lockbit 成員的對話以來已經幾週了,根據觀察勒索軟體集團仍在使用 Lockbit 2.0 的名稱,Lockbit 3.0 的其他新功能和升級仍然是個謎,竣盟科技將持續關注 Lockbit 3.0 的更新,為您帶來最新的消息。

有關LockBit2.0的部分入侵指標(Indicator of compromise -IOCs):

URL:

http://45.32.108.54:443/c0000015.log

http://45.32.108.54:443/glib-2.0.dll

IPv4: 149.28.137.7

SHA 1:

e35a702db47cb11337f523933acd3bce2f60346d

729eb505c36c08860c4408db7be85d707bdcbf1b

25fbfa37d5a01a97c4ad3f0ee0396f953ca51223

1458421f0a4fe3acc72a1246b80336dc4138dd4b

0c842d6e627152637f33ba86861d74f358a85e1f

091b490500b5f827cc8cde41c9a7f68174d11302