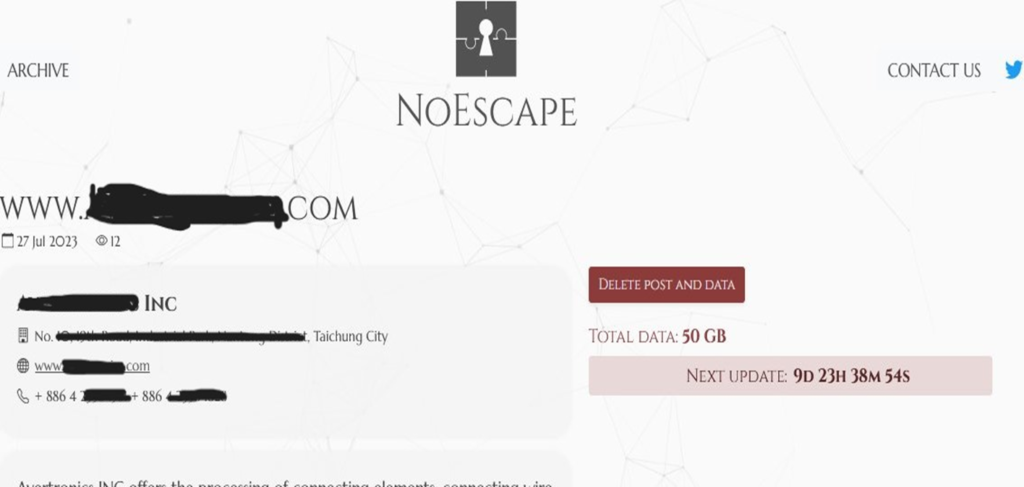

2023 年 8 月8日,竣盟科技在NoEscape的揭秘網站上發現國內某上市連接器元件大廠的頁面,NoEscape勒索軟體宣稱, 已在該公司盜取約50GB的數據,當中包括公司 2023 年度的會計帳簿、協議檔案、保密協定、機密協定和合約、客戶數據以及公司的許多其他機密和敏感檔案。 根據該頁面的描述,NoEscape疑似在7月27日已入侵該公司,在8月8日首次在暗網公開入侵該公司的消息然而又設下另一更新日,即8月17日,屆時是否有更多資料或公開贖金價格,有待進一步確認。一般來說,駭客通過設置下次數據更新的時間來誘導及向受害公司施加壓力在該時間段內協商,不然就會公開盜來的資料。

勒索軟體組織NoEscape也被稱為“N0_Esc4pe”,觀察到由 2023 年 5 月底出現在網路犯罪論壇上,提供勒索軟體即服務(RaaS) 的犯罪商業模式,並積極招募會員,為其會員提供一個完全自動化的Leak 網站,託管在 Tor 上的管理員界面提供自動化功能。會員可以創建私人聊天室,以便與受害公司進行秘密通訊。 同時也建立聊天支援,支援24/7 查詢和存取等。值得注意的是,操作NoEscape駭客還以 500,000 美元的價格提供DDoS/垃圾郵件攻擊的附加服務,該服務為網路犯罪分子提供了另一種威脅和強迫目標公司支付所需贖金的方法。

作為攻擊的一部分,NoEscape會竊取 Windows、Linux 和 VMware ESXi伺服器上的數據並加密檔案。資安媒體BleepingComputer 稱,NoEscape 勒索軟體的勒索金額從數十萬美元到超過 1000 萬美元不等。與其他勒索軟體組織一樣,NoEscape避免感染來自俄羅斯和其他屬於蘇聯的國家的電腦。根據報導,新的 NoEscape 勒索軟體操作被認為是勒索軟體Avaddon 的品牌重塑,該勒索軟體組織於 2021 年6月中旬,因美國政府大刀掃盪勒索軟體,而決定收山,關閉其業務並釋出少有2,934個受害者的解密金鑰。

根據ID-Ransomware 創辦人兼勒索軟體專家 Michael Gillespie 指出,NoEscape 勒索軟體的加密器與 Avaddon軟體使用的加密器相同,但有一些顯著的變化。Avaddon使用 AES 算法,而 NoEscape 則改用 Salsa20 進行檔案加密。BleepingComputer 的進一步檢查顯示,兩個加密器使用了相同的配置檔案和指令,這表明 Avaddon 加密器的原始碼可能已被 NoEscape購買。此外,一些研究人員也注意到關鍵的 Avaddon 成員加入了NoEscape操作。目前NoEscape已導致 10 家組織遭受勒索或資料外洩,該勒索軟體旨在危害企業網路並獲取 Windows 域管理員憑證,以促進網路範圍內的勒索體傳播。

Encryption Details:

*執行時,NoEscape 會運行一組命令來刪除 Windows 卷影副本和本地 Windows 備份目錄。

*在啟動加密過程之前,它會關閉 Windows 自動修復並終止與安全軟體和備份應用程式相關的進程。

*它加密具有特定副檔名的檔案,例如 .accdb、.edb、.mdb、.mdf、.mds、.ndf 和 .sql。

*每個受害者的 10 個字元的副檔名都是唯一的,副檔名被附加到加密的檔案中,並且會留下一條勒索字條,指示受害者如何恢復其檔案。