研究人員發現 LockBit 和 DragonForce 勒索軟體之間的關聯

一種名為 DragonForce 的相對較新的勒索軟體在發生一系列備受矚目的攻擊後引起關注,研究員觀察到一種名為 新型勒索軟體DragonForce 使用了臭名昭著的 LockBit勒索軟體的製作工具(Builder)。據信DragonForce 勒索軟體於 2023 年 11 月出現,與許多其他勒索軟體組織一樣,DragonForce透過加密企業組織的電腦和數據,從而從受感染的系統中竊取數據向受害者勒索金錢並威脅透過暗網將數據發布給其他人。

DragonForce 最早已知的勒索軟體攻擊是針對俄亥俄州彩票公司的。在那起事件中,DragonForce 宣稱它竊取了超過 600 GB 的數據,其中包括 300 萬筆記錄,其中包含姓名、電子郵件地址、社會安全號碼和其他敏感資訊。其他聲稱的受害者包括澳洲養樂多公司(95.19 GB 的公司資料外洩)和新加坡的可口可樂(413.92 GB)。最近,2024 年 3 月中旬,帛琉政府遭受勒索軟體攻擊,導致電腦被鎖定。奇怪的是,勒索信是來自兩個勒索軟體組織,一份來自LockBit,一份來自 DragonForce。

根據資安公司Cyble的研究人員最近的分析顯示,DragonForce 的二進位檔案基於外洩的LOCKBIT Black的製作工具,該製作工具允許加密模式、檔案名稱混淆、進程模擬、檔案和資料夾排除以及勒索信範本等自訂。Cyble 透露,迄今為止,全球已有超過 25 名受害者被揭露,DragonForce利用洩漏的 LOCKBIT 基礎設施來提高營運效率,同時透過重新命名的「DragonForce」身分保持低調。分析程式碼後發現,DragonForce勒索軟體使用了洩漏的LOCKBIT產生器,該產生器在設計和功能方面具有許多共同特徵。

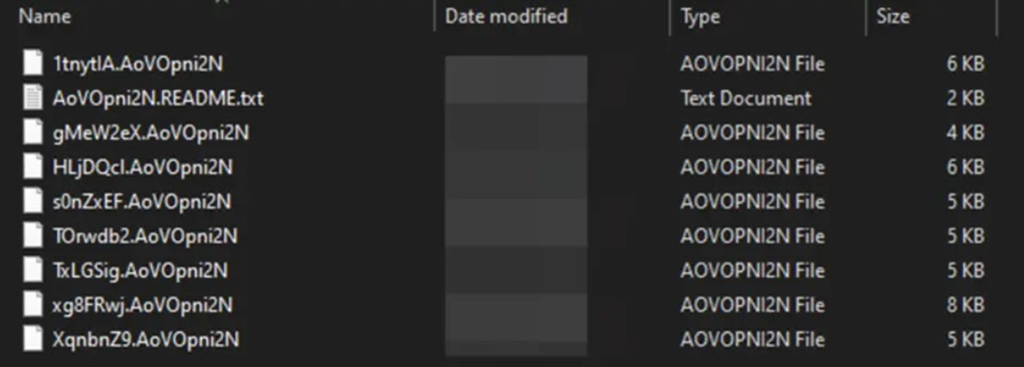

執行後,病毒會停止許多進程和服務,例如Oracle、Microsoft Office 應用程式、防毒軟體,甚至備份解決方案以加速加密。 加密的檔案被賦予一個隨機名稱,後面跟著「.AoVOpni2N」副檔名。

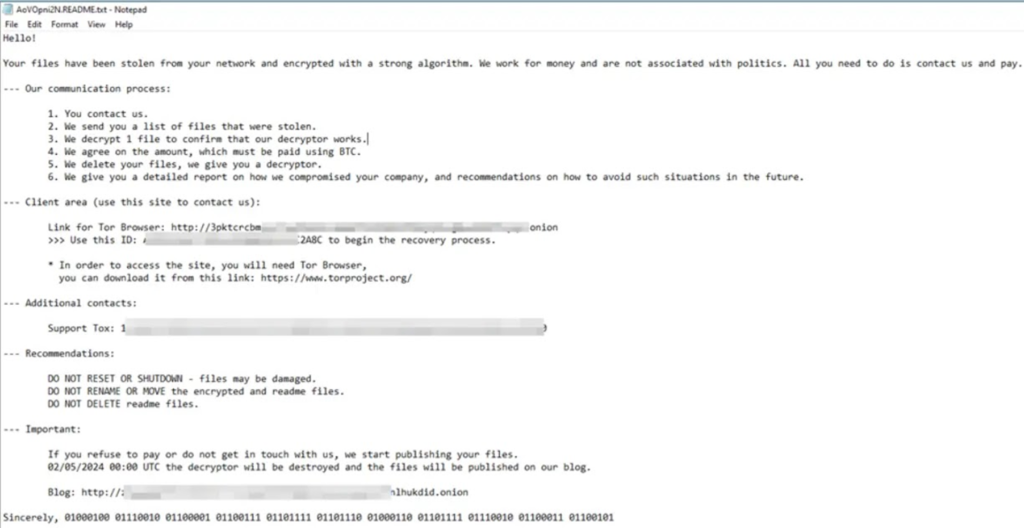

犯罪者還在每個加密資料夾中放入了名為「AoVOpni2N.README.txt」的勒索字條。它包含有關如何支付解密費用的說明。

DragonForce 勒索軟體顯示了 LOCKBIT Black 等惡意軟體建構者的製作工具洩露的情況是多麼危險。 這些類型的程式允許威脅行為者無需太多努力即可快速創建個人化勒索軟體,使國際公司更難保護自己免受這些勒索軟體的侵害。 報告稱,這種資料竊取和加密方法表明,網路攻擊者不斷發展其策略,透過勒索軟體攻擊造成最大的金錢損失,例如 DragonForce 等組織利用「雙重勒索」方法進行的勒索軟體攻擊。

Dragon Force的案例再次提醒我們,為什麼需要存在強有力的保護措施,以應對勒索軟體團體所構成的不斷變化的威脅,儘管尚不清楚誰是負責操作DragonForce 勒索軟體,但網路安全社群中的一些人已將勒索軟體與名為DragonForce Malaysia的馬來西亞駭客組織和論壇聯繫起來。

有關DragonForce的部分入侵指標(Indicator of compromise -IOCs):

FileHash-MD5 2915b3f8b703eb744fc54c81f4a9c67f

FileHash-MD5 7bdbd180c081fa63ca94f9c22c457376

FileHash-MD5 d54bae930b038950c2947f5397c13f84

FileHash-SHA1 bcfac98117d9a52a3196a7bd041b49d5ff0cfb8c

FileHash-SHA1 e10361a11f8a7f232ac3cb2125c1875a0a69a3e4