ToddyCat 的工具–Samurai後門和 Ninja木馬旨在為攻擊者提供對入侵網路的持久性和深度存取

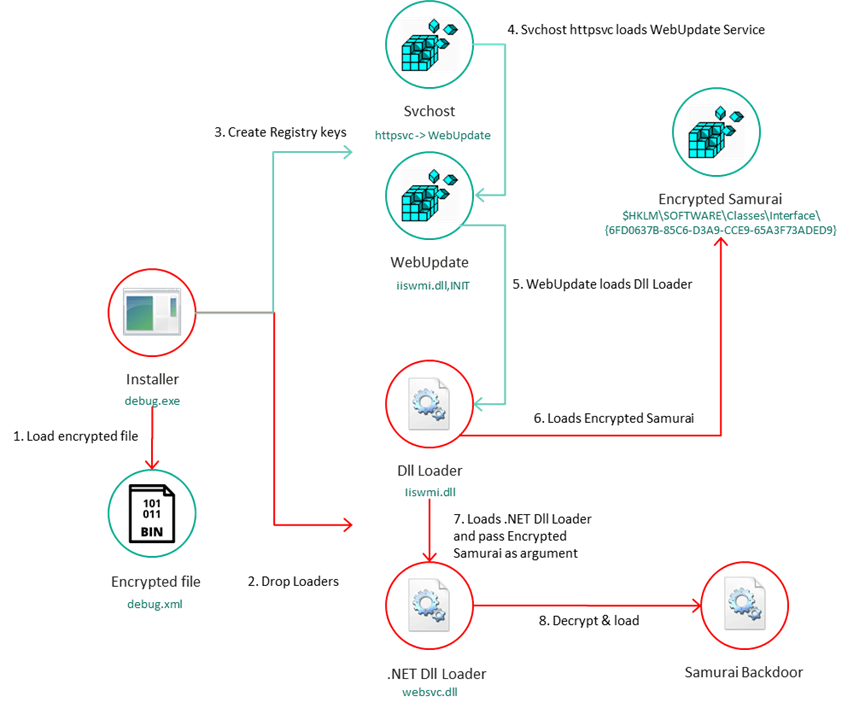

被稱為 ToddyCat的APT 駭客組織使用兩個以前不為人知的工具,分別稱為“Samurai backdoor”和“Ninja Trojan”。據Kaspersky的分析顯示,ToddyCat 的活動始於 2020 年 12 月,針對台灣和越南三個組織的未修補的 Exchange 伺服器進行了攻擊。攻擊者使用未知漏洞破壞 Exchange 伺服器並在系統上部署China Chopper Web shell,然後使用 Web shell 啟動了一個多階段的感染鏈,其中涉及自訂義入程式,最終以一種新型的惡意軟體工具一個名為“Samurai”的被動式後門程式,部署在被入侵的系統上。

Samurai後門旨在讓攻擊者持續存取面向 Internet 的 Web 伺服器,後門經由在Port 80 和 443 上運作,主要用於在受感染的系統上遠端執行任意C#程式,可配合多種模組,允許攻擊者執行遠端程式並在目標網路內橫向移動。

2020 年 12 月至 2021 年 2 月是第一波攻擊的時期,ToddyCat鎖定了台灣和越南少數的Exchange伺服器, 隨後從 2 月 26 日到 3 月初,ToddyCat的攻擊迅速升級,開採Exchange Server的ProxyLogon漏洞攻擊歐洲和亞洲的多個高知名度組織,包括政府、軍事單位和軍方外包商。Kaspersky表示,ToddyCat的受害者包括俄羅斯、英國、斯洛伐克、印度、伊朗和馬來西亞的組織,能實現可能與地緣政治利益相關的關鍵目標,屬於傳統上中國APT駭客組織感興趣的行業和部門。

研究人員在調查攻擊中也發現,雖然第一波的攻擊,植入Samurai 後門針對 MS Exchange伺服器,但在隨後的一些攻擊中使用 Samurai 後門啟動“Ninja”木馬程式,另一種以前沒被發現過的攻擊工具。

Ninja 是一種類似Cobalt Strike 的惡意軟體,用於在已經受到攻擊的系統上執行後攻擊活動(post-exploitation)的工具,允許攻擊者控制遠端系統,操縱檔案系統,操縱進程,在其他進程中注入任意程式碼,轉發 TCP 數據包,還能修改HTTP header及URL 路徑,偽裝惡意流量,躲避偵測。從技術角度來看,Ninja是一種協作工具,允許多個攻擊者同時在同一台機器上操作。

總括而言,使 Samurai 和 Ninja 變得危險的原因在於惡意軟體中包含的反取證和反分析技術。例如Samurai 旨在與 Microsoft Exchange 共享 TCP 端口 80 和 443,無法通過監視端口來檢測,該惡意軟體還使用複雜的載入方式來避免檢測並保持持久性。此外,它使用一種稱為控制流扁平化的技術來避免被靜態分析工具檢測到。Ninja Trojan是一種模組化惡意軟體,攻擊者可以輕鬆擴展其功能,另外,由於Ninja Trojan僅在內存中運行,從未出現在檔案系統上,因此更難被檢測。

有關ToddyCat的”部分”入侵指標(Indicator of compromise -IOCs):

Hostname:

eohsdnsaaojrhnqo.windowshost.us

SHA 256:

e9bd74e4609cdcaf77e191628ccde2124be03a8daf38f1615df6fe7d096b0fba

be34b508eaf7d58f853fc912d43b0b51e6b963726742e383c2a8b2b0828a736f

8e2cd616286a13df82c9639d84e90a3927161000c8204905f338f3a79fe73d13

2b0e66bb1a4877cfe650a027754e18085d0e34ab73025d9458e6136560120ec5

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”